I certificati digitali sono documenti elettronici che attestano in maniera univoca la corrispondenza tra una chiave pubblica e l’identità di una persona, di un’azienda o di un’organizzazione.

Quando si visita un sito web che fa uso del protocollo HTTPS (rispetto al tradizionale HTTP viene aggiunta la cifratura dei dati usando SSL/TLS), viene sempre presentato un certificato digitale che attesta l’identità del sito web che si sta visitando.

Esistono diversi tipi di certificati digitali (in alcuni casi la loro emissione non richiede un’attenta verifica di tutti i dati legati all’identità del richiedente): a seconda della tipologia di certificato con cui il browser ha a che fare, la barra degli indirizzi assume una diversa colorazione e l’icona raffigurante un lucchetto verde si presenza in forma diversa.

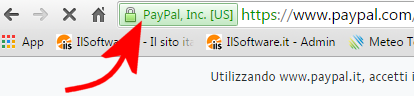

Gli EV-SSL sono certificati che vengono emessi da parte di un’autorità di certificazione riconosciuta a livello internazionale previo attento esame di tutte le informazioni trasmesse dal richiedente. Sono i certificati che, in assoluto, danno maggiori garanzie ed il loro utilizzo viene evidenziato, in tutti i browser, ricorrendo a soluzioni grafiche speciali.

In figura è possibile verificare come Google Chrome presenta il certificato digitale usato da PayPal, che è appunto un EV-SSL.

Tutti i browser mantengono una lista dei cosiddetti certificati root ossia dei documenti digitali che vengono usati dalle autorità di certificazione per “approvare” i certificati di classe inferiore.

Se un’autorità di certificazione non fosse presente in elenco, il browser visualizzerà un messaggio d’allerta e, normalmente, inibirà la visita della pagina web HTTPS.

Nell’articolo Certificato di protezione del sito web: cosa fare quando c’è un problema abbiamo pubblicato diverse informazioni aggiuntive spiegando cosa accade quando il certificato digitale è sconosciuto, scaduto o non valido.

Per approfondire, suggeriamo anche la lettura dell’articolo Riconoscere virus, malware e minacce di ogni genere: Kaspersky dà le pagelle – PRIMA PUNTATA al paragrafo Riconoscere tentativi di phishing.

È sempre bene verificare i certificati digitali root installati sul sistema

Dopo l’affaire Superfish, che un anno fa ha investito Lenovo (Lenovo assicura: basta adware e programmi inutili), successivamente si è parlato anche del certificato digitale root installato da Dell su alcuni suoi sistemi (vedere Dell e il certificato root che solleva punti interrogativi).

Ci sono poi diversi spyware e malware che installano certificati root fasulli sul sistema degli utenti.

Abbiamo detto che i dati che fluiscono da client a server (e viceversa) usando il protocollo HTTPS sono scambiati in forma cifrata: l’obiettivo è evidentemente quello di scongiurare attacchi di tipo man-in-the-middle.

Con un collegamento HTTPS, uno “spione” postosi nel mezzo della comunicazione non può leggere i dati in chiaro (come avviene con HTTP) perché questi vengono appunto scambiati attraverso un canale crittografato. Solo le parti direttamente interessate nella comunicazione possono quindi leggere ed utilizzare le informazioni.

Le comunicazioni attraverso il protocollo HTTPS possono essere violate in un sol modo: se s’installa una sorta di locale attraverso il quale vengono fatte transitare tutte le richieste di connessione e si aggiunge un certificato digitale root fasullo, ogni volta che l’utente visiterà un qualunque sito web HTTPS gli sarà restituito quest’ultimo certificato. La connessione verso il sito web HTTPS remoto sarà invece instaurata dal proxy che a questo punto potrà leggere tutte le comunicazioni tra client e server (e viceversa).

Come abbiamo spiegato nell’articolo Eliminare estensioni dal browser, attenzione anche a quelle degli antivirus, diversi software antivirus ed antimalware installano dei falsi certificati root sul sistema. Lo scopo è quello di effettuare una scansione degli elementi presenti nelle pagine HTTPS che, diversamente, non potrebbero essere posti sotto la lente.

Diciamo che questo tipo di comportamento a noi non piace, neppure se usato con intenti benigni. Il flusso delle comunicazioni cifrate non dovrebbe mai essere alterato, nemmeno a livello locale.

Sui siti web HTTPS, accedendo alle informazioni del certificato (basta cliccare sull’icona del lucchetto nella barra degli indirizzi del browser), nel caso in cui la funzionalità per la scansione del traffico web fosse attiva, si troveranno chiari riferimenti alla società sviluppatrice del software antivirus od antimalware installato.

Tale funzionalità è comunque disattivabile accedendo alle impostazioni avanzate del software antivirus in uso (nell’articolo Configurare Avast antivirus e disinstallare i componenti superflui abbiamo spiegato come comportarsi nel caso di Avast).

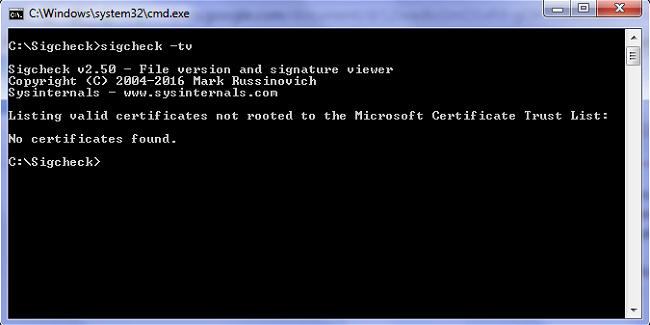

Per verificare quali certificati root non riconosciuti da Microsoft sono installati sul sistema, suggeriamo di:

1) Scaricare l’utilità Sigcheck da questa pagina.

2) Estrarre il contenuto dell’archivio compresso di Sigcheck in una cartella su disco.

3) Dall’interfaccia di Windows, accedere alla cartella di Sigcheck, tenere premuto il tasto MAIUSC quindi cliccare con il tasto destro in un’area libera.

4) Fare clic su Apri finestra di comando qui.

![]()

5) Digitare sigcheck -tv

Di norma, il comando dovrebbe restituire il messaggio No certificates found. Ciò significa che oltre ai certificati root noti a Microsoft, sul sistema in uso non ne sono presenti altri.

6) Se, viceversa, l’utilità Sigcheck dovesse restituire i nomi di uno o più certificati, bisognerà indagare sull’identità dell’applicazione che li ha caricati ed eventualmente valutarne la disinstallazione.

Nel caso dei prodotti antivirus ed antimalware che prevedessero (di solito attivata per default) la scansione delle pagine HTTPS, disabilitando tale funzionalità il certificato root rimarrà comunque presente sul sistema.

7) Per procedere con l’eliminazione di un certificato, bisognerà premere la combinazione di tasti Windows+R quindi digitare certmgr.msc e premere Invio.

Cliccando su Autorità di certificazione radice attendibili quindi su Certificati, si potranno eventualmente rimuovere i certificati root fasulli installati sul proprio sistema.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13567.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/generico-giornale.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/cloudflare-contestazione-multa-agcom-1.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/transceiver-ultrabroadband-140-GHz.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/visio-videoconferenza-francia.jpg)