Gli esperti del National Cyber Security Centre (NCSC) olandese, direttamente dipendente dal Ministero della Giustizia e della Sicurezza, richiamano l’attenzione su alcuni punti legati all’adozione del protocollo DNS over HTTPS (DoH) da parte dei principali browser web.

DoH consente di proteggere il contenuto delle richieste di risoluzione dei nomi a dominio utilizzando la crittografia. Così, se fino ad oggi il flusso dei dati tra client e server (e viceversa) era sul Web protetto usando HTTPS, a breve browser come Chrome e Firefox renderanno non più monitorabili né alterabili le richieste DNS: provider Internet e soggetti terzi non potranno insomma più controllare quali siti web vengono visitati da ciascun utente.

Negli Stati Uniti sono state avviate una serie di verifiche a carico di Google che però, va detto, attiverà DoH in Chrome se e solo se il server DNS configurato da ciascun utente ne supporta l’impiego: Google sotto esame per il supporto del protocollo DNS-over-HTTPS.

In altre parole, Chrome non sostituirà i DNS configurati con quelli di Google o di altri provider.

Firefox invece, e per questo Mozilla ha ricevuto ben più di qualche critica, imposterà l’utilizzo automatico dei DNS con supporto DoH di Cloudflare.

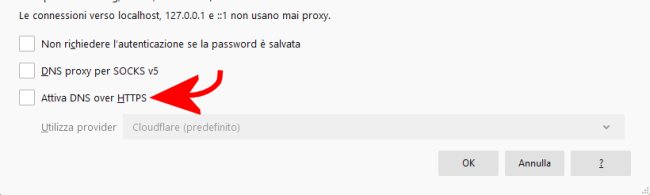

Per disattivare l’utilizzo di DoH in Firefox basterà comunque premere il tasto ALT, scegliere Strumenti, Opzioni, scorrere fino in fondo e cliccare il pulsante Impostazioni in corrispondenza di Impostazioni di rete. A questo punto si potrà disattivare la casella Attiva DNS over HTTPS oppure scegliere un provider diverso da Cloudflare.

NCSC punta l’attenzione sul fatto che l’utilizzo di DNS over HTTPS renderà di fatto impossibile la verifica dei siti web visitati dai dipendenti e dai collaboratori all’interno delle aziende. Verrà altresì meno l’efficacia dei sistemi di filtraggio basati sull’analisi del contenuto delle richieste DNS.

Secondo NCSC, inoltre, il passaggio a DoH potrebbe facilitare il trasferimento a soggetti terzi di informazioni che dovrebbero restare all’interno dell’impresa.

Infine, potrebbero verificarsi problemi con l’utilizzo di VPN, soprattutto se l’indirizzamento di alcune risorse interne all’azienda fosse sconosciuto all’esterno e in particolare ai resolver pubblici.

“Questi effetti collaterali sono difficili da mitigare a livello di rete e richiedono interventi a livello di infrastruttura DNS e di singoli dispositivi“, si osserva da NCSC in questo documento.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20036.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-al-lavoro-al-computer-di-notte.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/Microsoft-Outlook-Logo-minimal.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/sursfshark.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/password-rubate-in-chiaro-online.jpg)