Del protocollo RDP (Remote Desktop Protocol), ideato da Microsoft e comunemente utilizzato per amministrare in modalità remota i sistemi Windows, avevamo parlato giusto qualche giorno fa: RDP, cos’è e perché gli attacchi brute force sono in aumento.

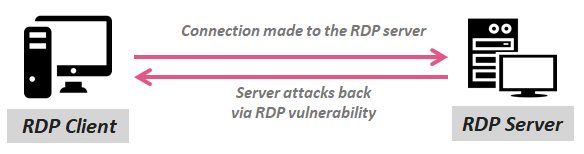

I ricercatori di Check Point hanno scoperto una serie di vulnerabilità lato client che malintenzionati e criminali informatici possono di fatto utilizzare per sferrare attacchi di vario genere.

Va detto, le vulnerabilità più gravi interessano client RDP non ufficiali: vengono citati FreeRDP e rdesktop ma ce n’è, seppur in misura minore, anche per Connessione Desktop remoto, ovvero il client ufficiale messo a disposizione da Microsoft.

Allestendo un server RDP malevolo e invitando altri utenti ad effettuarvi una connessione da remoto, gli aggressori possono acquisire privilegi più elevati e disporre l’esecuzione di codice malevolo sul sistema client. Queste problematiche sembrano interessare però solo i programmi opensource e non Connessione Desktop remoto di Microsoft.

Come spiegano i tecnici di Check Point, Connessione Desktop remoto implementa una serie di controlli più robusti che di fatto impediscono l’esecuzione di codice malevolo sul sistema dell’utente.

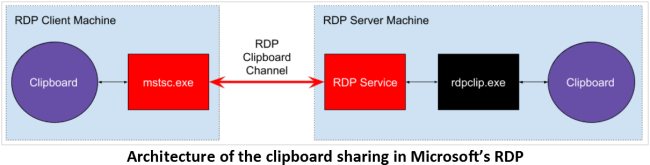

Permane però un problema di fondo tutt’altro che banale: nel caso in cui l’utente che si serve di Connessione Desktop remoto attivasse la funzionalità per copiare e incollare file e cartelle da o verso il server RDP, quest’ultimo potrebbe caricare automaticamente elementi software sul client.

In altre parole, un server RDP malevolo può ad esempio inviare un file sul client e richiederne la memorizzazione in una cartella arbitraria.

Facile ipotizzare che cosa accadrebbe se il server RDP malevolo inviasse uno script, un eseguibile, un file batch o .cmd nelle cartelle di Windows utilizzate per il caricamento automatico dei programmi all’avvio del sistema.

Al momento non esistono patch ufficiali e Microsoft, stando alla risposta fornita ai tecnici di Check Point, non intende risolvere il problema.

Check Point raccomanda di installare l’ultima versione di FreeRDP, esente da qualunque problematica nota e suggerisce di disabilitare la condivisione dell’area degli Appunti nel client Microsoft Connessione Desktop remoto, almeno per i server le cui impostazioni di sicurezza non sono state accuratamente verificate.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18718.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/teams-condivide-posizione-dipendenti-azienda.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/vulnerabilita-accesso-root-telnetd.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/copyparty-file-server.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/desktop-remoto-disconnessione-improvvisa.jpg)