In informatica e nelle telecomunicazioni viene chiamato evil twin (gemello cattivo) un access point che sembra essere legittimo ma che in realtà è stato allestito per spiare le comunicazioni wireless o per sottrarre la password per l’accesso a un’altra WiFi.

Da qualche tempo a questa parte esiste un software, nello specifico uno script Python, che rende molto semplice creare un hotspot malevolo e rubare la password WiFi inserita dagli utenti per collegarsi a un hotspot nelle vicinanze.

Si chiama Wifiphisher e permette a un aggressore di sferrare un attacco il più delle volte molto efficace.

L’aggressione, tesa a rubare la password WiFi per collegarsi a un hotspot altrui, funziona nel modo seguente:

1) Il malintenzionato usa un PC dotato di due schede WiFi.

2) Viene avviato lo script Wifiphisher che si occupa di disconnettere i client dalla WiFi presente nelle vicinanze.

3) Viene attivato un hotspot con lo stesso identificativo (SSID) della rete WiFi da attaccare.

4) I dispositivi WiFi precedentemente collegati all’hotspot legittimo si collegano alla rete wireless con uguale SSID (l’evil twin allestito dal malintenzionato).

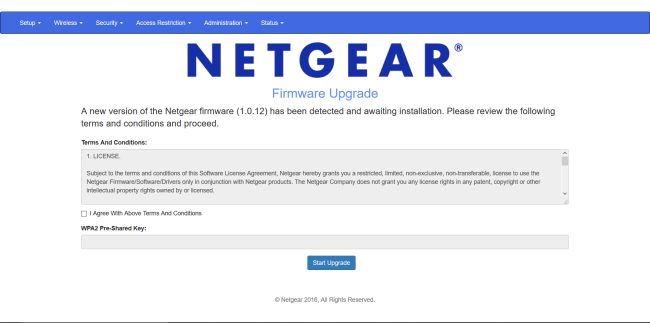

5) Lo script Wifiphisher presenta una falsa pagina di login invitando gli utenti a digitare nuovamente la password per l’accesso alla WiFi. A seconda del router usato per gestire l’altrui WiFi, Wifiphisher mostra una pagina che imita la grafica del dispositivo wireless. Per giustificare il nuovo inserimento della password di accesso alla WiFi viene fatto riferimento all’applicazione di un aggiornamento del firmware (ovviamente mai avvenuta).

6) L’aggressore registra la password e la riutilizza per collegarsi alla rete wireless altrui. I client collegati all’evil twin continueranno a navigare sul web senza accorgersi di nulla.

Wifiphisher rende la procedura molto semplice da realizzare: per questo motivo è fondamentale non cadere nel tranello.

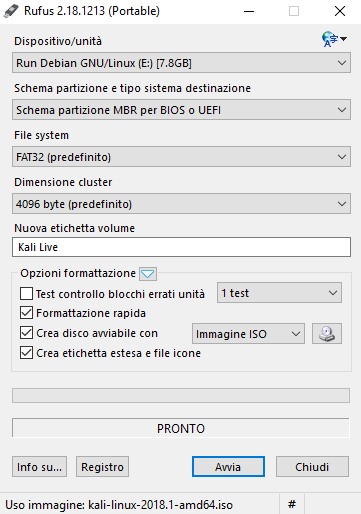

L’aggressore deve infatti scaricare la distribuzione Linux Kali quindi inserirla in una chiavetta USB avviabile.

Per impostare una chiavetta USB di boot con Kali Linux, basta usare il software Rufus (Rufus, guida all’uso del programma per creare supporti avviabili) e impostarlo come in figura (autorizzando il download dei componenti software eventualmente mancanti all’appello).

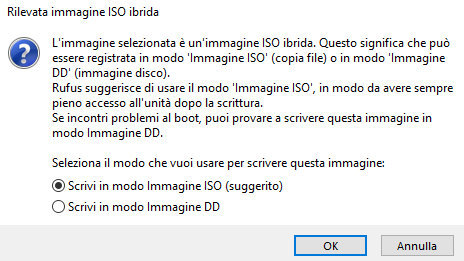

Alla comparsa del messaggio Rilevata immagine ISO ibrida, selezionare l’opzione Scrivi in modo Immagine ISO e premere il pulsante OK.

Al termine dell’operazione, lasciando collegata la chiavetta USB contenente Kali Linux e riavviando il sistema (accertarsi di aver impostato la corretta sequenza di boot: USB prima; hard disk/SSD poi), si accederà alla nota distribuzione progettata per l’informatica forense e la sicurezza informatica (in particolare il penetration testing).

Cliccando sull’icona Terminal, si aprirà l’interfaccia a riga di comando. Qui basterà digitare quanto segue:

cd Desktop

wget https://github.com/wifiphisher/wifiphisher/archive/v1.3.tar.gz

tar -xvzf ./v1.3.tar.gz

cd wifiphisher-1.3

sudo python setup.py install

A questo punto, a installazione avvenuta (si accetti l’installazione dei componenti software mancanti), basterà digitare wifiphisher per avviare lo script.

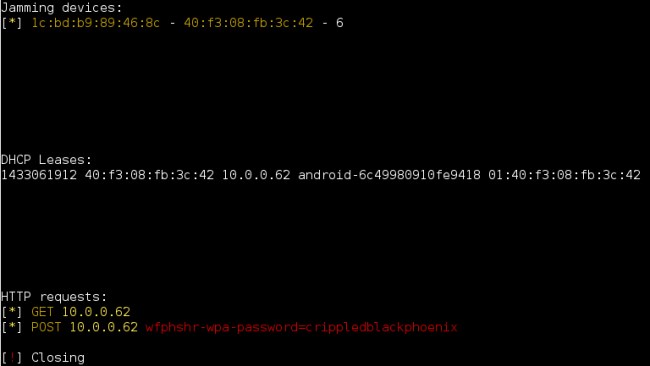

Wifiphisher avvierà quindi un server HTTP ponendolo in ascolto sulle porte 80 e 443 quindi visualizzerà la lista delle reti WiFi disponibili.

L’aggressore non dovrà fare altro che premere la combinazione di tasti CTRL+C quindi inserire il numero corrispondente alla WiFi bersaglio dell’attacco.

Dopo aver premuto Invio, Wifiphisher creerà una rete con lo stesso SSID della WiFi da attaccare quindi provvederà a disconnettere i client wireless collegati alla rete altrui.

A patto che l’evil twin dell’aggressore permetta di proporsi ai client limitrofi con un segnale WiFi più potente di quello della rete legittima, i client cominceranno a collegarsi all’hotspot “malevolo”.

Non appena gli utenti proveranno a visitare un qualunque sito web, vedranno comparire quella che a una prima occhiata apparirà come una pagina di login “benigna”.

A seconda del router usato sulla WiFi altrui, Wifiphisher “confezionerà” una pagina “ad hoc” con la richiesta di inserimento della passphrase WPA/WPA2.

Se l’utente inserisse la password corretta, questi accederà alla WiFi ma tutto il traffico transiterà per l’hotspot malevolo (evil twin) approntato dall’aggressore che, a questo punto, non soltanto conoscerà la password della rete altrui ma avrà la possibilità di monitorare ed eventualmente alterare il traffico.

In attesa dell’arrivo di WPA3 (WPA3, cos’è e come funziona: più sicurezza per le reti WiFi) è quindi bene tenere presente che, ovunque ci si trovi, qualcuno potrebbe abusare delle reti wireless altrui inducendo in errore gli utenti meno smaliziati.

Wifiphisher è divenuto tra l’altro piuttosto popolare, inserito tra i tanti tool per il penetration testing suggeriti sul sito ufficiale della distribuzione Kali Linux.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16925.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/wifi-sensing-tracciamento-persone-ambienti.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/crollo-traffico-telnet-motivi-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/spacebar-alternativa-discord.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/4-5.jpg)