Quando ci si collega ad una rete locale, sia essa wireless, cablata (ethernet) oppure mista il rischio di vedersi sottratte credenziali d’accesso oppure spiate informazioni personali è molto più che concreto. Di recente abbiamo spiegato com’è possibile proteggersi quando si utilizza una connessione Wi-Fi pubblica. Come abbiamo spiegato nell’articolo Collegarsi ad una rete Wi-Fi pubblica o non protetta: come proteggere i propri dati, quando si utilizza una connessione di rete pubblicamente accessibile, è sempre bene “navigare” su siti web che poggiano su HTTPS.

Quando si utilizzano connessioni non sicure, facendo ricorso al solo HTTP – senza l’impiego di un protocollo di crittografia asimmetrica -, infatti, è molto facile, per un aggressore, carpire informazioni personali esaminando i dati in transito (attività di “sniffing“). Collegandosi, ad esempio, con una piattaforma ricchissima di dati personali qual è un social network utilizzando solo il protocollo HTTP, il “session cookie” creato sul proprio sistema a login effettuato viene scambiato con il server remoto per tutta la durata della sessione di lavoro. Tale cookie contiene importanti informazioni legate all’autenticazione sul sito web: qualora un malintenzionato riuscisse a mettere le mani sul contenuto del cookie, potrebbe immediatamente loggarsi sul servizio impersonificando l’altrui identità. Un’operazione del genere, sulle reti Wi-Fi pubbliche, è semplicissima da porre in essere: ecco perché l’adozione di HTTPS è divenuta un imperativo sempre più pressante (vedere anche HTTPS Everywhere invita ad usare connessioni “sicure”.

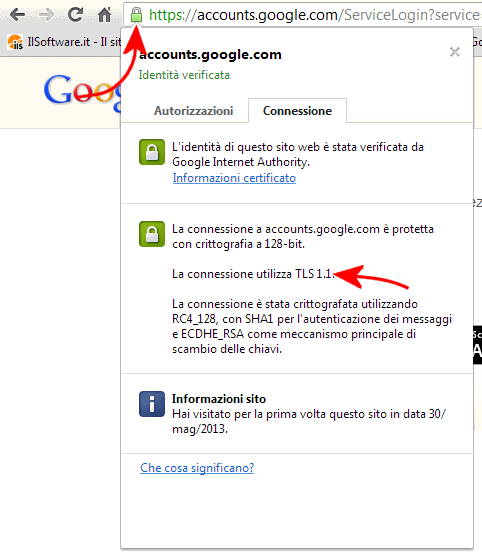

Le più recenti versioni dei vari browser web ben evidenziano quando si sta utilizzando una connessione HTTP e quando, invece, ci si è collegati ad una pagina web che fa uso del protocollo HTTPS. Sia Internet Explorer, sia Chrome, sia Firefox, ad esempio, espongono un lucchetto nella barra degli indirizzi insieme con l’indicazione https: ogniqualvolta si utilizzi una pagina che utilizza un certificato digitale e che quindi provvede a crittografare i dati cambiati tra client e server (e viceversa).

Per maggiori informazioni, vi suggeriamo di fare riferimento agli articoli Certificati digitali SSL gratuiti: a cosa servono e come ottenerne uno in pochi minuti e I certificati digitali e gli attacchi subiti dalle autorità di certificazione: l’accaduto e le difese da porre in campo.

Tutte le caselle di posta accessibili attraverso una webmail solitamente prevedono l’utilizzo del protocollo HTTPS.

Nel caso in cui, per scaricare ed inviare la posta elettronica, si utilizzasse un software client (Thunderbird, Eudora, Opera Mail,…) installato sul sistema, è indispensabile verificare che i dati vengano inviati e ricevuti utilizzando connessioni sicure (protocollo SSL/TLS):

Nell’esempio, Thunderbird è stato configurato per scaricare la posta in arrivo da un account Google Gmail. Come si vede, Gmail consente di attivare una connessione dati cifrata in modo che il contenuto delle e-mail scaricate non possa essere intercettato da parte di terzi (nell’articolo Configurare Gmail ed usare l’account al meglio abbiamo spiegato come configurare il client di posta per prelevare ed inviare e-mail utilizzando una connessione sicura).

L’utilizzo dei tradizionali protocolli POP3 sulla porta 110 e SMTP sulla porta 25 sono assolutamente sconsigliati durante l’impiego di una rete Wi-Fi pubblica. In questo caso, infatti, le informazioni vengono scambiate “in chiaro”, senza alcuna forma di cifratura. È quindi piuttosto semplice, per un malintenzionato, “leggere” il contenuto dei messaggi di posta in transito.

Alcuni siti web, pur utilizzando di default il protocollo HTTP (informazioni trasmesse “in chiaro”), permettono comunque di utilizzare HTTPS. Quando non si è loggati su Google con il proprio account, ad esempio, tutte le interrogazioni sul motore di ricerca avvengono normalmente utilizzando il protocollo HTTP. Per passare ad HTTPS e, quindi, nascondere agli “occhi indiscreti” tutte le ricerche effettuate, basterà digitare https://www.google.it nella casella di ricerca.

Quando si usa una rete accessibile da più persone, se i dati vengono trasmessi in chiaro senza utilizzare alcuna forma di crittografia, le informazioni in transito possono essere agevolmente sottratte od alterate.

dSploit è un ottimo esempio di software gratuito capace di rubare password ed informazioni personali all’interno di una rete locale, sia essa una Wi-Fi o una rete LAN cablata.

Sviluppata da un programmatore italiano, Simone Margaritelli, dSploit è un’applicazione Android che effettua il monitoraggio del traffico di rete estraendo dati importanti ed informazioni sensibili.

Il fatto che dSploit si presenti come un’app Android, fa riflettere su quanto smartphone e tablet siano ormai paragonabili, per potenza di calcolo e funzionalità ai tradizionali personal computer. Grazie a dSploit, infatti, il telefono o il tablet Android diventano strumenti per la verifica delle eventuali vulnerabilità insite all’interno della rete locale. Ricorrendo a dSploit ci si può rendere conto di quali applicazioni possano rappresentare una minaccia se utilizzate per scambiare dati su reti insicure e quali informazioni potrebbero essere eventualmente individuate da parte di terzi.

Dopo aver installato dSploit sullo smartphone Anroid ed aver effettuato la connessione alla rete locale, il programma potrà essere utilizzato per “spiare” i dati inviati o ricevuti da un qualsiasi sistema della LAN. L’applicazione può effettuare attacchi MITM (“Man in the middle“), letteralmente attacchi dell'”uomo nel mezzo”, intercettando ed eventualmente alterando il contenuto dei pacchetti dati che vengono smistati. Nello specifico, dSploit è capace di intentare un attacco del tipo ARP poisoning. Acronimo di Address resolution protocol, ARP consente di stabilire l’indirizzo MAC di una scheda di rete (Indirizzo MAC (Wi-Fi e Ethernet): cos’è e come trovarlo) a partire da un indirizzo IP in modo tale da inviare i pacchetti dati in maniera selettiva (non più, quindi, in broadcast).

dSploit invia una risposta ARP alterando l’indirizzo MAC associato ad un determinato IP di una macchina connessa alla rete. Così facendo, tutti i pacchetti dati saranno automaticamente inviati allo smartphone od al tablet Android sul quale verranno analizzati, eventualmente modificati e quindi girati alla macchina di destinazione. I due interlocutori crederanno di comunicare direttamente, quando, in realtà, sta avvenendo un attacco vero e proprio.

dSploit è installabile su qualunque dispositivo Android che sia equipaggiato almeno con la versione 2.3 del sistema operativo. Consigliamo comunque di installare l’app su smartphone e tablet di recente fattura che siano dotati di una sufficiente potenza di calcolo.

Requisiti per l’installazione e l’utilizzo di dSploit

– un dispositivo mobile Android v.2.3 o successive sul quale si stata effettuata con successo la procedura di rooting.

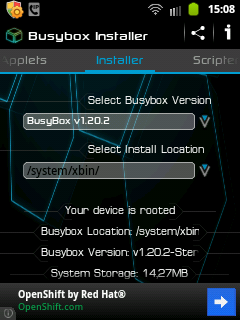

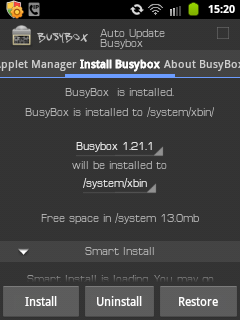

– l’applicazione BusyBox nella versione 1.20 o successive già presente sul terminale.

Prima di installare dSploit, bisognerà provvedere al caricamento di BusyBox. L’applicazione, gratuita, disponibile su Google Play può essere installata facendo riferimento a questa scheda.

A caricamento ultimato, bisognerà avviare l’installer, selezionare almeno la versione 1.20 di BusyBox e “tappare” su Install.

Nel caso in cui, all’avvio di dSploit, l’applicazione dovesse visualizzare il messaggio “Full BusyBox installation required, killall binary not found (maybe you have an old busybox version)“, il nostro suggerimento è quello di disinstallare BusyBox ed utilizzare la versione reperibile a questo indirizzo.

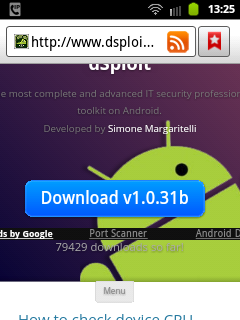

A questo punto, si potrà provvedere al caricamento di dSploit. L’applicazione non è distribuita attraverso Google Play ma è disponibile, sotto forma di pacchetto APK, sul sito web ufficiale.

Attenzione! Gran parte dei motori di scansione antivirus/antimalware indicano il pacchetto .APK di dSploit come potenzialmente nocivo. Ovviamente l’applicazione non è in sé pericolosa: essa viene segnalata soltanto perché potrebbe essere sfruttata per sottrarre dati personali e credenziali d’accesso. Ecco il responso offerto da VirusTotal. Come si vede, in molti casi l’applicazione viene indicata come hacking tool od addirittura identificata come dSploit.

Per installare dSploit sul dispositivo Android, suggeriamo di avviare il browser installato sul device quindi collegarsi con l’indirizzo www.dsploit.net.

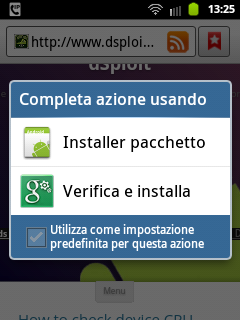

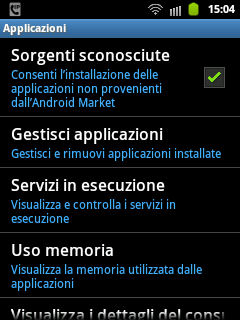

“Tappando” su Download, il file .APK di dSploit verrà memorizzato nella cartella \download della scheda SD. Prima di confermare l’installazione del file APK selezionando Installer pacchetto, bisognerà accedere alle impostazioni Android, selezionare Applicazioni quindi spuntare Sorgenti sconosciute.

Il pacchetto d’installazione di dSploit è sempre reperibile nella cartella \download. Per accedervi è possibile utilizzare, ad esempio, l’applicazione di default Archivio:

Dopo aver installato dSploit è bene togliere di nuovo il segno di spunta dalla voce Sorgenti sconosciute.

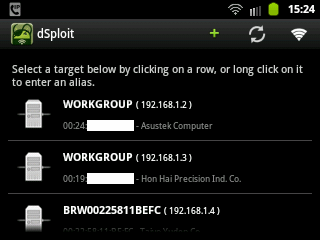

Conclusa l’installazione di dSploit, dopo aver avviato l’applicazione, si otterrà la lista completa dei sistemi connessi in rete locale, sia attraverso cavo ethernet che in modalità wireless:

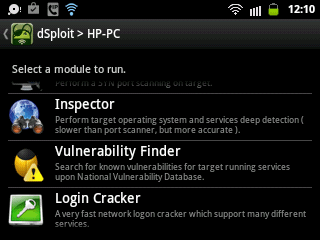

Selezionando il sistema “da spiare”, si potrà decidere se effettuare effettuare una scansione approfondita per andare alla ricerca di eventuali vulnerabilità note (Inspector e Vulnerability finder):

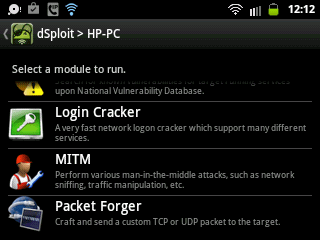

Molto interessante è la funzionalità MITM che permette di avviare un vero e proprio attacco man in the middle:

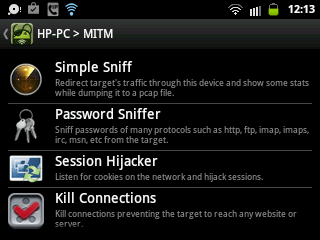

Utilizzando, ad esempio, Password sniff, dSploit sarà in grado di rilevare tutte le password utilizzate dall’utente per accedere a siti web (HTTP), a server FTP, IMAP, a Microsoft Messenger, IRC e così via. Tutte le password veicolate in chiaro (senza quindi usare alcun protocollo crittografico) verranno automaticamente rilevate e “sottratte” da dSploit.

La funzionalità Session hijacker, addirittura, permette di restare in ascolto dei vari tentativi di login effettuati sul web dall’utente “spiato”, impossessarsi delle credenziali d’accesso ed entrare nel sito corrispondente utilizzando gli stessi dati.

Strumenti come Redirect, Replace images, Replace videos e Script injection consentono di reindirizzare tutto il traffico HTTP verso uno specifico sito web, di sostituire tutte le immagini ed i video visualizzati dall’utente con quelli scelti su dSploit, di inserire degli script in ciascuna pagina visitata sulla macchina collegata in LAN.

dSploit è un software che deve essere utilizzato esclusivamente per condurre verifiche di sicurezza all’interno delle proprie reti LAN. Ogni altro utilizzo, teso a danneggiare gli altri utenti potrebbe essere legalmente sanzionabile.

/https://www.ilsoftware.it/app/uploads/2023/05/img_10169.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/comandi-rapidi-android.jpg)

/https://www.ilsoftware.it/app/uploads/2026/03/app-android-consumo-batteria-elevato.jpg)

/https://www.ilsoftware.it/app/uploads/2024/01/3-17.jpg)

/https://www.ilsoftware.it/app/uploads/2026/03/modalita-desktop-android-16.jpg)