/https://www.ilsoftware.it/app/uploads/2023/05/img_18999.jpg)

Tutto è cominciato a fine 2008 con la scoperta di una serie di vulnerabilità nei protocolli SS7 utilizzati per la gestione delle varie attività espletate sulle reti di telefonia mobile (vedere questi articoli) mentre più di recente un team di ricercatori universitari hanno scoperto ulteriori tre lacune di sicurezza presenti nelle reti 4G e nelle future 5G: Vulnerabilità nei protocolli per 4G e 5G permettono di stabilire la posizione degli utenti.

Questa volta gli esperti del Korea Advanced Institute of Science and Technology (KAIST) hanno rilevato 36 nuove vulnerabilità nelle reti 4G/LTE che possono essere utilizzate per mettere fuori uso le base station degli operatori, disconnettere gli utenti dal network, inviare SMS falsificati, intercettare e alterare il traffico dati.

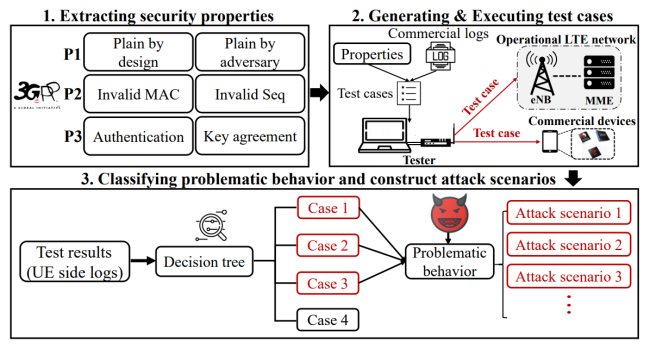

Schema del funzionamento di LTEFuzz.

I dettagli saranno presentati nel corso del prossimo IEEE Symposium incentrato su sicurezza e privacy che si terrà a maggio. Nel frattempo, i ricercatori hanno spiegato di aver utilizzato la tecnica fuzzing per scoprire i nuovi bug: si tratta di un approccio basato sull’invio di un grande quantitativo di dati verso l’obiettivo. Esaminando le anomalie restituite in output è possibile ipotizzare la presenza di lacune di sicurezza finora sconosciute.

Lo strumento opensource che i ricercatori hanno realizzato (è stato battezzato LTEFuzz) ha permesso di far emergere le tante nuove falle nelle reti 4G/LTE, alcune legate alla progettazione, altre all’implementazione del network (sono riassunte in forma tabellare a questo indirizzo).

Secondo i ricercatori, che hanno informato circa le loro scoperte sia il 3GPP (consorzio formato fra enti che si occupano di standardizzare sistemi di telecomunicazione in diverse parti del mondo) che GSMA (associazione che rappresenta gli interessi degli operatori di telefonia mobile), quanto emerso fino ad oggi sarebbe solo la punta dell’iceberg.

Maggiori informazioni sono reperibili a questo indirizzo.

/https://www.ilsoftware.it/app/uploads/2026/01/android-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_495048.jpg)

/https://www.ilsoftware.it/app/uploads/2024/01/2-97.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/Kena-Mobile-promozione.jpg)