Acronimo di Address Resolution Protocol, ARP è un protocollo che opera a livello di accesso alla rete e che consente di ottenere la corrispondenza tra indirizzi IP e indirizzi MAC (vedere Come cambiare MAC address su Windows, Linux e macOS), quest’ultimo assegnato univocamente a ogni scheda di rete connessa alla LAN.

Il protocollo ARP lavora a un livello più basso rispetto al ben noto comando ping (Ping cos’è, come funziona e a cosa serve) riuscendo quindi a ottenere informazioni dai dispositivi collegati a una rete, anche questi non rispondessero alle richieste ICMP.

Nell’articolo Trovare indirizzo IP di un dispositivo che non risponde al ping abbiamo parlato di Arping, un meccanismo che consente di inviare richieste ARP e che è utilizzato anche da molti programmi diagnostici come Nmap, Wireshark e dall’app Android Fing ad esempio.

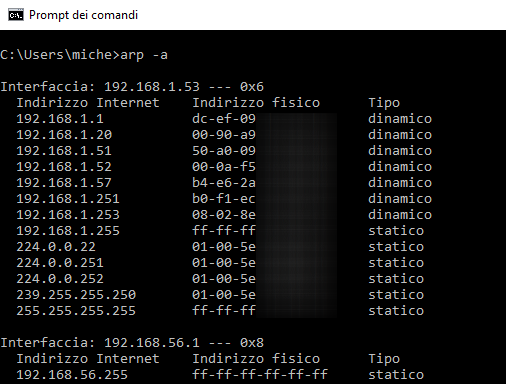

Premendo la combinazione di tasti Windows+R in Windows quindi digitando arp -a al prompt dei comandi, è possibile verificare le tabelle di conversione da indirizzi IP a indirizzi fisici utilizzate dal protocollo ARP.

Le relazioni tra indirizzi IP e MAC address a 48 bit vengono conservate in una tabella chiamata ARP cache: quando l’indirizzo MAC di un dispositivo non è noto, ARP invia un pacchetto di richiesta (ARP request) ad altre macchine collegate alla stessa rete.

Se una macchina risponde con l’indirizzo, la cache ARP viene aggiornata in modo da velocizzare le successive future richieste.

Che cos’è un attacco di tipo ARP poisoning

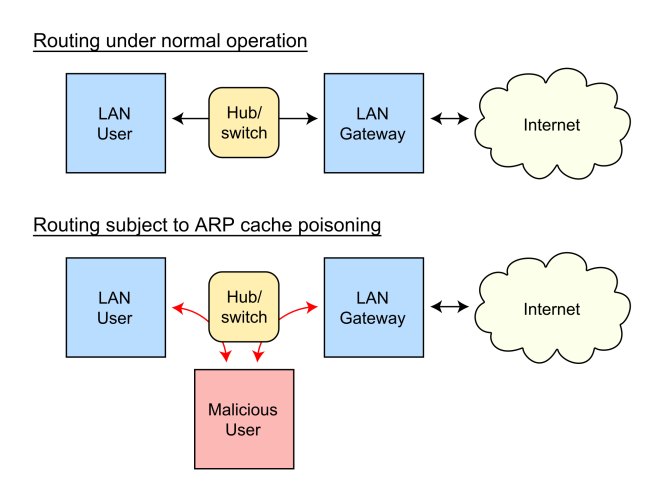

Il protocollo ARP è stato progettato in modo tale da essere il più possibile efficiente. Ciò ha portato con sé certe lacune in termini di sicurezza che da anni possono essere sfruttate (e vengono di fatto utilizzate) per sferrare attacchi.

Alterando l’indirizzo MAC associato ad un determinato IP di un dispositivo connesso alla rete, tutti i pacchetti dati vengono automaticamente inviati al sistema sul quale è installato il software con il quale si è lanciato l’attacco ARP poisoning. I dati vengono a questo punto analizzati, eventualmente modificati e quindi girati al reale destinatario. Così, due interlocutori crederanno di comunicare direttamente quando in realtà sta avvenendo un vero e proprio attacco.

Nel corso del tempo si sono succedute tante utilità che permettevano e consentono ancora di rubare password e informazioni personali all’interno di una rete locale.

Durante un attacco di tipo ARP spoofing il comando arp -a di Windows mostrerebbe due indirizzi IP diversi ai quali corrisponde lo stesso indirizzo MAC.

Gli attacchi di tipo ARP poisoning così come qualunque altro man-in-the-middle (MITM) possono essere neutralizzati semplicemente ricorrendo alla crittografia dei dati in transito.

Ecco quindi perché è importante collegarsi sempre a pagine HTTPS, usare servizi di posta elettronica che supportano il protocollo TLS, attivare sempre un servizio VPN se ci si collega alla rete Internet tramite una rete sconosciuta o comunque amministrata da terzi, quale può essere una WiFi pubblica o addirittura aperta. Ne abbiamo parlato nell’articolo Come navigare in sicurezza su rete WiFi pubblica o non protetta, al quale vi invitiamo a fare riferimento.

I professionisti e gli utenti business dovrebbero sempre collegarsi al server VPN installato nel proprio ufficio o nella propria azienda durante le connessioni in mobilità. In questo modo il tunnel cifrato che verrà stabilito impedirà qualunque monitoraggio, modifica o sottrazione di dati da parte di malintenzionati posti lungo il percorso:

– Server VPN, come crearlo usando un NAS

– Rendere più sicura la VPN sui server NAS Synology

– Connessione VPN in Windows con OpenVPN

I normali utenti possono appoggiarsi a servizi VPN erogati da terze parti capaci di offrire sufficienti garanzie in termini di sicurezza: Come, quando e perché utilizzare una connessione VPN.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18690.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/notifiche-scadenza-certificati-lets-encrypt.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fibercop-banda-ultralarga-fibra-ottica-italia.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/ragazzo-con-telefono-in-mano.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_481016.jpg)