/https://www.ilsoftware.it/app/uploads/2023/05/img_21065.jpg)

All’inizio di aprile parte del traffico diretto verso i server di Google, Facebook, Amazon AWS e di altre note aziende ha subìto un reindirizzamento anomalo verso reti di telecomunicazioni russe. Quando effettuato scientemente si parla di BGP hijacking.

BGP (Border Gateway Protocol) è il protocollo con cui si scambiano informazioni sulle rotte che i pacchetti dati devono seguire per raggiungere le varie destinazioni. Le tabelle di routing vengono scambiate tra i router usando proprio BGP e grazie ad esso possono essere messi in comunicazione diretta Autonomous System (AS) appartenenti a operatori di telecomunicazioni, provider, grandi aziende e così via.

La pratica del BGP hijacking mira a modificare le tabelle di routing per fare in modo che soggetti non autorizzati possano ricevere il traffico dati originariamente destinato ai server legittimi.

Incidenti simili (anche non strettamente legati ad attività di hijacking) si sono ripetutamente verificati in passato: Tabelle di routing distribuite via BGP impediscono l’accesso ai siti Cloudflare, a Facebook e Amazon.

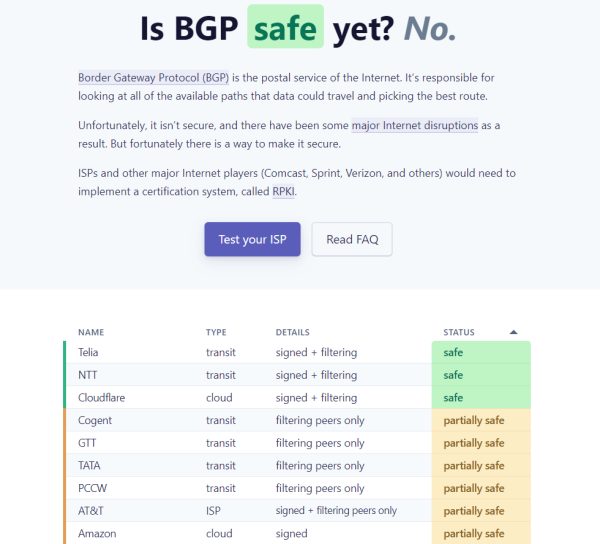

Cloudflare ha deciso di lanciare il suo nuovo servizio Is BGP safe yet? che permette a tutti di verificare se il provider di telecomunicazioni scelto implementi le protezioni necessarie per difendersi dai tentativi di BGP hijacking.

Cloudflare cita colossi come AT&T, la svedese Telia e la giapponese NTT che hanno adottato i miglioramenti di BGP ma sarebbero ancora tanti i fornitori di connettività che non si sono adeguati.

Le ultime linee guida che sono state pubblicate e condivise da Cloudflare aiutano infatti i provider a comprendere quando modifiche alle tabelle di routing trasferite via BGP possano rappresentare una potenziale minaccia deviando tutto il traffico verso lidi poco raccomandabili.

Con il suo test, Cloudflare offre al provider utilizzato dall’utente due percorsi via BGP: uno è assolutamente legittimo mentre il secondo non è valido. Se il fornitore di connettività rilevasse solo il primo percorso come valido, allora il test verrà indicato come superato. Viceversa, se accettasse come valide entrambe le “rotte” fornite, il giudizio sarà ovviamente una bocciatura.

Gli abbonati poco possono fare perché l’implementazione delle più avanzate misure di sicurezza nella gestione delle tabelle di routing via BGP spetta ai tecnici di ciascun operatore di telecomunicazioni. Con il suo nuovo strumento Is BGP safe yet?, Cloudflare intende coinvolgere gli operatori e sollecitare un loro intervento.

“BGP è un protocollo vecchio di oltre 40 anni ed è un miracolo che per tutto questo tempo la rete Internet abbia funzionato basandosi su quello che in realtà è solo un sistema basato sulla fiducia“, ha commentato il CEO di Cloudflare Matthew Prince.

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_facetime.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_phishing-login-ai-v0.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)