/https://www.ilsoftware.it/app/uploads/2023/05/img_19478.jpg)

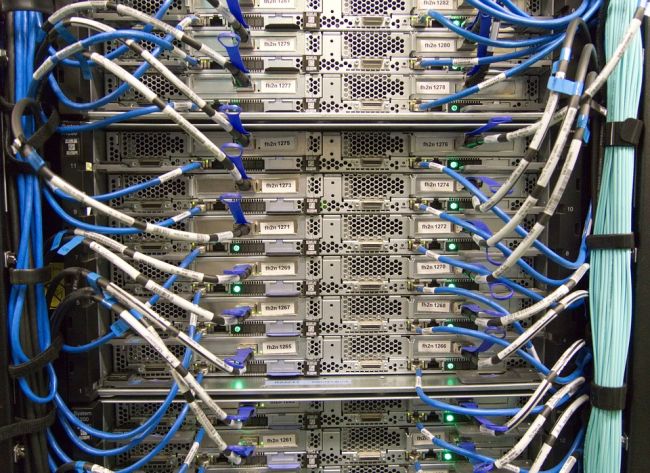

I router che costituiscono la spina dorsale della rete Internet utilizzano un protocollo, BGP (Border Gateway Protocol), con cui si scambiano informazioni sulle rotte che i pacchetti dati devono seguire per raggiungere le varie destinazioni.

Le tabelle di routing vengono trasferite usando proprio BGP e grazie a tale protocollo possono essere messi in comunicazione diretta Autonomous System (AS) appartenenti a operatori di telecomunicazioni, provider, grandi aziende e così via.

Nei giorni scorsi (Richieste di connessione improvvisamente girate verso un provider cinese) avevamo parlato di un incidente che, in seguito a un errato aggiornamento delle tabelle di routing via BGP, comportò il trasferimento del traffico verso un provider cinese.

Ieri è successo di nuovo: questa volta un errore commesso da un piccolo provider Internet con sede in Pennsylvania (Stati Uniti) ha provocato l’irraggiungibilità di Facebook, Amazon e di tutti i siti gestiti mediante Cloudflare in molte aree del mondo.

Il provider in questione, DQE Communications, ha erroneamente annunciato nuove rotte per decine di migliaia di indirizzi IP provocando reindirizzamenti anomali verso uno dei suoi clienti, Allegheny Technologies, società specializzata nel settore dei metalli, un vero e proprio gigante del settore.

Il fatto è che Verizon, uno dei principali operatori di telecomunicazioni degli Stati Uniti, tra i più importanti al mondo, ha preso per buone le indicazioni ricevute via BGP comunicandole a sua volta agli altri attori.

Risultato? Per ore il traffico diretto verso i siti tenuti sotto la sua ala da Cloudflare, le richieste verso Facebook, Amazon e altre famose aziende, sono caduti nel vuoto proprio a causa del reindirizzamento anomalo verso la rete di DQE Communications.

Sebbene gli incidenti che coinvolgono BGP siano praticamente all’ordine del giorno, ultimamente le situazioni che interessano una vasta schiera di utenti e imprese di grandi dimensioni non si contano più.

Secondo gli esperti è giunta l’ora di affrontare seriamente il problema: anche perché i criminali informatici possono utilizzare BGP per monitorare il traffico altrui e analizzare il contenuto dei pacchetti dati in transito, ovviamente nel caso in cui non fossero crittografati.

Il gruppo Mutually Agreed Norms for Routing Security (MANRS), formato da ISP di tutto il mondo, mira a modificare l’approccio utilizzato nella gestione delle informazioni trasferite da router a router via BGP. In primis si intendono utilizzare tecniche di filtraggio e anti-spoofing con lo scopo di controllare gli annunci ricevuti dagli altri operatori verificandone la legittimità (così da rimuovere subito quelli fasulli); inoltre, si guarda a una più fattiva e costante collaborazione tra i provider che possono cooperare per indicare come sospette (così da eliminarle immediatamente) modifiche BGP anomale.

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)