Proteggere le informazioni sensibili, sia personali che di terzi, è una delle sfide continue nel mondo dell’IT. I fronti sono due: da un lato la creazione di nuovi algoritmi per criptare e decriptare i dati e dall’altro l’implementazione dell’hardware necessario per una maggiore efficienza nella sicurezza dei dati.

Sia essa un hard disk o un SSD un’unità SED (Self-Encrypting Drive) è un dispositivo che si occupa di crittografare automaticamente i dati degli utenti in hardware senza alcun intervento manuale e senza il bisogno di installare alcun software di cifratura.

Le specifiche utilizzate per le unità SED sono definite dal Trusted Computing Group (TCG): ad oggi AES, Opal 2.0 e TCG Storage Enterprise (quest’ultimo utilizzato soprattutto a livello di data center) sono gli algoritmi crittografici più utilizzati.

Secondo TCG, il processo di crittografia SED è progettato per essere trasparente tanto che né l’utente né il software in esecuzione sul sistema si accorgono del suo utilizzo.

Dal momento in cui un’unità SED lascia gli stabilimenti produttivi e viene installata su un qualunque sistema host, i dati scritti e letti dall’unità vengono costantemente crittografati e decodificati.

I vari produttori di hard disk e SSD non parlano molto delle funzionalità SED perché tra gli utenti caratteristiche come capacità di archiviazione e velocità di trasferimento dati hanno certamente un maggiore appeal.

Purtuttavia, prodotti SED iniziano a diventare comuni anche in ambito semi professionale e parzialmente anche lato consumer.

D’altra parte ogni giorno migliaia di aziende subiscono attacchi contro la sicurezza dei dati immagazzinati nei loro sistemi informatici e le unità SED offrono una risposta concreta.

Come funzionano le unità SED

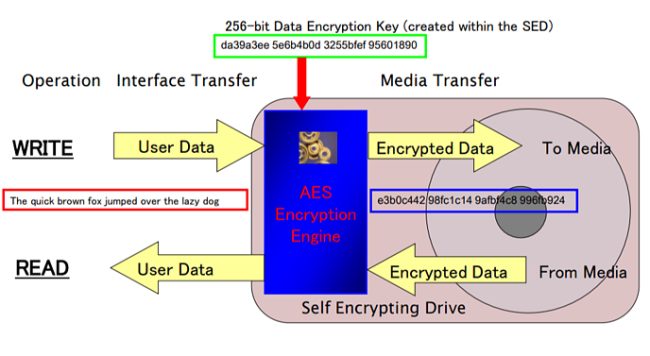

Le unità SED utilizzano un “criptoprocessore” a per cifrare e decodificare i dati. L’operazione vengono svolte usando una chiave simmetrica unica e generata in modo casuale (DEK) conservata nell’unità stessa.

A differenza della crittografia del disco basata sul software, DEK non passa mai per la memoria RAM del sistema host dalla quale potrebbe essere recuperata usando un attacco di vario tipo (ad esempio un cold boot attack). Vale la pena comunque rimarcare come di recente la sicurezza offerta da una soluzione software come VeraCrypt sia stata riconosciuta e certificata da un soggetto terzo come ElcomSoft.

Come funziona il processo crittografico sulle unità SED. Fonte: TCG

Poiché la chiave DEK è memorizzata all’interno dell’unità, il suo valore non è noto all’utente.

La generazione di una nuova chiave DEK, comunque possibile sulle unità SED, provoca una cancellazione sicura o cancellazione crittografica del contenuto del disco in seguito alla quale i dati dell’unità sono resi irrecuperabili.

Le unità SED fanno uso di un processore dedicato per la crittografia e la decrittografia: l’attivazione di queste funzioni, a differenza della cifratura basata sul software, non porta a cali prestazionali.

Quanto sono sicure le unità SED

Le unità SED sono considerati supporti sicuri per proteggere i dati “a riposo” ma è comunque fondamentale per l’utente impostare una password unica o chiave di autenticazione (AK).

DEK di per sé è infatti soltanto una chiave per criptare e decriptare i dati memorizzati sull’unità; senza la creazione di una password unica che impedisce di risalire alla chiave DEK i dati vengono difesa con la cifratura ma non sono completamente protetti da accessi non autorizzati (nei confronti di chi può avere disponibilità fisica dell’hard disk o dell’SSD).

Se un utente dovesse mettere le mani sull’unità SED non protetta con una chiave di autenticazione potrebbe semplicemente inserirla in un sistema e accedere ai dati. Senza l’AK l’unità rimane infatti sbloccata e permette la lettura della chiave DEK con la possibilità di decodificare tutti i file memorizzati.

Dopo aver impostate la chiave AK, inoltre, il sistema dovrebbe essere spento per proteggersi dagli attacchi fisici.

Poiché la tecnologia alla base delle unità SED non è purtroppo ancora considerata una caratteristica importante da molti produttori, è possibile che abbiate acquistato un SED e non lo sappiate. Vale la pena quindi cercare nelle specifiche riferimenti specifici a SED, alla conformità Opal 2.0 o FIPS 140-2 e all’utilizzo della crittografia AES a 128 o 256 bit.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23136.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/novita-SSD-samsung-9100-PRO.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/myqnapcloud-one-presentazione.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/Edge-AI-Storage-Server.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/xMEMS-raffreddameno-stato-solido-SSD.jpg)