È uno degli argomenti sui quali abbiamo scritto di più in passato: quando si collegano nuovi dispositivi alla propria rete, sia essa quella dell’azienda, dell’ufficio o di casa, è fondamentale che essi non solo siano configurati correttamente ma che non soffrano di problemi di sicurezza.

Ora che si sta registrando una diffusione globale dei dispositivi per l’Internet delle Cose, è importante capire come essi comunicano sulla rete e controllare se essi possono rappresentare un potenziale rischio per la riservatezza e l’integrità dei propri dati: I dispositivi IoT sono diventati il principale obiettivo dei criminali informatici.

Ecco perché negli articoli Router, le operazioni da fare per renderlo sicuro, Come rendere la rete sicura sia in azienda che a casa e Accedere a PC remoto, al router, a una videocamera o un dispositivo in rete locale, abbiamo voluto rimarcare come la sicurezza passa innanzi tutto attraverso la corretta impostazione del router, per estendersi a quella della rete locale e dei singoli dispositivi.

Dispositivi come le telecamere o qualunque device IoT dovrebbero innanzi tutto essere tenuti separati dal resto della rete locale, alla quale sono connessi sistemi critici. Segmentare la rete e isolare device che, potenzialmente, potrebbero essere fonte di un problema è la cosa più ragionevole da fare. Così come è importante modificare password deboli impostate da alcuni produttori di dispositivi, evitare di aprire porte in ingresso sul router, disattivare UPnP, installare le versioni più aggiornate del firmware di ciascun dispositivo.

ESET scopre una serie di vulnerabilità in una telecamera D-Link

In queste ore i tecnici di ESET hanno reso pubblici i dettagli circa una serie di lacune di sicurezza individuate l’anno scorso in una telecamera per la videosorveglianza D-Link e notificate all’azienda interessata ad agosto 2018.

Come si spiega in quest’analisi di ESET, l’esempio della telecamera in questione si rivela ottimale per comprendere i rischi ai quali gli utenti possono essere, in alcuni casi, esposti.

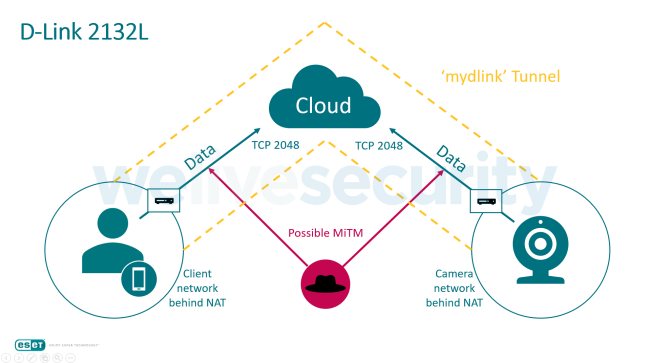

ESET, nel suo lungo post, spiega che la videocamera cloud D-Link DCS-2132L (ancora oggi venduta; è facile da trovare anche su Amazon) effettua la trasmissione dello streaming video in forma non crittografata usando un protocollo di tunneling proprietario.

L’app che permette di accedere al flusso video comunica con un proxy server in ascolto sulla porta TCP 2048 ma tranne alcuni dati – che vengono crittografati – informazioni come la richiesta dell’IP pubblico usato dalla videocamera, il suo indirizzo MAC, le informazioni sul numero di versione del software, tanti dettagli tecnici e, soprattutto, lo streaming audio-video risultano direttamente accessibili con un attacco man-in-the-middle (MITM).

Basti pensare che gli esperti di ESET sono riusciti a sottrarre e ricostruire intere sequenze video raccolte dalla telecamera separando i dati veri e propri dalle intestazioni quindi generando flussi video RAW in formato M-JPEG e H.264.

In locale, inoltre, dopo aver installato il plugin per il browser “Mydlink Services“, bastava inviare una richiesta sull’IP 127.0.0.1 e usando una porta casuale si otteneva l’accesso amministrativo alla schermata di amministrazione della telecamera, come peraltro dimostrato nel video di seguito.

Usando poi una procedura non propriamente banale e tutt’altro che immediata, un aggressore avrebbe potuto modificare il firmware della videocamera D-Link aggiungendo funzionalità malevole o, semplicemente, danneggiando il dispositivo.

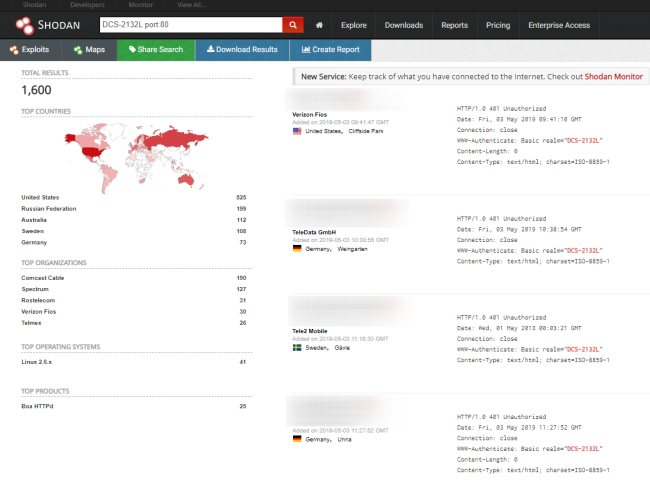

ESET ha verificato, inoltre, che la telecamera in questione utilizzava il protocollo UPnP per aprire la porta 80 in ingresso sul router esponendosi automaticamente sull’IP pubblico. Una semplice ricerca con il motore Shodan mostra come siano ancora molte le telecamere del modello menzionato che rispondono sull’IP pubblico, in tutto il mondo.

E guardate quant’è facile trovarle con la query di ricerca impostata su Shodan: Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti.

ESET conclude la sua analisi confermando che il plugin per il browser “Mydlink Services” è stato correttamente messo in sicurezza da D-Link con tutte le vulnerabilità che sono state corrette. Sempre secondo i tecnici di ESET, tuttavia, altre lacune tra quelle permarrebbero: l’ultima versione del firmware, ad esempio, ancora oggi non proteggerebbe gli utenti dalla sottrazione di sequenze audio-video.

I possessori della telecamera D-Link DCS-2132L vengono invitati a controllare che la porta 80 non sia esposta in rete sull’IP pubblico, a disattivare UPnP sul router e a riconsiderare le modalità di utilizzo dell’oggetto, soprattutto se venisse adoperato per monitorare aree “sensibili” di un’abitazione o di un ufficio.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19170.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/Apple-Music.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/hikvision-deve-chiudere-in-canada.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/pec-rai-canone-speciale-abbonamento-tv-azienda.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/vunerabilita-bluetooth-cuffie-auricolari.jpg)