Abbiamo spesso parlato della cosiddetta same origin policy, una regola che dovrebbe essere sempre attentamente applicata da tutti i browser in circolazione: una qualunque pagina web non deve mai essere in grado di accedere al contenuto di altre pagine contemporaneamente aperte (vedere Browser alternativi, ingegnere Google rileva falle di sicurezza e Brutto bug in Firefox: file locali sottraibili da remoto).

Alcuni accademici della Northeastern University di Boston hanno documentato un attacco che può interessare gli utenti di Firefox e che trae origine dalle modalità con cui le estensioni vengono gestite dal browser di Mozilla.

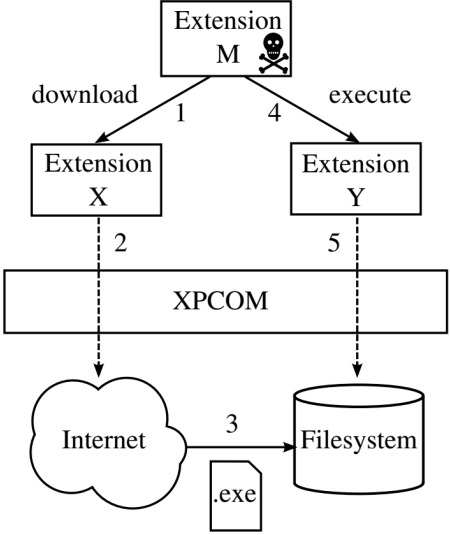

Nel caso dell’attacco battezzato extension-reuse vulnerabilities, un’estensione malevola può sfruttare le peculiarità di un’altra estensione, assolutamente benigna e legittima per fare danni.

L’attacco è reso possibile perché Firefox non “isola” ciascuna estensione che può quindi attingere allo stesso namespace JavaScript così come tutte le altre estensioni installate nel browser.

Di fatto qualunque estensione può leggere e scrivere variabili globali definite dagli altri componenti aggiuntivi, chiamare o scavalcare funzioni globali, modificare gli oggetti istanziati.

Il diagramma rappresenta lo schema usato per l’attacco: l’estensione malevola “M” sfrutta le capacità di scaricare ed eseguire file proprie di altre estensioni (queste del tutto legittime) per causare danni o per avviare operazioni pericolose.

È vero che un’estensione per Firefox potrebbe compiere le stesse azioni in maniera diretta ma è altrettanto vero che tale componente aggiuntivo non supererebbe i controlli compiuti da Mozilla e non vorrebbe mai pubblicata tra gli add-on.

I ricercatori della Northeastern University, invece, sono riusciti a pubblicare un’estensione Firefox potenzialmente malevola superando i controlli di Mozilla proprio per il fatto che essa non utilizza chiamate API esplicite che avrebbero potuto destare sospetti.

Stando ai risultati dello studio, consultabile a questo indirizzo, nove su dieci dei componenti aggiuntivi più popolari per Firefox porgerebbero il fianco all’attacco appena descritto (vengono citati NoScript, Firebug, FlashGot e Web of Trust). Su 351 estensioni estratte dalle 2.000 più utilizzate, ben il 72% potrebbero essere utilizzato da componenti aggiuntivi malevoli per sferrare un attacco.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13633.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/blocco-chrome-microsoft-family-safety.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/motw-windows-salvataggio-pagine-web-pericoloso.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/Chrome_Android_Bar_Blog_Header_V.width-1000.format-webp1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-2-2.jpg)