Il rilascio delle patch anti Meltdown e Spectre è avvenuto troppo frettolosamente e già da qualche giorno si susseguono segnalazioni circa situazioni anomale.

Dopo le schermate blu che hanno interessato gli utenti di Windows possessori di un sistema basato su processore AMD (Microsoft, aggiornamenti per evitare le schermate blu con CPU AMD dopo le patch anti Meltdown e Spectre), dopo i problemi con la più recente release LTS di Ubuntu (Anche l’ultima versione LTS di Ubuntu Linux scivola sulla patch anti Meltdown), alcuni utenti hanno cominciato a segnalare riavvii improvvisi, del tutto anomali, dei loro sistemi.

Intel ha appena confermato che il problema dei reboot improvvisi può interessare i sistemi basati su CPU Broadwell, Haswell, Ivy Bridge e Sandy Bridge, come annunciato in un primo tempo, ma anche i processori più recenti come Skylake e Kaby Lake. I Coffee Lake di ottava generazione sembrerebbero invece esenti.

Navin Shenoy, vicepresidente di Intel, ha dichiarato che il problema dei riavvii anomali è già stato messo sotto la lente e che la causa del comportamento indesiderato sarebbe stata individuata. Entro la prossima settimana, quindi, Intel distribuirà nuovi aggiornamenti del microcode per le varie CPU.

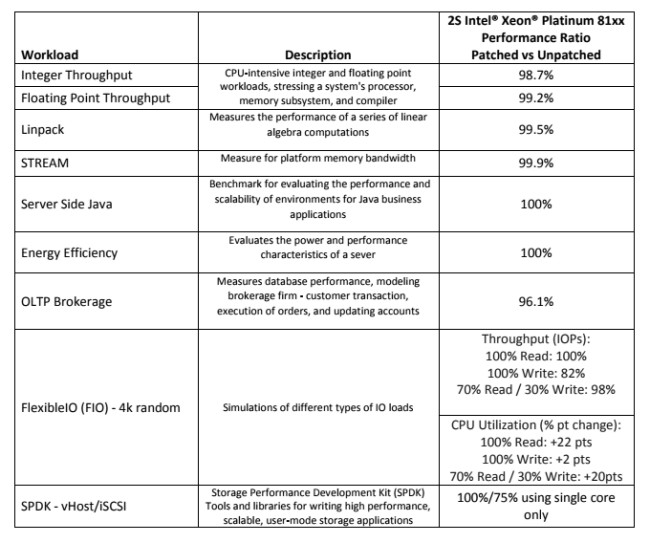

I tecnici di Intel hanno anche studiato quanto le patch contro le vulnerabilità scoperte nei processori (Verificare se il processore in uso è vulnerabile a Meltdown e Spectre) influiscono negativamente sulle performance sui sistemi server.

Come spiegato in questa pagina, Intel non ha rilevato cali prestazionali su quei sistemi server che sfruttano una configurazione ottimizzata dal punto di vista energetico né, ad esempio, durante l’esecuzione di applicazioni Java server-side una volta installate le patch anti Meltdown e Spectre (sia quelle del sistema operativo, sia quelle lato firmware).

Le performance si abbasserebbero in modo significativo (tra il 2% e il 4%) solo effettuando una serie di test con elevati carichi di lavoro.

I cali prestazionali più rilevanti sono stati registrati quando si è chiesto al processore, dopo l’installazione delle patch, di svolgere pesanti operazioni di scrittura. In un caso il segno negativo è pari al 18% mentre usando un singolo core si arriva addirittura al 25%.

Si tratterebbe di situazioni ben specifiche e infrequenti anche nel caso dell’utilizzo quotidiano di un sistema server.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16765.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/chip-amd-ryzen-ai-pro-8000.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/google-axion-cpu-ARM.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/acceleratore-intel-gaudi-IA.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/microcodice-AMD-architettura-AM5-plus.jpg)