Già da due o tre giorni decine di testate online stanno facendo a gara per pubblicare articoli dedicati alle presunte metodologie per spiare WhatsApp e le conversazioni altrui.

Questo spellarsi i polpastrelli su tematiche che hanno a che fare con WhatsApp ha un fine ben preciso: quello di mettere in atto precise attività di clickbaiting nell’intento di attirare il maggior numero di utenti possibile e indurli a visitare la pagina.

Su Google News è tutto un pullulare di articoli che spiegano come spiare WhatsApp o comunque che “pretendono” di insegnarlo.

Anzi, alcuni si spingono più avanti sostenendo che addirittura esistebbero applicazioni e metodologie per leggere le conversazioni WhatsApp di altri utenti in barba all’utilizzo della crittografia end-to-end: Crittografia end to end su WhatsApp, come funziona. In sostanza, farsi gli affari degli altri e intercettare i messaggi altrui in barba a tutte le vigenti normative in materia di tutela della privacy.

Spiare WhatsApp: gran parte degli articoli sono fuffa

La fuffa è la tipica lanetta (i pelucchi) che si forma nei tessuti e si è di solito abituati a rimuovere perché antiestetica.

In senso lato, il termine fuffa è entrato nel linguaggio comune per connotare, ad esempio, un eccesso inutile. Il Devoto-Oli parla di “chiacchiera senza alcun fondamento o significato, discorso risaputo, luogo comune“.

Ed è purtroppo ciò che sta accadendo in questi giorni così come, a più riprese, da mesi e mesi.

Sgombriamo subito il campo dagli equivoci: WhatsApp, ormai da aprile 2016, utilizza un algoritmo crittografico end-to-end, così come è stato implementato da Moxie Marlinspike, autore di Signal, app dalla reputazione cristallina.

Per ciascun utente, WhatsApp attiva una chiave pubblica e una chiave privata (esattamente come accade negli algoritmi di crittografia asimmetrica). I messaggi inviati su WhatsApp a un certo soggetto possono essere da questi letti usando la sua chiave privata insieme con la chiave pubblica del mittente.

Poiché le chiavi sono generate sui dispositivi degli utenti e, in particolare, la chiave privata non lascia mai il device, il contenuto dei messaggi WhatsApp non può più – da tempo – essere letto da parte di individui non autorizzati (neppure da WhatsApp stessa).

WhatsApp non può quindi rispondere alle richieste dell’autorità giudiziaria per riportare in chiaro le comunicazioni inviate e ricevute sul network.

Il network di messaggistica controllato da Facebook mantiene solamente un registro con le indicazioni di “chi ha colloquiato con chi” ma non può risalire al contenuto dei messaggi (basti pensare che Signal non gestisce neppure un log simile…).

L’unica situazione in cui WhatsApp potrebbe leggere i messaggi lato server è nel caso in cui i messaggi ancora da smistare fossero correntemente in attesa di essere trasmessi al destinatario e venisse richiesta la modifica della chiave crittografica: Falla in WhatsApp, come difendersi. Nuove polemiche.

Nell’articolo Spiare WhatsApp è possibile? Come difendersi in modo efficace abbiamo spiegato quali, realmente, sono le strategie che un utente malintenzionato potrebbe porre in essere per spiare WhatsApp e le conversazioni.

In queste ore, le varie testate online italiane stanno inserendo continui riferimento ad applicazioni come WhatsAgent (per Android) e mSpy (per iOS). Queste app, però, innanzi tutto non intercettano i messaggi (non potrebberlo farlo per via della crittografia end-to-end, neppure se eseguite su terminali collegati alla medesima rete locale) ma si limitano a raccogliere le informazioni – ove possibile – sui periodi in cui l’utente è apparso online.

Scandagliando la propria rubrica, le app aiutano a fare ipotesi sui contatti tra cui le conversazioni possono aver avuto luogo. Un meccanismo inaffidabile e a dir poco cervellotico.

Le conversazioni WhatsApp sono memorizzate in forma cifrata già da diverse release a questa parte. Anzi, i database sono nel formato crypt12, evoluzione dei predecessori (algoritmi crypt, crypt5, crypt6, crypt7, crypt8, crypt9 via a via aggiornati nel corso del tempo).

Sia crypt12 che il precedente crypt9 sembrano basati su Spongy Castle, una delle librerie crittografiche più usate nel mondo Android.

Nel dispositivo mobile (nella cartella /data/data/com.whatsapp/files/key) è conservata la chiave che consente di decodificare i messaggi WhatsApp.

Solamente chi dispone di un dispositivo mobile precedentemente sottoposto a rooting può accedere direttamente a tale file e, ad esempio, copiare la chiave di WhatsApp su PC (usando un file manager come l’ottimo Solid Explorer: File manager Android, quali i migliori del momento).

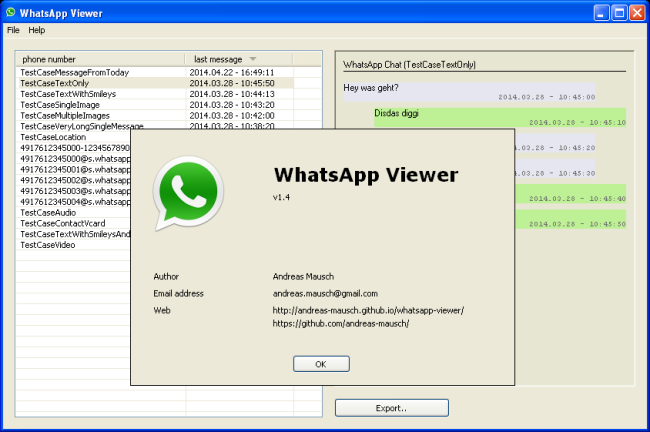

Copiando il file key e il database msgstore.db.crypt12 e “dandoli in pasto” al programma gratuito WhatsApp Viewer, sarà possibile leggere in chiaro – su PC – l’intero archivio dei messaggi WhatsApp recuperati velocemente dal telefono Android.

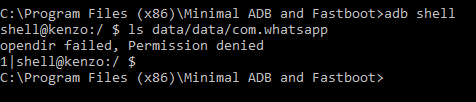

Chi non dispone di un dispositivo sottoposto a rooting, ad esempio per aggiornarne il firmware in quanto non più supportato dal produttore (Aggiornamento Android, come effettuarlo quando sembra impossibile), non può accedere al contenuto della cartella /data.

Anche provando a gestire il dispositivo mobile via ADB (Decompilare APK e scoprire come funziona un’app Android), si otterrà il messaggio d’errore opendir failed, Permission denied.

Con uno smartphone non sottoposto a rooting non è quindi affatto semplice rubare velocemente le altrui conversazioni WhatsApp (anche gli eventuali backup caricati su Google Drive sono a loro volta crittografati…).

Le uniche possibili soluzioni consistono nell’usare il tool WhatsAppKeyDBExtract oppure il prodotto commerciale Elcomsoft Explorer for WhatsApp.

Entrambi gli strumenti usano un approccio simile: dapprima provvedono a installare una vecchia versione di WhatsApp (Elcomsoft usa la release 2.11.431, l’ultima prima che WhatsApp attivasse la crittografia di default sui file memorizzati in locale), creano un backup non cifrato dei dati ed estraggono i file, chiave di decodifica compresa (vedere quest’articolo di Elcomsoft).

Il discorso cambia se l’utente installasse sul suo dispositivo mobile “applicazioni spia”: si tratta però di aggressioni mirate che possono essere sempre evitate con un po’ di attenzione (vedere anche Qual è il sistema operativo più sicuro per dispositivi mobili?).

Le testate cui abbiamo fatto riferimento ad inizio articolo stanno “strombazzando” app Android come Spyrix o Flexyspy: si tratta però di applicazioni che di fatto attivano operazioni di keylogging sul telefono e che monitorano tutte le attività altrui (non solo WhatsApp).

Bella forza! È ovvio che se si riuscisse a installare un keylogger capace di trasferire altrove le informazioni digitate su un dispositivo Android altrui si potrebbe spiare tutto ciò che fa un altro soggetto. Ma se si riuscisse a farlo (posto che trattasi di un reato), è altrettanto ovvio che la vittima ha davvero poca cura del proprio smartphone non usando alcun tipo di protezione.

Come abbiamo spiegato nell’articolo Spiare WhatsApp è possibile? Come difendersi in modo efficace, un utente che avesse la disponibilità fisica dell’altrui smartphone potrebbe attivare temporaneamente WhatsApp Web sul proprio PC e autorizzarlo dall’app WhatsApp installata sul telefono altrui.

L’unico “problema” è che l’altro soggetto vedrà la notifica WhatsApp Web attualmente attivo e potrà immediatamente disconnettere “lo spione”.

Stesso comportamento con la tanto sbandierata app Whatscan, le cui politiche di gestione dei contatti e delle informazioni personali dell’utente sono tutte da verificare. D’altra parte come quelle di tutte le altre applicazioni e dei mod per WhatsApp che vengono quasi quotidianamente “pubblicizzati”.

A tal proposito, suggeriamo la lettura degli articoli seguenti:

– App Android pericolose per la sicurezza e la privacy

– Sarahah ha sottratto la lista dei contatti sui dispositivi mobili

– Antivirus per Android, nella bufera i prodotti DU: ecco perché

/https://www.ilsoftware.it/app/uploads/2023/05/img_16214.jpg)

/https://www.ilsoftware.it/app/uploads/2024/06/Progetto-senza-titolo-12.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/collegamento-telefono-windows-11-app-schermo-intero.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_493836.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/condivisione-wifi-android.jpg)