Sta montando la polemica per quello che da molti è stato etichettato come un “malware di Stato“.

Gli attivisti e ricercatori di Security Without Borders hanno scoperto l’esistenza di un pericoloso malware progettato per i dispositivi Android e fino a ieri diffuso in alcune applicazioni pubblicate sul Play Store di Google.

Fortunatamente tali app (complessivamente, circa una ventina) non erano molto popolari (Google stima che siano state installate al massimo un migliaio di volte, essenzialmente da utenti italiani) ma il malware sarebbe rimasto celato all’interno di esse almeno dal 2016.

Dopo il noto caso di Hacking Team (Hacking Team, come è stata attaccata), ciò che desta molti interrogativi sono i possibili legami tra il trojan appena scoperto, battezzato Exodus, e le forze di polizia.

Exodus sarebbe stato sviluppato da un’azienda calabrese specializzata nei sistemi per la videosorveglianza che però, stando a quanto si evince da un documento ufficiale pubblicato sul sito della Polizia di Stato, avrebbe ricevuto una commessa da oltre 300.000 euro per approntare un componente software utile al fine di realizzare un sistema di intercettazione attiva e passiva. Non è certo che quell’importo sia direttamente riconducibile a Exodus, anche se il nome dell’azienda calabrese è manifesto.

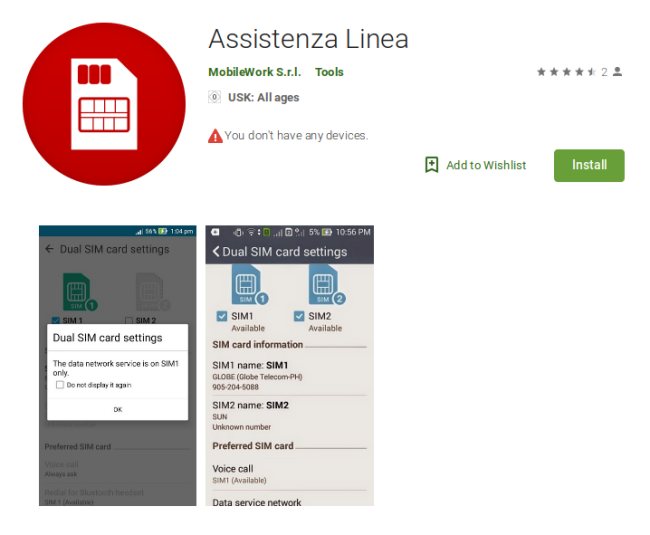

Un esempio di applicazione contenente il codice malevolo di Exodus.

L’analisi di Security Without Borders indica le funzioni di cui è dotato il malware Exodus.

Una volta insediatosi su un dispositivo mobile Android, esso si collega con un server remoto Command & Control in attesa di ricevere istruzioni. Il componente malevolo, comunque, può recuperare una lista di applicazioni installate, registrare l’audio dell’ambiente circostante in formato 3gp utilizzando il microfono incorporato nel telefono, recuperare la cronologia di navigazione e i segnalibri da Chrome e SBrowser (il browser fornito con i telefoni Samsung), estrarre gli eventi dall’app Calendario, estrarre il registro delle chiamate, registrare le chiamate telefoniche audio in formato 3gp, scattare foto con la fotocamera, raccogliere informazioni sulle celle telefoniche circostanti (BTS), estrarre la rubrica, l’elenco dei contatti dall’applicazione Facebook, i log dalle conversazioni di Facebook Messenger, acquisire uno screenshot di qualsiasi applicazione in primo piano, estrarre informazioni sulle immagini dalla galleria, estrarre informazioni dall’applicazione Gmail, scaricare i dati dall’app Messenger, estrarre registri di chiamate, i contatti e messaggi dall’app Skype, recuperare tutti i messaggi SMS, i messaggi e la chiave di crittografia dall’app Telegram, scaricare i dati dall’app Viber, estrarre i log da WhatsApp, recuperare i file multimediali scambiati tramite WhatsApp, la password della rete WiFi, i dati dall’applicazione WeChat, le coordinate GPS correnti del telefono.

L’uso dei cosiddetti captatori informatici è sempre più comune in molti Stati (I captatori informatici alias trojan di Stato sono una realtà: di cosa si tratta): si tratta di strumenti che vengono tipicamente adoperati per prendere di mira bersagli specifici, ovvero potenziali criminali sul conto dei quali si stanno svolgendo delle indagini. La pubblicazione sul Google Play Store di app contenenti quello che sembra essere un trojan di Stato è un aspetto che desta notevole scalpore.

Come ha fatto Exodus ad arrivare in quelle 20 app che scimmiottavano servizi dei principali operatori di telefonia e che sembravano appositamente sviluppate per trarre in inganno utenti italiani?

Motherboard ha condotto una splendida indagine sul conto di Exodus e ha cercato di risalire a ritroso tutto il percorso. Le tracce puntano dritto all’azienda calabrese e la richiesta di accesso agli atti presentata dagli incaricati di Motherboard per l’ottenimento di informazioni precise sulla gara di appalto è stata rigettata dagli organi competenti (è stato fatto riferimento a una procedura attivata per speciali misure di sicurezza, in conformità con le normative vigenti).

Senza citare la fonte, Motherboard pubblica le dichiarazioni di un agente di polizia che avrebbe accettato di offrire il suo punto di vista sulla vicenda: “mettere (sul Play Store un’app “ad hoc”, n.d.r.) pensando di infettare un numero indeterminato di persone e fare la pesca a strascico è una cosa assolutamente illegale“.

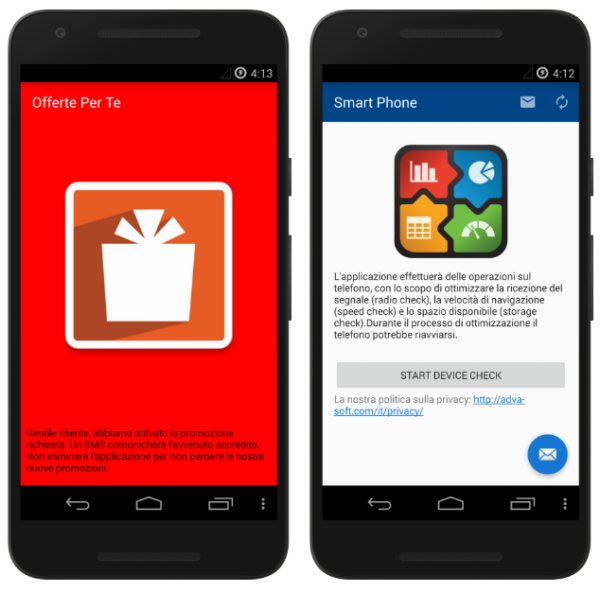

La prima fase dell’infezione Exodus.

L’associazione dei consumatori Altroconsumo è già sul piede di guerra e ha chiesto alle Autorità, al Parlamento italiano e a Google di fare immediatamente chiarezza.

“In uno scenario complesso dove la realtà tecnologica vede l’incrocio di attività tra piattaforme come Google, forze di Polizia, operatori telefonici, il risultato è aver calpestato il diritto alla privacy di persone non coinvolte in procedimenti aperti dalla Magistratura“, si legge in una nota.

L’incidente ben evidenzia quanto le misure sino ad oggi utilizzate da Google per rilevare le minacce presenti in alcuni software pubblicati sul Play Store non siano ancora adeguate.

La società di Mountain View, non appena ricevute le segnalazioni, si è ovviamente attivata per rimuovere tutte le app malevole contenenti il codice di Exodus dal Play Store.

E nonostante molte testate italiane continuino a sostenere l’inutilità di un antivirus per Android, quanto accaduto mostra che le cose non stanno affatto in questi termini, come peraltro avevamo sottolineato nel nostro articolo Antivirus Android: no, non è affatto inutile.

Sempre più utile anche l’utilizzo di un firewall su Android per verificare ed eventualmente bloccare il trasferimento dati verso server remoti da parte di app potenzialmente inaffidabili o sconosciute: Accesso Internet app Android e uso della connessione dati: come impostarli.

La Procura di Napoli ha iscritto nel registro degli indagati quattro persone e una serie di perquisizioni, sequestri e acquisizioni informative su tutto il territorio nazionale sono state affidate ai tecnici del CNAIPIC, del Ros e del nucleo speciale tutela privacy e frodi tecnologiche della Guardia di Finanza.

Dati sensibili sarebbero stati inoltre trasferiti, senza cautela e protezione, verso alcuni server cloud di Amazon fisicamente dislocati negli Stati Uniti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19003.jpg)

/https://www.ilsoftware.it/app/uploads/2023/12/2-59.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/google-pixel-9-novita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/gemini-whatsapp-7-luglio-2025.jpg)