/https://www.ilsoftware.it/app/uploads/2026/01/BSOD-fake-malware-hotel-europei-windows.jpg)

Il panorama delle minacce informatiche si è evoluto rapidamente: accanto agli attacchi basati su exploit diretti, i criminali informatici affiancano campagne che sfruttano l’ingegneria sociale su larga scala. Una delle tecniche emergenti più insidiose è quella dei CAPTCHA fraudolenti: pagine Web apparentemente legittime simulano i meccanismi di verifica anti-bot di servizi come Cloudflare o Google ReCAPTCHA. Questi inganni, spesso distribuiti su siti compromessi o piattaforme popolari come WordPress, hanno dimostrato quanto queste tattiche siano efficaci: il semplice atto di incollare un testo negli Appunti di Windows può trasformarsi in un vettore di infezione silenzioso, capace di compromettere l’intero sistema.

I ricercatori di Securonix hanno acceso un faro sulla campagna PHALT#BLYX, che rappresenta un’evoluzione naturale di queste strategie. Mentre i CAPTCHA fasulli facevano leva sulla percezione di legittimità e sicurezza per indurre l’utente a eseguire codice nascosto negli Appunti, PHALT#BLYX porta la pressione psicologica a un livello successivo, combinando una finta pagina Booking.com, un messaggio di errore simulato, e infine un falso Blue Screen of Death (BSOD).

L’utente, convinto di dover risolvere un malfunzionamento critico, diventa il vettore involontario dell’attacco, eseguendo manualmente comandi PowerShell che attivano una catena complessa di download ed esecuzione di malware.

La scelta del bersaglio: hotel e strutture ricettive europee vittime dell’attacco

A differenza delle campagne tradizionali basate su allegati o download infetti, PHALT#BLYX introduce una variante evoluta del noto attacco ClickFix, in cui la vittima non è semplicemente indotta a cliccare, ma è guidata ad eseguire codice malevolo con le sue stesse mani.

Securonix spiega che la nuova campagna sta bersagliando con successo molteplici hotel europei e attività ricettive. La scelta di colpire queste strutture non è casuale: si tratta di ambienti caratterizzati da elevato turnover del personale, forte pressione operativa e una dipendenza quotidiana da piattaforme di prenotazione online. In questo scenario, comunicazioni apparentemente legittime provenienti da Booking.com risultano credibili e raramente sono verificate con attenzione in tempo reale.

L’enfasi su importi elevati espressi in euro rivela un targeting preciso verso organizzazioni europee, suggerendo una campagna progettata fin dall’inizio per un contesto geografico e operativo ben definito.

L’email iniziale simula una cancellazione di prenotazione con addebiti anomali, spingendo il destinatario a cliccare per “verificare i dettagli”. Il link, tuttavia, non conduce immediatamente al dominio malevolo finale, ma attraversa uno o più redirect intermedi, una tecnica utile sia per eludere i controlli di sicurezza, sia per garantire flessibilità all’attaccante.

La falsa pagina Booking.com e il punto di non ritorno

La landing page finale è una replica ad alta fedeltà del sito Booking.com. Grafica, font e struttura risultano indistinguibili dall’originale per un utente non tecnico. Al posto delle informazioni sulla prenotazione compare un messaggio di errore che segnala un caricamento anomalo, accompagnato da un pulsante che invita a ricaricare la pagina.

Questo elemento è cruciale: non si tratta di un controllo del browser, ma di un elemento HTML controllato via JavaScript. Il clic su quel pulsante segna il passaggio dell’utente da osservatore passivo a parte attiva del processo di compromissione.

Il falso BSOD come strumento di coercizione psicologica

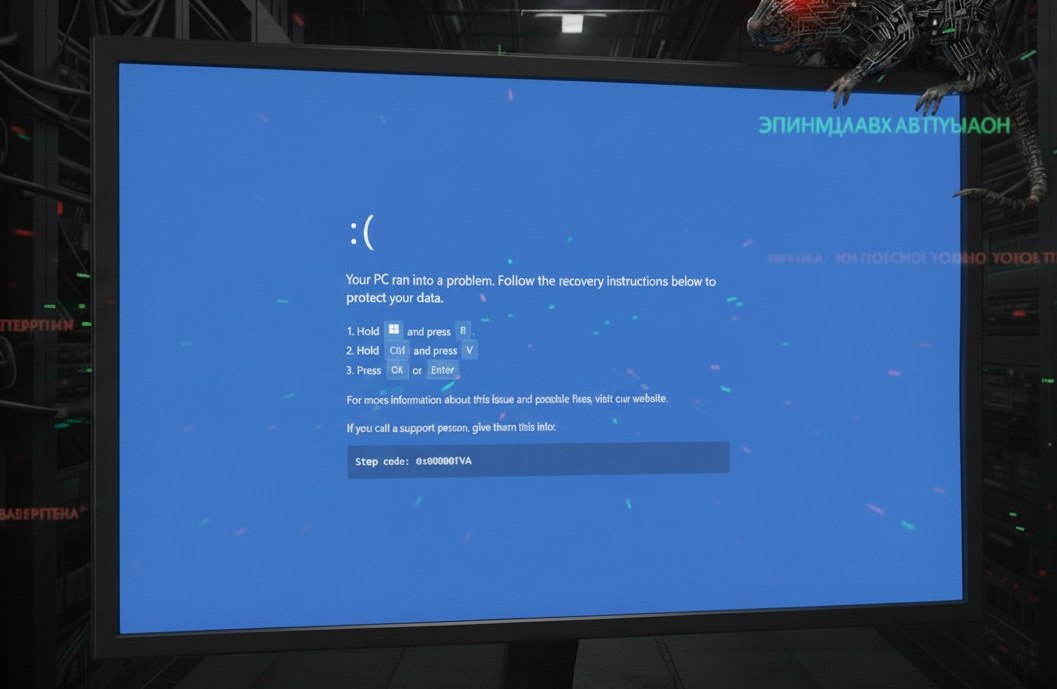

Subito dopo l’interazione, il browser entra in modalità full-screen e simula un BSOD realistico, almeno per chi non è un tecnico. L’effetto è deliberatamente destabilizzante. L’utente, già sotto stress per il presunto addebito economico, è ora convinto che il sistema abbia subito un errore critico.

Guardate la riproduzione della schermata blu nell’immagine (fonte: Securonix): un utente con un minimo di esperienza in ambiente Windows dovrebbe sentire subito l’odore di bruciato.

Perché il BSOD è fasullo

Un BSOD è infatti un errore di basso livello che non permette alcun intervento manuale per il ripristino del sistema, se non lo spegnimento o il riavvio della macchina. Nel messaggio, invece, si chiede all’utente di premere la combinazione di tasti Windows+R, per aprire la finestra di dialogo Esegui, incollare quanto presente negli Appunti con CTRL+V ed eseguire l’istruzione.

Una vera schermata blu indica una condizione di errore irreversibile avvenuta a livello kernel, in cui il sistema operativo ha già interrotto l’esecuzione dei processi in modalità utente. In uno scenario reale, la tastiera non è più gestita dal sottosistema grafico di Windows, le scorciatoie da tastiera non vengono intercettate e l’interfaccia desktop non è più disponibile. Di conseguenza, non è possibile aprire finestre di dialogo, richiamare il menu Esegui o interagire in alcun modo con l’ambiente utente.

Inoltre, durante un BSOD autentico il sistema entra in uno stato di blocco controllato, finalizzato alla scrittura del dump di memoria e alla preservazione delle informazioni utili per la diagnostica. Qualsiasi istruzione che presupponga l’accesso alla clipboard, l’esecuzione di comandi o l’avvio di nuovi processi è quindi incompatibile con il funzionamento stesso del kernel in quella fase.

La semplice possibilità di continuare a interagire con il sistema è già di per sé un indicatore inequivocabile che non ci si trova di fronte a un errore reale, ma a una simulazione a livello applicativo, tipicamente realizzata tramite una pagina Web a schermo intero o uno script che replica l’aspetto grafico del BSOD senza avere alcun controllo sul sistema operativo.

In Windows 11, inoltre, Microsoft sta abbandonando la storica schermata blu per passare a un Black Screen of Death ovvero a una schermata di errore nera.

La procedura guidata tramite PowerShell

Sul falso BSOD compare una procedura guidata che promette una rapida risoluzione del problema attraverso una sequenza di tasti apparentemente innocua.

In realtà, nel momento stesso in cui la pagina è caricata, un comando PowerShell malevolo è già stato copiato negli Appunti di Windows. Seguendo le istruzioni, la vittima esegue manualmente il codice, aggirando di fatto molti controlli automatici di sicurezza. È questa l’essenza dell’attacco ClickFix: non forzare l’esecuzione, ma indurre l’utente a eseguirla volontariamente.

Come spiegano gli esperti Securonix nella loro analisi, il comando PowerShell eseguito svolge una serie di operazioni attentamente progettate. Da un lato apre una pagina legittima di Booking.com per mantenere l’illusione di autenticità, dall’altro cerca nel sistema una copia valida e firmata di MSBuild.exe, componente Microsoft. Di solito si trova nelle cartelle %systemroot%\Microsoft.NET\Framework o %systemroot%\Microsoft.NET\Framework64 ed è uno strumento ufficiale Microsoft per la compilazione di progetti software. Fa parte del framework .NET e di Visual Studio, e il suo compito principale è prendere file di progetto per poi generare un eseguibile, una libreria o altri output compilati.

Questa evoluzione mostra come i criminali informatici non solo siano in grado di replicare fedelmente interfacce familiari, ma sappiano anche orchestrare l’intera esperienza dell’utente per aggirare i controlli di sicurezza moderni. La combinazione di social engineering, abuso di binari di sistema legittimi come MSBuild.exe, e tecniche di persistenza avanzate, rende la campagna PHALT#BLYX un caso emblematico delle sfide contemporanee nella sicurezza del settore alberghiero e, più in generale, delle organizzazioni europee.

L’immagine in apertura è di pubblico dominio (fonte: Wikipedia)

/https://www.ilsoftware.it/app/uploads/2026/02/edge-VPN-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/wp_drafter_496703.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/migliaia-robot-aspirapolvere-controller-playstation.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/phishing-starkiller-reverse-proxy-funzionamento.jpg)