In era GDPR BitLocker dovrebbe essere uno strumento sempre utilizzato sui propri notebook Windows 10 e Windows 11 per proteggere i dati memorizzati sugli stessi dispositivi. E ciò indipendentemente dal fatto che sulle proprie macchine si adoperino unità SSD o i tradizionali hard disk.

A BitLocker abbiamo dedicato, in passato due articoli di approfondimento: BitLocker, cos’è, come funziona e perché è da attivarsi in ottica GDPR e BitLocker, come funzionano il recupero delle chiavi e lo sblocco con USB. Nel primo abbiamo spiegato cos’è e come funziona BitLocker (che, lo ricordiamo, permette di crittografare il contenuto di tutte le unità di memorizzazione, compresa quella di sistema, in Windows 10/11 Pro, Enterprise ed Education ma non è disponibile nell’edizione Home del sistema operativo); nel secondo abbiamo appreso come sia possibile configurare una chiavetta USB da utilizzare per lo sblocco del sistema protetto con BitLocker. In altre parole, fintanto che al boot di Windows 10 non si inserirà la chiavetta USB configurata per l’uso con BitLocker, il sistema non si avvierà e tutti i dati rimarranno crittografati.

È bene però non trascurare neppure le chiavette USB e le unità rimovibili, specie se contengono informazioni riservate e dati personali. Il rischio di perdere e di lasciare il loro contenuto alla mercé di terzi è troppo elevato. Nell’articolo Chiavetta USB protetta con BitLocker To Go: come funziona abbiamo visto come usare uno strumento presente anche in Windows 10 Home e Windows 11 Home per proteggere quanto memorizzato nelle unità esterne, siano unità flash (SSD compresi) o hard disk.

Cos’è il chip TPM

Per impostazione predefinita, sui sistemi Windows 10 e Windows 11 crittografati con BitLocker e protetti con chip TPM (Trusted Platform Module) il contenuto delle unità indicate dall’utente è cifrato ma nulla viene richiesto al boot. L’accesso al sistema è possibile solo indicando le password corrette per i vari account configurati alla schermata di logon.

Sui sistemi protetti con BitLocker, “giochetti” come quelli illustrati negli articoli incentrati su come recuperare la password dimenticata di Windows 10 e accedere al sistema Windows 11 quando si è sprovvisti della password non funzionano perché non è possibile per un malintenzionato superare la protezione crittografica usando un supporto di avvio.

Nel tempo si sono susseguiti diversi attacchi a BitLocker, rivelatisi efficaci anche utilizzando soltanto meccanismi di aggressione lato software. Per proteggersi adeguatamente, è essenziale attivare anche la protezione con il PIN in BitLocker: ne parliamo più avanti.

Il chip TPM è presente su tutti i PC moderni e ha proprio come obiettivo primario quello di supportare il corretto funzionamento di soluzioni basate sulla crittografia.

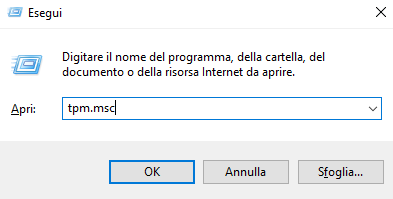

Per accertare che il proprio sistema utilizzi il chip TPM, installato a livello di scheda madre, basta premere Windows+R quindi digitare tpm.msc.

L’indicazione TPM pronto per l’utilizzo conferma che il sistema è dotato del chip in questione; diversamente, la comparsa del messaggio Impossibile trovare un TPM compatibile ne manifesta l’assenza.

BitLocker richiede l’utilizzo di un chip TPM versione 1.2 per funzionare ma le unità (compresa quella di sistema) possono essere crittografate anche senza appoggiarsi al chip (con una soluzione da considerarsi meno sicura).

Come richiedere un PIN all’avvio della macchina per sbloccare le unità protette con BitLocker

Se si volesse contare su un livello di sicurezza aggiuntivo e fare in modo che all’avvio non compaia subito la schermata di logon con la lista degli account, si può utilizzare una chiavetta USB per lo sblocco del sistema, come già visto nell’articolo citato in apertura, oppure richiedere l’inserimento di un PIN di propria scelta all’accensione del dispositivo Windows 10/11.

Per configurare l’inserimento di un PIN all’avvio del sistema protetto con chip TPM e BitLocker, basta seguire alcuni passaggi.

Attivazione della policy per la richiesta del PIN all’avvio

1) Accertarsi, come visto in precedenza, che sul PC in uso sia presente un chip TPM.

2) Premere la combinazione di tasti Windows+R quindi digitare gpedit.msc.

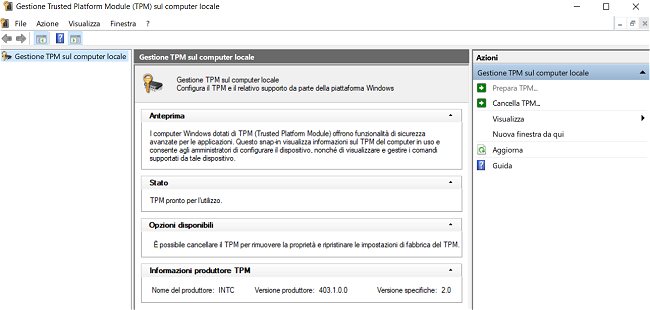

3) Portarsi in corrispondenza di Configurazione computer, Modelli amministrativi, Componenti di Windows, Crittografia unità BitLocker, Unità del sistema operativo quindi fare doppio clic sulla regola Richiedi autenticazione aggiuntiva all’avvio nel pannello di destra.

4) Scegliere l’opzione Attivata in alto, togliere la spunta dalla casella Consenti BitLocker senza un TPM compatibile quindi impostare i menu a tendina sottostanti come in figura.

Attivazione di BitLocker

È possibile fare tutto dal prompt dei comandi di Windows, tuttavia il modo più semplice per attivare BitLocker consiste nel digitare Gestione BitLocker nella casella di ricerca del sistema operativo quindi fare clic su Attiva BitLocker.

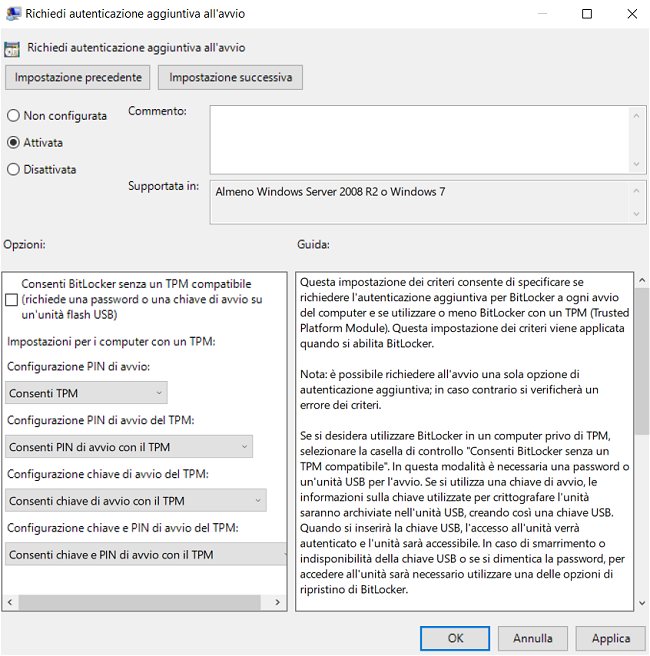

Nella finestra successiva, Windows chiede il metodo di sblocco dell’unità di avvio. Suggeriamo di fare clic su Immetti PIN. Il sistema chiede di inserire un PIN numerico: si tratta del “lasciapassare” che dovrà d’ora in avanti essere introdotto a ogni avvio della macchina. Suggeriamo di inserire un PIN di almeno 8 cifre.

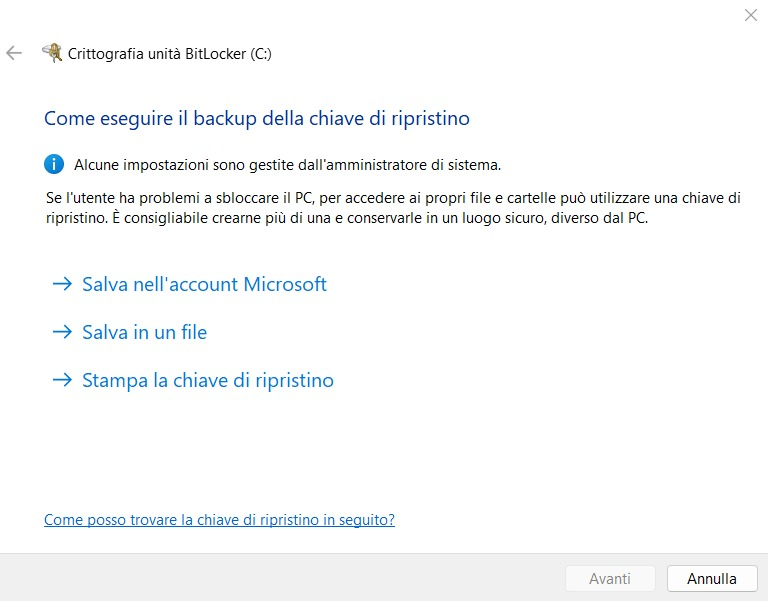

Cliccando su Imposta PIN, la procedura chiede quindi dove si intenda memorizzare la chiave di ripristino ovvero il lungo codice numerico che permette di sbloccare l’unità in caso di necessità. Ad esempio allorquando si dimenticasse il PIN oppure se si effettuassero modifiche a basso livello sul sistema (ad esempio avviando Windows da un supporto di boot o dal menu di avvio avanzato).

Cliccando su Salva nell’account Microsoft, la chiave BitLocker è memorizzata sui server Microsoft ed è recuperabile in qualunque momento accedendo alla pagina Chiavi di ripristino BitLocker.

In alternativa o in aggiunta, si può anche salvare la chiave sotto forma di file (in un’unità diversa rispetto a quella crittografata con BitLocker).

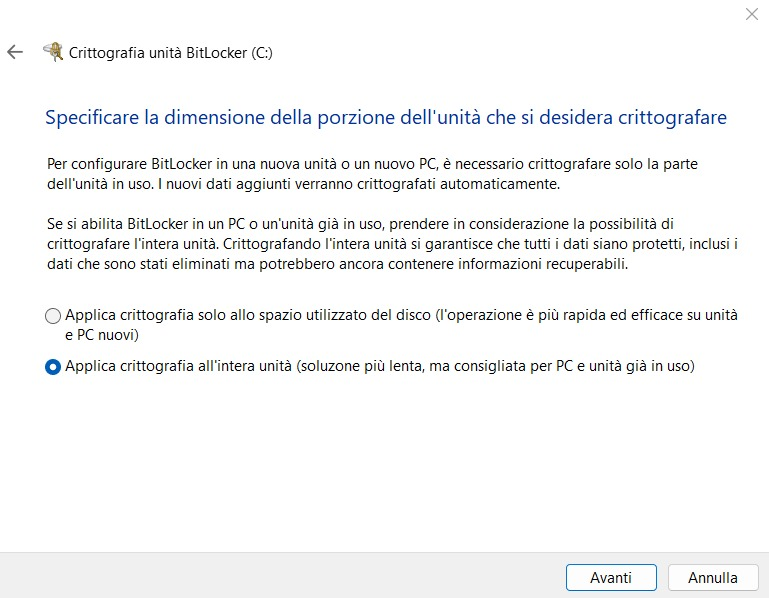

Da ultimo, si deve selezionare l’opzione Applica crittografia all’intera unità e Nuova modalità di crittografia. È importante lasciare spuntata la casella Esegui controllo sistema BitLocker.

La cifratura dell’unità di sistema di Windows ha inizio soltanto previo riavvio del sistema operativo e digitazione del PIN di accesso impostato nella fase di configurazione di BitLocker.

Verifica delle impostazioni di BitLocker

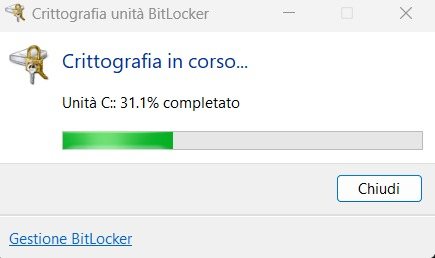

Dopo il riavvio di Windows, suggeriamo controllare il contenuto della traybar di Windows e cercare l’icona Crittografia unità BitLocker. Cliccando su di essa, è possibile conoscere lo stato di avanzamento della procedura.

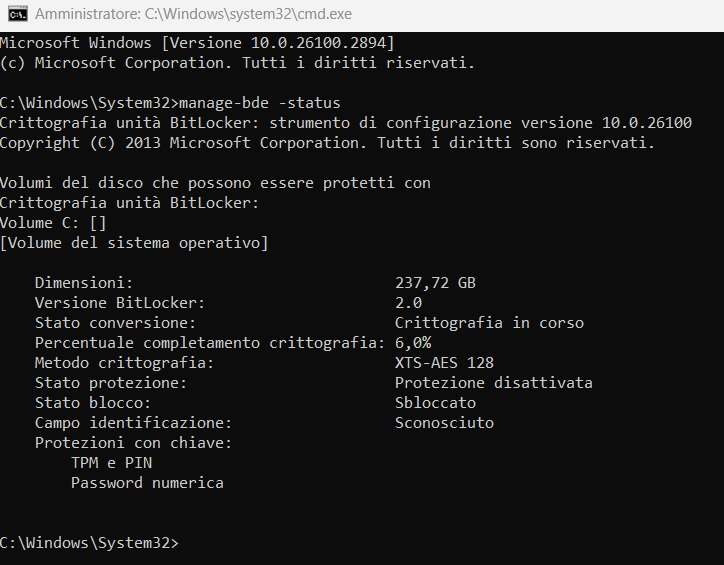

Consigliamo inoltre di digitare cmd nella casella di ricerca di Windows 10/11 per poi scegliere Esegui come amministratore.

Impartendo il comando seguente, è possibile verificare lo stato della configurazione di BitLocker: manage-bde -status. Fintanto che la cifratura dei dati con BitLocker non sarà conclusa, si leggerà il messaggio Crittografia in corso. Al di sotto di Protezioni con chiave, appariranno TPM e PIN, Password numerica (richiesta del PIN all’avvio).

Con l’indicazione c: si fa ovviamente riferimento all’unità di sistema contenente Windows 10 o Windows 11.

Sui sistemi in cui BitLocker risulta già attivato e in esecuzione, appare la voce Crittografia completata.

Riavvio del PC e configurazioni finali

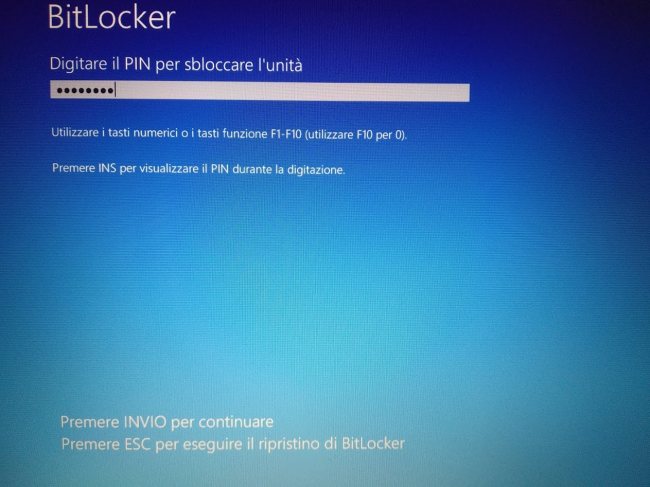

Riavviando il PC, BitLocker chiede subito il PIN scelto in precedenza, con la visualizzazione di una schermata simile a quella riprodotta in figura.

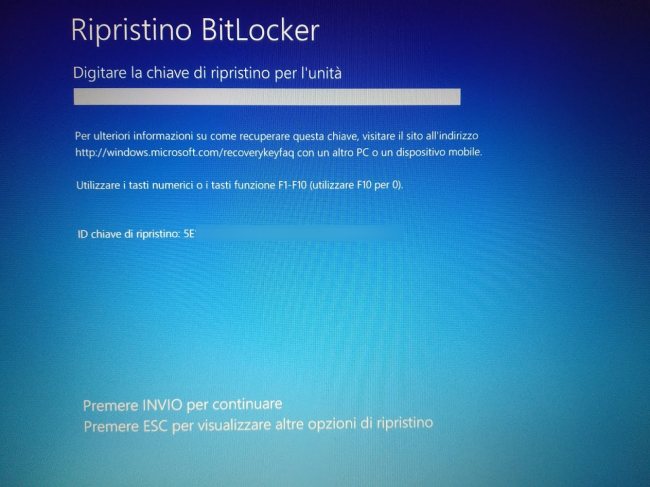

Nel caso in cui si dovesse dimenticare il PIN, si può sempre sbloccare BitLocker e accedere a Windows 10/11 premendo il tasto ESC e usando il codice di ripristino generato dal sistema in fase di configurazione di BitLocker.

Avviando il sistema dal supporto d’installazione di Windows o da un’unità rimovibile, la partizione di sistema crittografata con BitLocker non risulta accessibile in quanto protetta.

In un altro articolo abbiamo visto come recuperare file da un’unità crittografata con Bitlocker e abbiamo presentato la sintassi di manage-bde da usare per sbloccare le unità cifrate, compresa quella di sistema. Ovviamente è necessario indicare l’intera chiave di ripristino esportata al momento della cifratura dell’unità con BitLocker.

Note finali

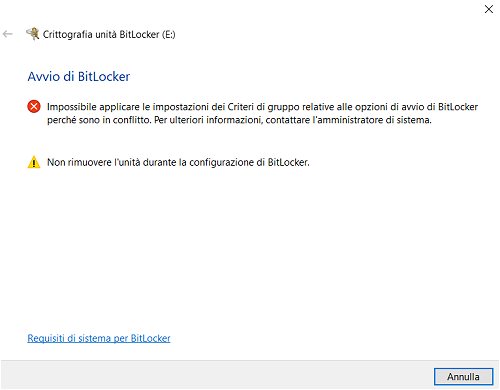

Come nota finale importante, al momento della configurazione della policy Richiedi autenticazione aggiuntiva all’avvio, in corrispondenza di Configurazione PIN di avvio del TPM non bisogna selezionare Richiedi PIN di avvio con il TPM bensì Consenti PIN di avvio con il TPM.

Nel primo caso, infatti, se si tenta di cifrare ad esempio un’unità esterna con BitLocker compare il messaggio d’errore “Impossibile applicare le impostazioni dei Criteri di gruppo relative alle opzioni di avvio di BitLocker perché sono in conflitto“.

Per risolvere, nel caso in cui si fosse precedentemente selezionata l’opzione Richiedi PIN di avvio con il TPM, è sufficiente sostituirla con Consenti PIN di avvio con il TPM e riavviare il sistema.

In Windows 10 Home e in Windows 11 Home, inoltre, è spesso abilitata per default la funzione Crittografia dispositivo, una versione ridotta di BitLocker. In un altro approfondimento spieghiamo quando e perché la funzione risulta attiva.

Come disattivare la richiesta del PIN all’avvio del sistema protetto con BitLocker

Nel caso in cui si volesse disattivare la richiesta dell’inserimento del PIN all’avvio del sistema, è necessario tornare nell’Editor criteri di gruppo (gpedit.msc) e impostare su Non configurata la policy Richiedi autenticazione aggiuntiva all’avvio.

Dopo aver cliccato su OK, si deve aprire il prompt dei comandi con i diritti di amministratore e digitare quanto segue:

Così facendo tornerà a essere usato unicamente il chip TPM come strumento di protezione dell’unità BitLocker.

Per disattivare invece tutte le protezioni di BitLocker si può digitare Gestione BitLocker quindi disabilitare la crittografia dell’unità con un clic su Disattiva BitLocker.

/https://www.ilsoftware.it/app/uploads/2020/09/bitlocker-tpm-pin-windows-10-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/windows-10-11-perdita-400-milioni-utenti.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/windows-11-25H2-uscita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/confronto-prestazioni-windows-10-windows-11.jpg)