I miner di crittomonete che si caricano semplicemente visitando qualche sito web sono il nuovo flagello di quest’ultimo scorcio del 2017.

Si tratta di oggetti indesiderati che talvolta vengono presi in carico dal browser (qualunque esso sia) e che utilizzano codice JavaScript e WebAssembly (Cos’è WebAssembly e perché è stato abbracciato da tutti i browser web) per avviarsi e compiere le loro attività all’insaputa degli utenti.

Dopo Bitcoin sono nate come funghi molteplici altre crittovalute (o criptovalute) ossia valute paritarie la cui implementazione si basa sui principi della crittografia per convalidare le transazioni e la generazione di moneta.

Le crittovalute, in altre parole, non seguono gli schemi tradizionali e poggiano invece su archivi distribuiti tra i vari nodi della rete in cui vengono registrate dinamicamente tutte le transazioni effettuate (la cosiddetta blockchain di cui oggi si parla tanto anche in altri settori: Blockchain: cos’è, come funziona e perché se ne parla tanto).

L’utilizzo di un algoritmo crittografico “forte” fa sì che le crittomonete possano essere spese solo dal legittimo proprietario e che monete già elargite a terzi non possano essere in qualche modo recuperate.

Il sistema su cui poggia Bitcoin spazza via la necessità di appoggiarsi a carte di credito e istituti bancari cassando, allo stesso tempo, anche inflazione e tasse.

Le crittovalute non sono assolutamente illegali, anzi. Esistono infatti dei servizi di exchange che permettono di acquistare monete virtuali a fronte di un versamento in euro o in dollari oppure vendere una parte o la totalità del proprio portafoglio di crittomonete per ottenerne il corrispettivo nella valuta desiderata.

Semmai è l’uso che si fa delle crittomonete e la mancata dichiarazione dei guadagni che può esporre a rischi.

Le crittomonete, inoltre, possono essere anche “estratte”: l’attività di generazione viene definita “mining” (si pensi ai “minatori d’oro”…) ed è però divenuta ormai molto impegnativa da svolgere, soprattutto con le configurazioni hardware di cui è dotato l’utente medio (i più organizzati usano batterie di sistemi o comunque macchine dotate di schede video con GPU particolarmente performanti).

Il consumo energetico e il carico di lavoro richiesto potrebbe non essere ripagato dal quantitativo di monete eventualmente individuate con il mining: ecco perché i più determinati si attrezzano con configurazioni “ad hoc”.

I malware writer hanno pensato bene di sviluppare codici che, inseriti nelle pagine web, attivano routine JavaScript e WebAssembly per effettuare il mining di crittomonete a spese degli ignari utenti.

Capita sempre più spesso che collegandosi con qualche sito web l’utilizzo della CPU/GPU schizzi a valori davvero importanti: in alcuni casi ciò è dovuto proprio al fatto che il browser si è imbattuto in un miner di crittomonete.

Gli autori del codice indesiderato sfruttano in pratica le risorse computazionali di tutti i client che, in diversi momenti e da svariate parti del mondo, eseguono il miner da browser web per velocizzare enormemente l’attività di mining e trovare quante più crittomonete possibile.

Come difendersi dai miner di crittomonete che infestano il web

Nei giorni scorsi abbiamo dato conto di nuove strategie messe in campo dagli autori di miner per il web aventi come obiettivo quello di assicurare l’esecuzione del codice capace di effettuare il mining per quanto più tempo possibile.

Come abbiamo spiegato nell’articolo Miner di crittomonete sempre più diffusi sul web: si nascondono anche sotto la barra delle applicazioni, i malware writer (o meglio i cryptominer writer) hanno trovato un espediente – peraltro semplice da porre in essere – per lasciare attivo il codice che effettua il mining anche dopo la chiusura del browser.

Il codice dei miner di crittovalute viene inserito ovunque: addirittura qualche giorno fa era stato inserito nel codice JavaScript che su molti siti gestisce la comparsa del disclaimer sull’utilizzo dei coookie: Miner di crittomonete inserito nel codice JavaScript per l’approvazione dei cookie.

Più di recente i miner sono comparsi anche nel codice di una live chat molto utilizzata sul web. E, di certo, non sarà finita qui.

Nell’attesa che gli sviluppatori di browser web prendano a cuore il problema (per Chrome se ne sta parlando in questa discussione), com’è possibile difendersi dai miner di crittovalute e dalle attività di cryptojacking ormai sempre più popolari?

Offriamo alcuni suggerimenti:

1) Tenere sempre d’occhio l’utilizzo di CPU e GPU (Windows 10 Fall Creators Update permette di visualizzare, da Task Manager anche l’impegno della scheda grafica: Windows 10 Fall Creators Update: guida alle nuove funzionalità) servendosi del Task Manager (finestra Gestione attività in italiano) richiamabile premendo la combinazione di tasti CTRL+MAIUSC+ESC).

Dal Task Manager, come spiegato nell’articolo Windows 10 CPU al 100%: come risolvere il problema, verificare quale processo sta occupando significativamente CPU e GPU.

2) Nel caso in cui uno dei processi del browser impegnasse in modo costante e importante CPU/GPU, da Google Chrome suggeriamo di premere la combinazione di tasti MAIUSC+ESC quindi terminare il processo che sta causando problemi (verosimilmente collegabile all’azione del miner).

Per gli altri browser, suggeriamo di chiudere completamente il programma accertandosi – da Task Manager – che nessun processo sia ancora in esecuzione.

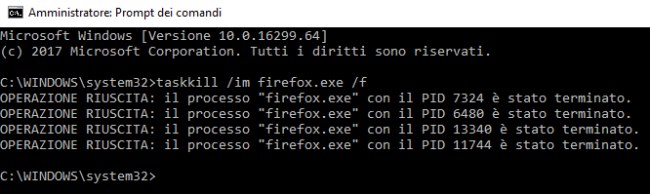

In particolare, suggeriamo di disattivare temporaneamente il ripristino della precedente sessione di lavoro nelle impostazioni del browser quindi premere Windows+R e digitare al prompt quanto segue:

Al posto di nomeprocessobrowser.exe, sostituire il nome dei processi utilizzati dal browser in uso. Esempio:

taskkill /im chrome.exe /f

taskkill /im firefox.exe /f

taskkill /im opera.exe /f

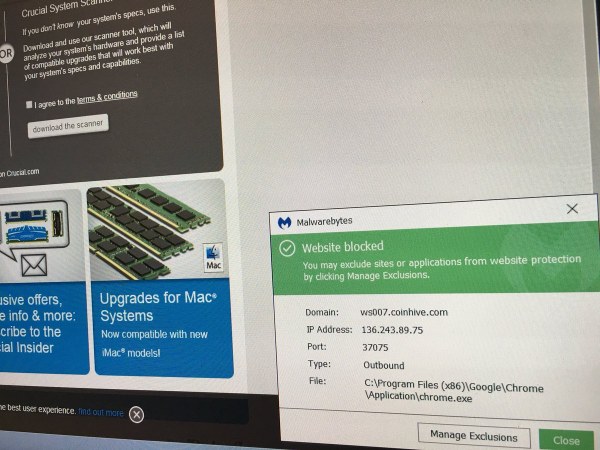

3) Installare e utilizzare l’ultima versione di Malwarebytes (vedere anche Malwarebytes neutralizza gli attacchi che non vengono rilevati dagli antivirus tradizionali).

Il programma è abilissimo nel rilevare il codice e gli host remoti utilizzati per compiere attività di cryptojacking: Malwarebytes blocca istantaneamente il miner e impedisce l’abuso delle risorse macchina.

I tecnici della società affermano che Malwarebytes blocca, ogni giorno, circa 8 milioni di tentativi di cryptojacking a livello globale.

4) Un’ulteriore soluzione consiste nell’installazione di un’estensione per il browser come NoCoin per Chrome, Firefox e Opera.

Di solito non suggeriamo di installare estensioni perché alcune di esse, in passato, sono state ripetutamente oggetto di attacchi: Gestire le estensioni di Chrome è divenuto un imperativo.

NoCoin, comunque, è una delle estensioni più valide ed efficace nella lotta contro i miner di crittomonete inseriti nelle pagine web.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16542.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/incogni-2.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/Offerta-Trend-Casa-FineTutela-2024-05-16T170803.321.png)

/https://www.ilsoftware.it/app/uploads/2024/05/joystick-ps4.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/filtri-email-URL-bypass.jpg)