Il NAS (Network-attached storage) è uno degli strumenti migliori per creare backup dei dati sia in ambito professionale che domestico. I NAS QNAP non solo solamente semplici supporti per lo storage dei dati ma si presentano come dispositivi evoluti, ampiamente personalizzabili, utilizzabili per gestire un ampio ventaglio di esigenze.

Basta visitare l’App Center QNAP per rendersi conto di quali e quante applicazioni possono essere installate sul NAS.

Tante applicazioni, a seconda dei compiti che svolgono, integrano funzionalità server ovvero si pongono in ascolto delle richieste provenienti dai dispositivi client.

Sui NAS QNAP possono essere ad esempio installate app per la gestione dei contenuti e la collaborazione, per la pianificazione dei calendari degli utenti, per comunicare all’interno del team di lavoro, per accedere ai contenuti multimediali salvati nel NAS, per gestire un sistema di videosorveglianza.

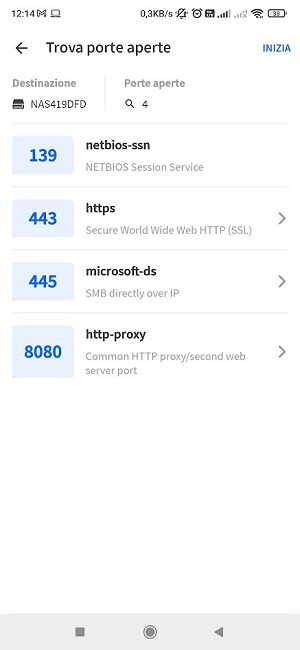

Tutte queste applicazioni aprono una o più porte di comunicazione sul NAS. La stessa condivisione dei file salvati su NAS mediante protocollo SMB espone alcune porte di comunicazione. È facile accorgersene effettuando una scansione con Nmap (comando nmap -A indirizzo-IP-NAS) oppure con l’app per Android chiamata Fing: in questo caso basta toccare sul nome del NAS collegato in rete locale quindi sull’icona Trova porte aperte.

Qui trovate un elenco parziale delle porte che possono essere aperte sui NAS QNAP.

Proprio perché su ciascuna porta di comunicazione c’è un componente server in ascolto, come regola generale, il NAS non dovrebbe essere direttamente esposto sulla porta WAN. Questo non vale soltanto per un dispositivo per lo storage dei dati ma anche per qualunque altro device che si utilizza all’interno della rete locale.

Rendere raggiungibile un NAS sull’indirizzo IP pubblico è una prassi caldamente sconsigliata, anche e soprattutto per i dati che esso conserva.

Esponendo il pannello di amministrazione del NAS sull’IP pubblico oppure aprendo una o più porte utilizzate dal dispositivo rendendole raggiungibili a distanza si mostra il fianco ad attacchi brute force (si pensi all’aggressore che prova a indovinare le credenziali per l’accesso al NAS) e si corre il rischio che una vulnerabilità di sicurezza non risolta (ad esempio perché non si sono installate le patch rilasciate dal produttore…) possa essere sfruttata per acquisire privilegi elevati, disporre l’esecuzione di codice arbitrario, sottrarre i dati contenuti nel NAS o utilizzare il dispositivo per sferrare un attacco più ampio all’interno dell’altrui rete locale (movimenti laterali).

Professionisti dello storage con QNAP

Con questo articolo proseguiamo con gli appuntamenti dedicati a coloro che desiderano beneficiare di consigli utili per innovare la propria infrastruttura aziendale scegliendo il giusto mix di dispositivi hardware, soluzioni software e tecnologie.

L’obiettivo è quello di aiutare professionisti e aziende a promuovere la transizione digitale accrescendo la produttività e la competitività dell’impresa.

L’intero progetto editoriale è incentrato sull’importanza del dato e sulle attività che devono essere messe in campo per preservare il suo valore. I video, realizzati in collaborazione con QNAP, sono “pillole” che in circa 5 minuti raccontano quali sono le principali necessità dei professionisti e delle PMI nell’ambito della gestione dei dati suggerendo le migliori strategie per affrontare le sfide di oggi e diventare “Professionisti dello storage con QNAP“.

I NAS QNAP integrano funzionalità di rete evolute: dispongono di una o più porte Ethernet per scambiare dati con i dispositivi connessi alla rete locale oppure collegati a distanza attraverso la rete Internet.

Il firewall e la funzionalità NAT, Network Address Translation del router (sebbene quest’ultima, a stretto rigore, non vada considerata come un meccanismo di sicurezza) di solito impediscono l’accesso da remoto al NAS. In altre parole, sull’indirizzo IP pubblico che l’operatore di telecomunicazioni assegna al router non risulta affacciata alcuna porta di comunicazione del NAS collegato a valle del router stesso.

Il NAS, quindi, può di norma colloquiare solamente con i dispositivi collegati in rete locale.

NAS: differenza tra le porte aperte sull’interfaccia locale e sulla porta WAN

Per impostazione predefinita, quando si collega il NAS a valle del router mediante cavo Ethernet, le porte di comunicazione aperte sono raggiungibili solamente dai dispositivi connessi in rete locale.

È per questo motivo che digitando il nome del NAS o il suo indirizzo IP privato (assegnatogli dal router locale) nella barra degli indirizzi del browser è possibile accedere alla sua interfaccia di amministrazione.

Facendo affacciare una o più porte del NAS sull’indirizzo IP pubblico, queste saranno raggiungibili anche da host remoti, potenzialmente anche di utenti sconosciuti.

I criminali informatici vanno continuamente alla ricerca di servizi esposti sulla rete Internet: nel caso in cui un componente server soffrisse di una vulnerabilità di sicurezza nota, questa viene sfruttata per sottrarre dati altrui, accedere alla rete locale a distanza, eseguire codice arbitrario, caricare ransomware per poi richiedere un riscatto in denaro.

Abbiamo già visto come nasce un attacco informatico e quali minacce possono arrivare sia dalla rete esterna che, eventualmente, dalla stessa rete locale.

Ecco perché è sconsigliato esporre le porte del NAS sull’interfaccia WAN: eventuali malintenzionati possono provare a forzare l’accesso al dispositivo a partire da vulnerabilità conosciute oppure sferrare attacchi brute force che consistono nel provare tante possibili credenziali in rapida successione.

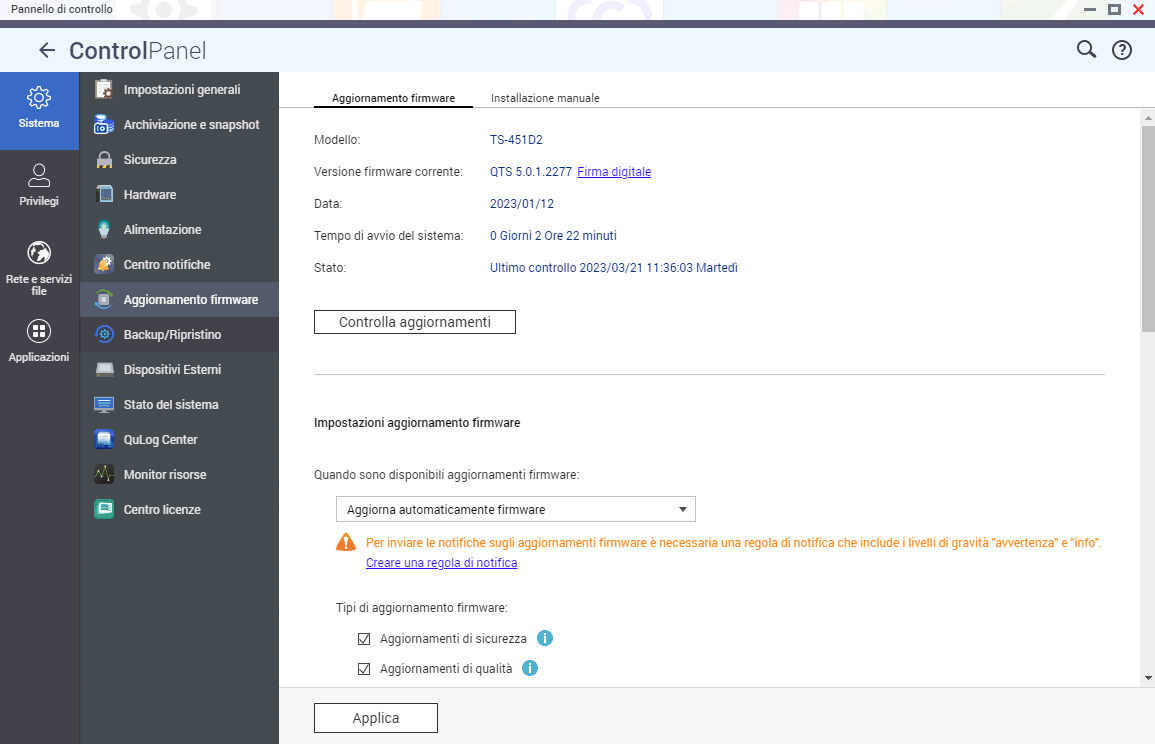

I NAS QNAP forniscono tutti gli strumenti per difendersi da ogni tipo di attacco: più avanti vediamo come proteggersi dagli attacchi brute force. Per proteggersi dalle aggressioni che sfruttano vulnerabilità di sicurezza note, basta installare gli aggiornamenti del firmware rilasciati periodicamente da QNAP.

Allo stesso tempo è altrettanto importante installare gli aggiornamenti delle applicazioni installate nel NAS tramite App Center.

L’installazione tempestiva degli aggiornamenti rilasciati da QNAP consente di mettersi al riparo dai rischi maggiori anche se il pannello di amministrazione del NAS (che risponde sulle porte TCP 8080 e TCP 443) non dovrebbe mai essere esposto sulla rete Internet, a meno di non attivare almeno un filtro sugli indirizzi IP remoti che possono collegarsi.

Se ad esempio un collaboratore remoto avesse l’esigenza di accedere al NAS e utilizzasse sempre lo stesso indirizzo IP remoto (IP statico), si può ad esempio esporre le porte del NAS solamente per quello specifico indirizzo IP pubblico.

Lato router, inoltre, è caldamente consigliato disattivare UPnP (Universal Plug and Play): in questo modo si evita che l’utente possa ritrovarsi alcune delle porte del NAS esposte sull’interfaccia WAN, anche senza esserne pienamente consapevole.

Rispetto a esporre le porte del NAS sull’IP pubblico, è molto meglio usare altre soluzioni: ci si può ad esempio orientare sulla creazione di un server VPN.

Accedere al NAS in modo sicuro tramite server VPN

Tanti router consentono di attivare un server VPN ovvero permettono la connessione da dispositivi remoti attraverso un tunnel crittografato. I dispositivi che si collegano a distanza, indipendentemente dalla loro posizione e dalla rete alla quale sono connessi, possono usare il server VPN remoto per accedere in sicurezza alla rete locale e a tutte le risorse condivise.

I router QNAP QHora e QMiro integrano un server VPN che può essere attivato su richiesta dell’utente.

Il NAS, tuttavia, è un dispositivo che come il router resta di fatto sempre acceso e collegato alla rete locale. Se si utilizzasse un router, anche di terze parti, che non offre alcun componente server VPN o se supportasse protocolli non adeguati, è possibile abilitare il server VPN proprio sul NAS QNAP.

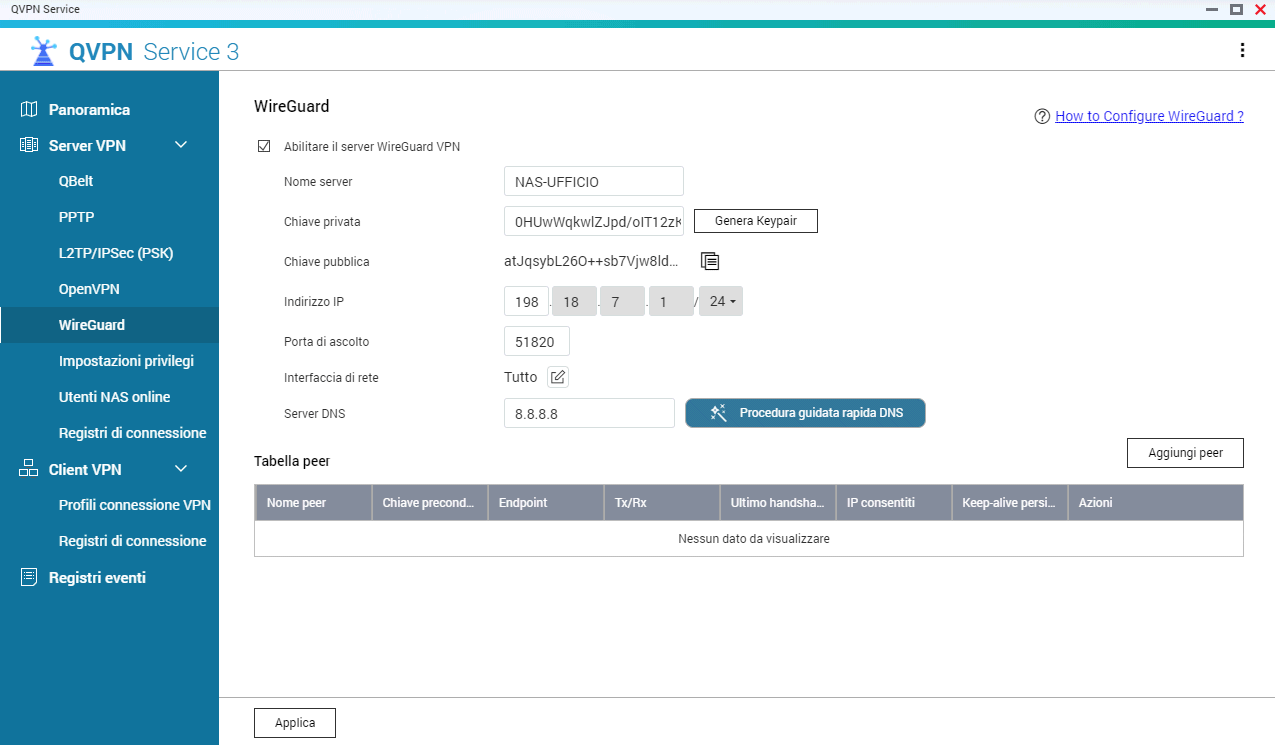

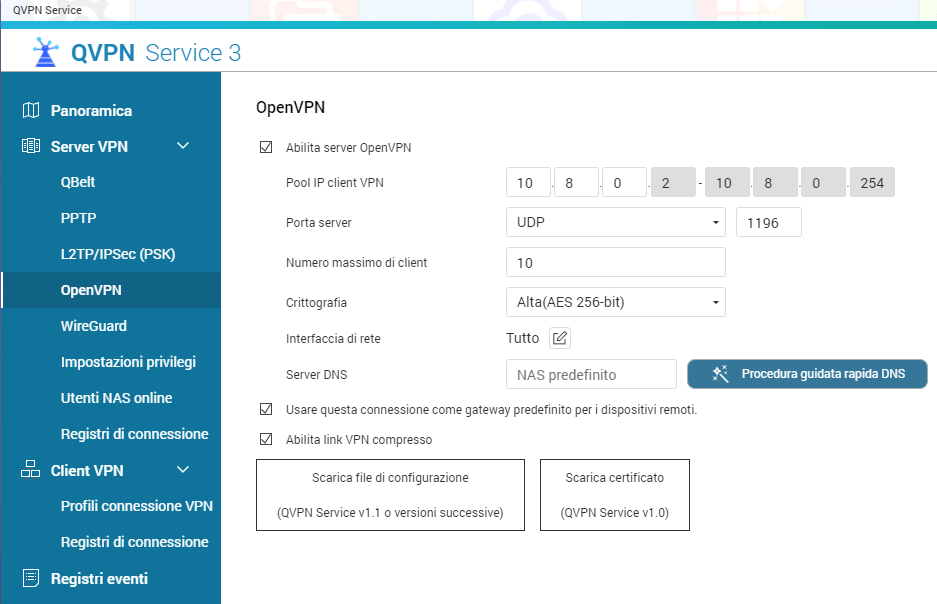

QVPN Service è uno strumento integrato nei NAS QNAP capace di operare sia da client che da server VPN: supporta i protocolli OpenVPN, WireGuard, L2TP/IPSec e la soluzione proprietaria QBelt di QNAP. Nella parte inferiore della pagina pubblicata sul sito QNAP, l’azienda riassume le principali differenze tra i vari protocolli utilizzabili per allestire un proprio server VPN.

QNAP QBelt VPN è un protocollo proprietario che nasce partendo dal concetto di security by-design ed evita ad esempio che soggetti terzi possano accorgersi del fatto che gli utenti stiano effettivamente usando una connessione VPN. È la modalità più veloce per impostare una VPN (QNAP fornisce i client per tutti i principali sistemi operativi, dispositivi mobili compresi) ed è adatta per scambiare dati attraverso una connessione mesh QuWAN.

Dopo aver installato QVPN Service tramite AppCenter, si può configurare il server VPN accedendo alla colonna di sinistra e selezionando il protocollo VPN da utilizzare.

Ciò che bisogna aver cura di fare, in questo caso, è configurare i client VPN con le informazioni restituite da QVPN Service. Per QBelt, come detto, la procedura è più immediata perché è sufficiente installare i client forniti da QNAP per stabilire una connessione; nel caso degli altri protocolli VPN è necessario impostare l’indirizzo IP del server, la porta sul quale è in ascolto il server VPN, le credenziali di accesso o la chiave pubblica del server remoto.

Selezionando OpenVPN viene ad esempio fornito un file di configurazione da utilizzare sui vari client.

L’unica cosa da fare, nel caso dei protocolli diversi da QBelt, è aprire una porta in ingresso sul router quindi abilitare il port forwarding verso l’indirizzo IP privato assegnato al NAS QNAP.

Aprendo un’unica porta sul router (per la connessione remota con il server VPN) si evita di dover esporre inutilmente altre porte di comunicazione del NAS o altri dispositivi connessi con la rete locale. Il server VPN configurato sul NAS QNAP funge da “porta di accesso” all’intera LAN e alle risorse ivi condivise: anche se connessi a migliaia di chilometri di distanza, si ha in questo modo la possibilità di scambiare dati all’interno della rete di casa o dell’ufficio.

L’accesso da remoto via VPN, attivando il server VPN sul prodotto QNAP, sul router o su altri device connessi in LAN, non dovrebbe prescindere da un solido controllo degli accessi e dalla protezione dell’infrastruttura IT nel suo complesso.

Accesso sicuro al NAS remoto mediante la soluzione cloud myQNAPcloud Link

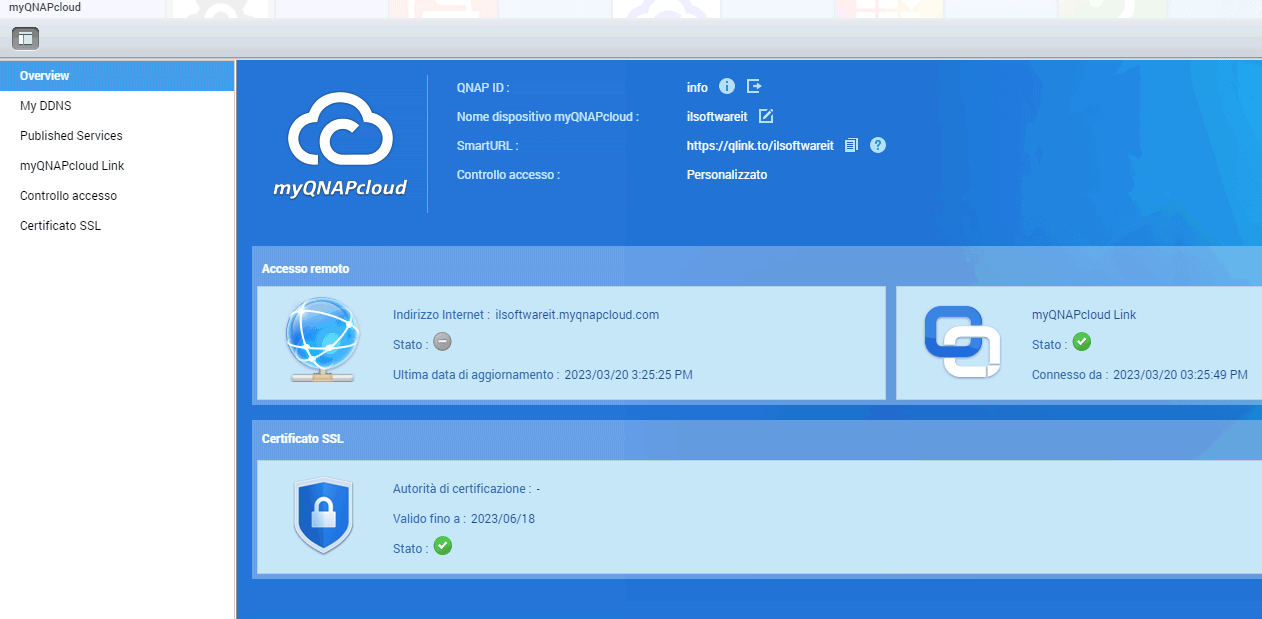

Come alternativa rispetto all’accesso via VPN, myQNAPcloud Link è uno strumento che semplifica la connessione sicura da remoto con il pannello di amministrazione del NAS e con il contenuto del dispositivo.

Poiché il traffico in uscita dal router è generalmente sempre permesso, il NAS QNAP effettua la connessione verso un server che svolge il ruolo di intermediario. Collegandosi da un client remoto a questo server (detto relay), è possibile accedere al NAS e alle sue risorse senza la necessità di modificare la configurazione.

Aprendo l’app myQNAPcloud dal pannello di amministrazione del NAS QNAP quindi effettuando il login con il proprio account ID, è possibile ottenere un indirizzo personalizzato (del tipo qlink.to) da usare per accedere a distanza al dispositivo (si chiama SmartURL).

È fondamentale scegliere Personalizzato nella sezione Controllo accesso: in questo modo solo gli account QNAP indicati possono connettersi da remoto al NAS.

myQNAPcloud Link attiva per default l’accesso via HTTPS: quando si stabilisce una connessione con il NAS da remoto, infatti, è essenziale evitare connessioni HTTP: un utente malintenzionato, infatti, potrebbe impossessarsi delle informazioni in transito (ad esempio dati personali e documenti) e sottrarre le stesse credenziali di accesso.

Attraverso la schermata myQNAPcloud è eventualmente possibile attivare con pochi clic il servizio DDNS (Dynamic DNS) che permette di far puntare un indirizzo del tipo myqnapcloud.com verso il proprio NAS. Lo strumento è interessante perché consente di attivare un certificato digitale da usare per la connessione HTTPS e il collegamento al NAS remoto.

Questo strumento va tuttavia usato solo se si decidessero di esporre sull’IP pubblico specifiche porte del router previo filtro dei client remoti tramite apposite regole firewall.

Utilizzo di soluzioni VPN SD-WAN o site-to-site

A differenza delle soluzioni VPN “classiche” presentate in precedenza, una SD-WAN (Software-defined WAN) o VPN site-to-site permette di stabilire una connessione crittografata e sicura tra due o più router situati in posizioni geografiche differenti.

I dispositivi che compongono una rete di questo tipo possono essere collegati tra loro come se si trovassero sulla stessa rete locale, in una configurazione che semplifica il trasferimento dati e i flussi di lavoro tra più sedi di una stessa azienda.

Abbiamo visto come creare una VPN multisito con QNAP QuWAN: questa configurazione offre massima flessibilità e le maggiori garanzie perché l’accesso al NAS avviene in modo sicuro da qualunque luogo. Il NAS, infatti, risulta esso stesso connesso alla Intranet aziendale e risulta utilizzabile in rete come qualunque altro dispositivo, senza alcuna differenza.

Gestione degli account e modifica dell’utente admin predefinito

Ricollegandoci a quanto descritto in apertura, per mettersi al riparo da eventuali attacchi brute force, tesi cioè a “indovinare” le credenziali di accesso al NAS, si dovrebbe porre la massima attenzione sulla sicurezza delle password.

I NAS QNAP utilizzano un account amministratore predefinito (admin): la password impostata di default corrisponde all’indirizzo MAC del dispositivo stesso.

Al primo accesso, il sistema operativo QNAP QTS chiede di modificare la password admin: essa dovrebbe essere scelta con la massima attenzione impostando una password lunga e complessa che non possa cioè essere facilmente indovinata.

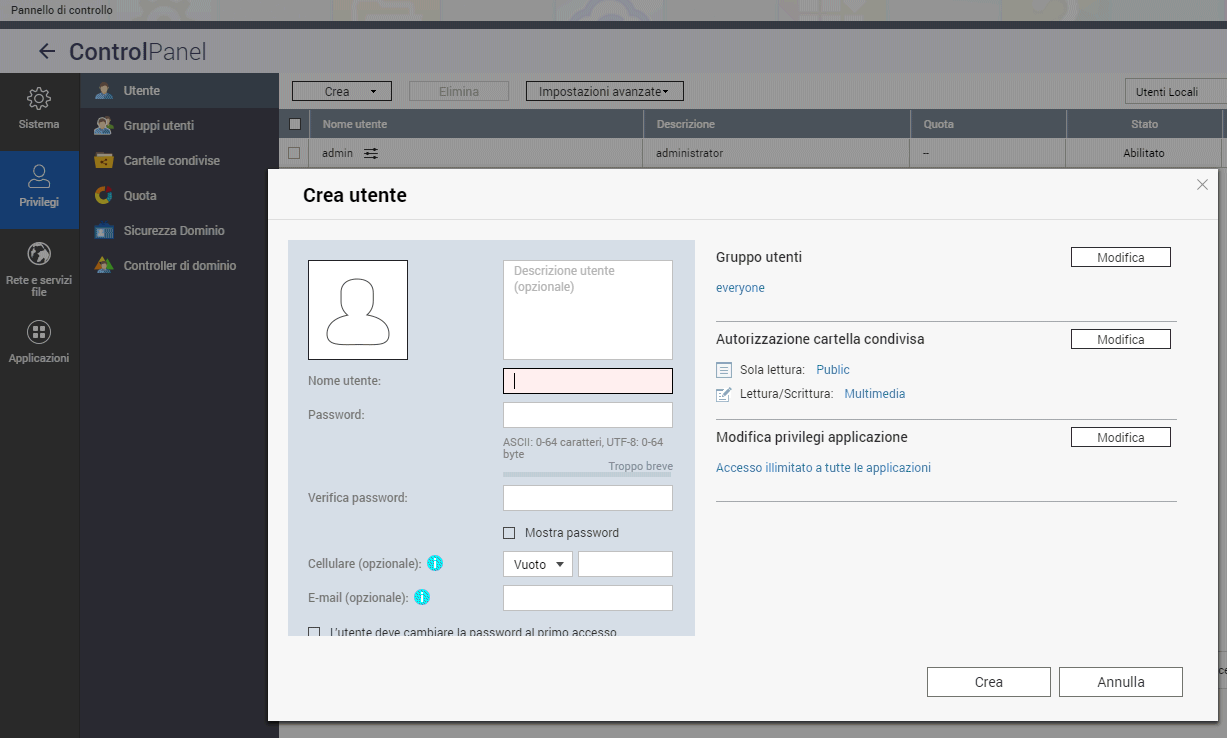

Portandosi quindi nella sezione Account, si può eventualmente creare un nuovo account amministratore in sostituzione di admin quindi aggiungere gli account per gli utenti normali, con un ventaglio di privilegi limitato.

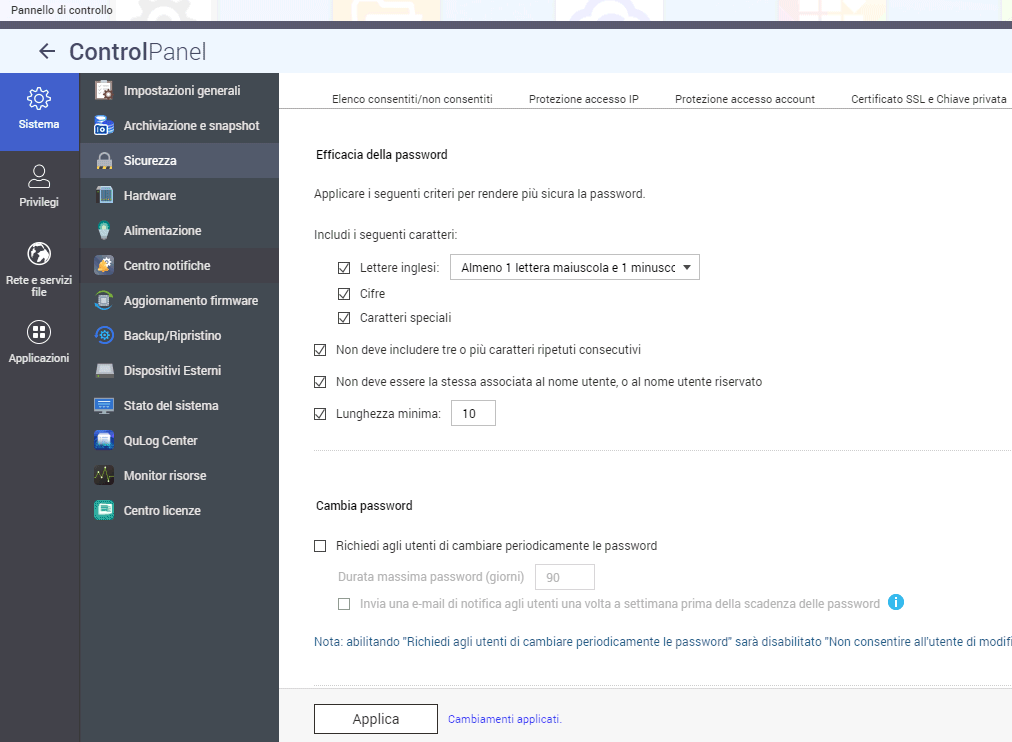

Cliccando sull’icona Sistema quindi su Sicurezza e infine su Politica sulla password è possibile fare in modo che gli utenti del NAS utilizzino solo password sufficientemente complesse. Si può obbligare a impostare password di una certa lunghezza (ad esempio, 10 caratteri), contenenti maiuscole, minuscole e simboli, evitare l’utilizzo di caratteri ripetuti per più volte e riferimenti al nome utente, richiedere eventualmente un cambio password periodico.

Le schede Protezione accesso IP e Protezione accesso account consentono, rispettivamente, di bloccare l’accesso dallo stesso indirizzo IP remoto o tramite l’account configurato sul NAS allorquando la stessa password venisse digitata in modo errato per un certo numero di volte.

Soprattutto per gli account amministrativi, è fondamentale attivare l’autenticazione a due fattori: quando si accede al NAS non basta più digitare nome utente e password corretti ma è necessario inserire un codice OTP generato da un’apposita applicazione di autenticazione installata sullo smartphone. Allo scopo si possono usare Google Authenticator, Microsoft Authenticator o applicazioni similari, anche open source.

Usare il sistema di notifica per essere informati sugli accessi al NAS QNAP

Per proteggere i dati in ufficio e in azienda è essenziale applicare un approccio proattivo: è importante che eventuali problemi vengano rilevati prima che essi si presentino piuttosto che adoperarsi per risolverli quando il danno è già stato causato.

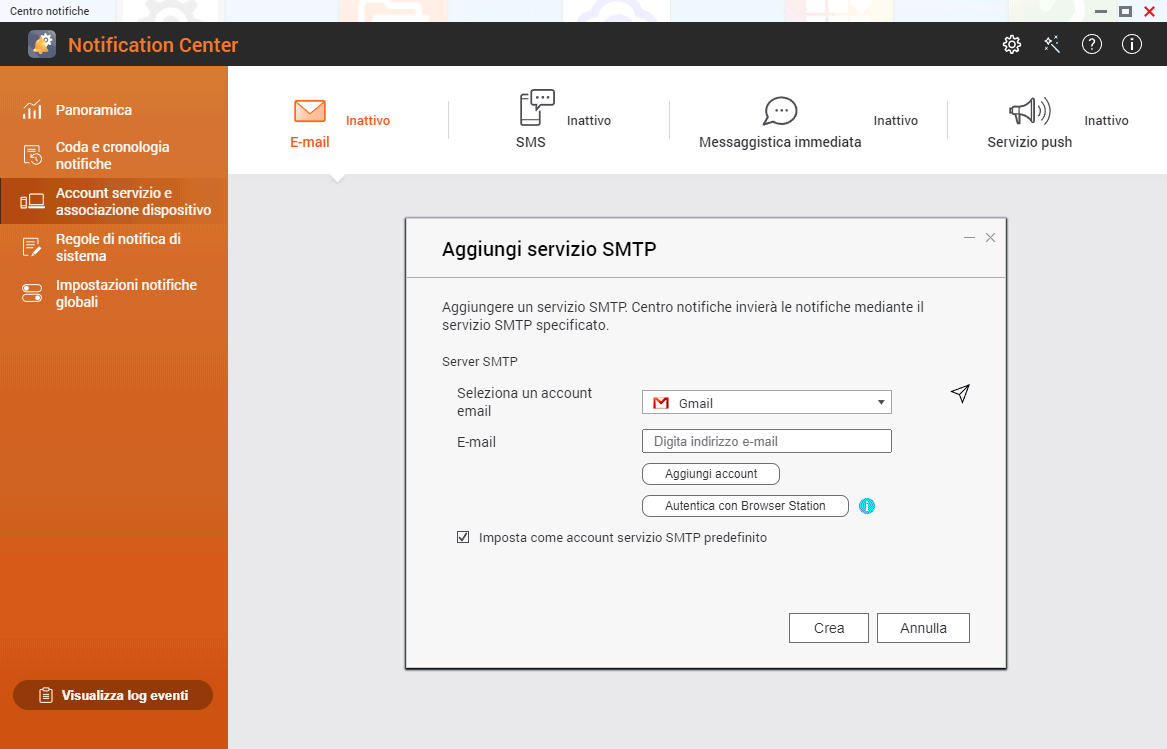

L’invio dei messaggi tramite il Centro notifiche del NAS QNAP consente di ricevere via email, SMS, messaggi push e messaggistica istantanea indicazioni su eventuali comportamenti anomali che dovessero essere rilevati. Ad esempio è possibile sapere se qualcuno sta tentando di forzare l’accesso al NAS (attacco brute force in corso), quali risorse sono in corso di utilizzo, se ci sono problemi sulle unità di memorizzazione inserite nei vani disponibili nel NAS e così via.

Dalla schermata principale del Centro notifiche QNAP si deve innanzi tutto cliccare su Account servizio e associazione dispositivo nella colonna di sinistra per definire gli strumenti che il NAS può utilizzare per l’invio dei messaggi di avviso.

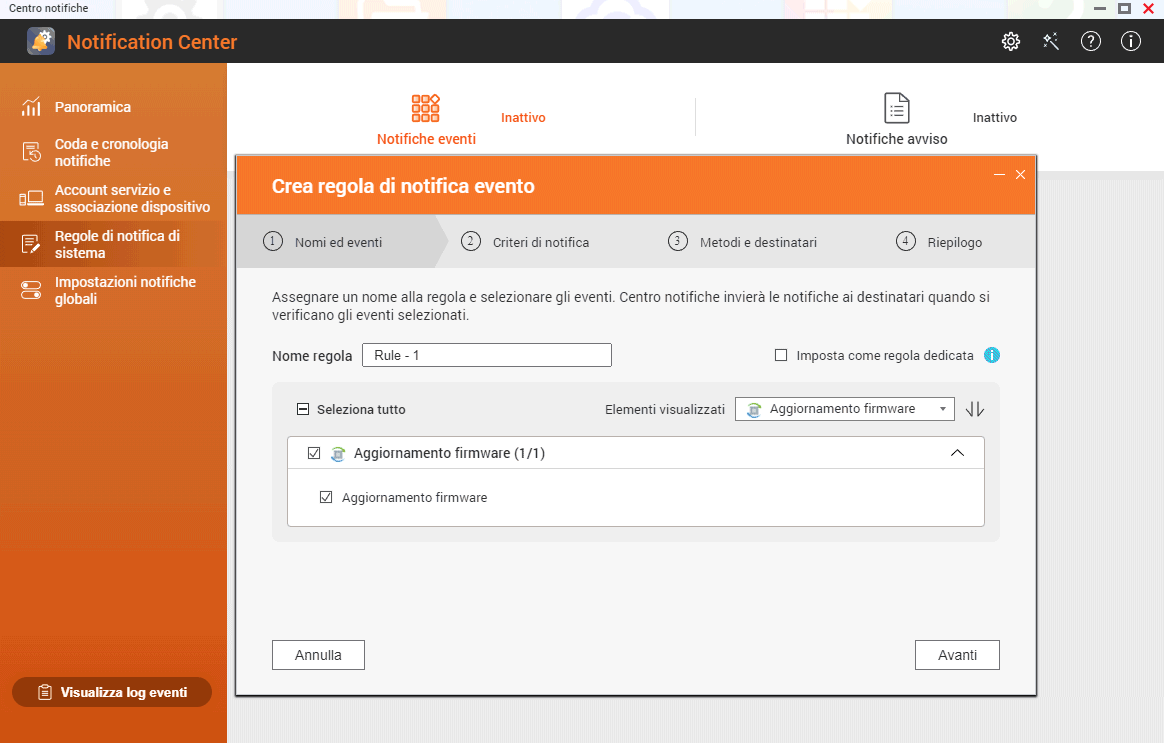

A questo punto, portandosi nella sezione Regole di notifica di sistema, si può decidere per quali eventi il NAS QNAP deve generare una notifica, con quali mezzi trasmetterla e a quali amministratori.

Come abbiamo visto nell’introduzione, aggiornare il firmware del NAS consente di mettersi al riparo da eventuali tentativi di attacco che sfruttano vulnerabilità note.

Cliccando su Notifiche eventi, Crea regole quindi scegliendo soltanto Aggiornamento firmware, si può essere tempestivamente avvisati nel momento in cui vi fosse la necessità di aggiornare il software del dispositivo.

Cos’è Security Counselor: come ricevere suggerimenti per la sicurezza

Seguendo i consigli che abbiamo sinora presentato è possibile mettere al sicuro il NAS e il suo contenuto dalla stragrande maggioranza degli attacchi informatici.

Installando l’app QNAP Security Counselor si può tuttavia avviare un’analisi della configurazione del NAS ottenendo utili suggerimenti per proteggersi da ogni rischio.

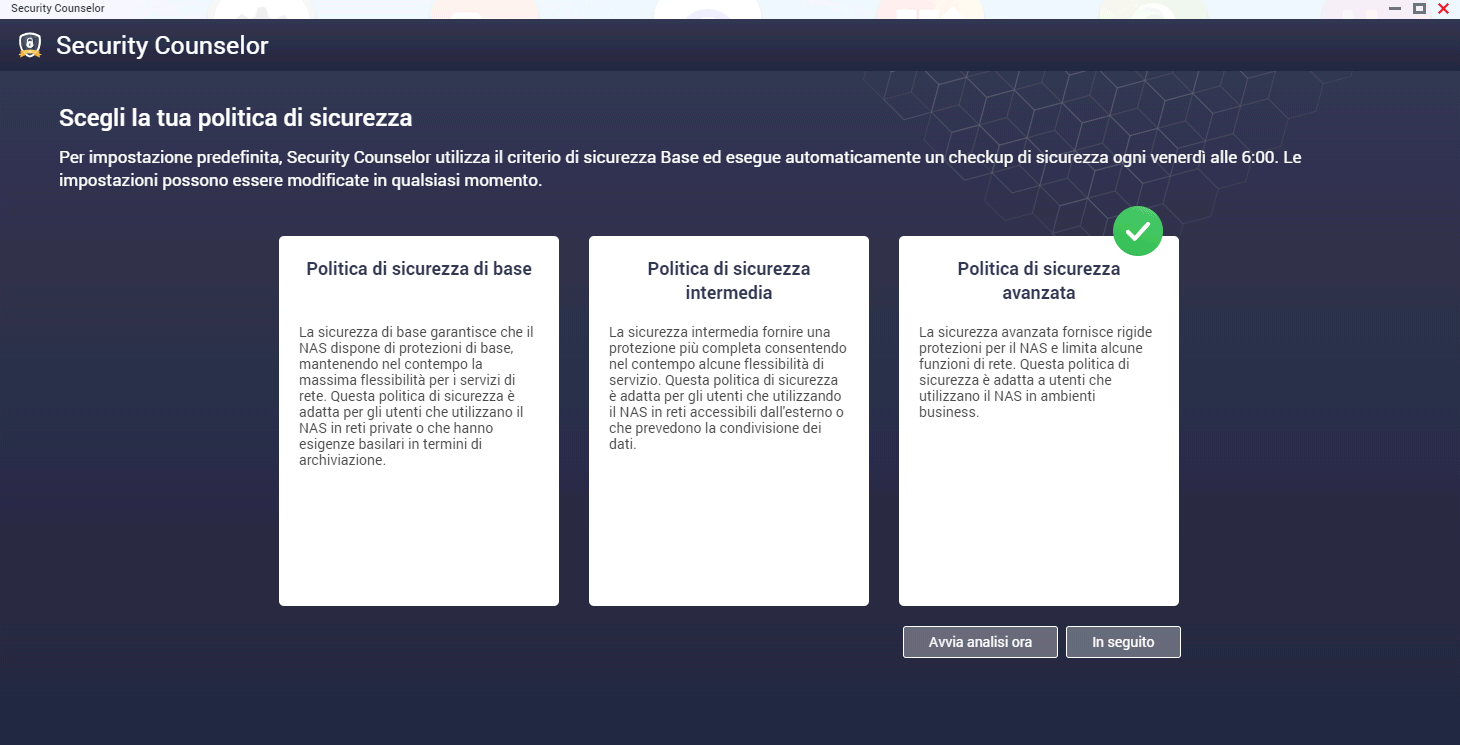

Security Counselor permette di scegliere tra tre profili differenti: il primo è adatto alle reti domestiche con esigenze limitate in termini di condivisione dei dati, il secondo si rivolge a professionisti e utenti avanzati mentre il terzo è selezionabile quando il NAS viene adoperato in contesti aziendali.

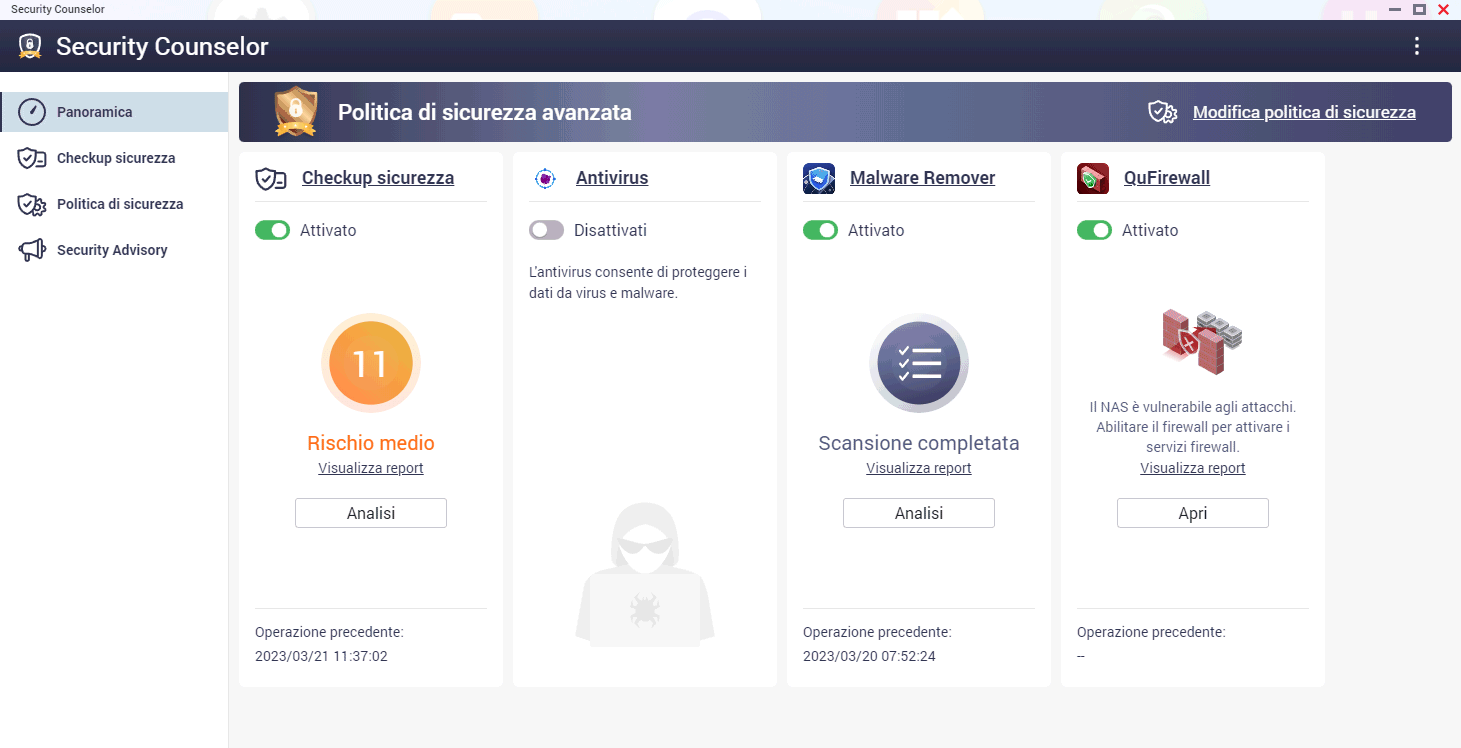

La schermata principale di Security Counselor permette di attivare l’antimalware integrato e il modulo firewall (QuFirewall).

Cliccando su Visualizza report, si possono ricevere consigli pratici sulle modifiche applicabili per migliorare la sicurezza del NAS proteggendo utenti e dati aziendali.

Il bello è che cliccando sui vari suggerimenti proposti, è possibile saltare direttamente alla corrispondente impostazione del NAS che consente di regolarne il comportamento.

In conclusione, per usare un NAS in modo sicuro e condividere le risorse via Internet si può seguire una sorta di decalogo:

- Configurare una password forte. È bene assicurarsi di impostare una password forte e complessa per amministrare il NAS e accedere ai dati. Dovrebbe essere preferibilmente cambiata con regolarità, soprattutto nei contesti aziendali.

- Abilitare l’autenticazione a due fattori. L’autenticazione a due fattori aggiunge un ulteriore livello di sicurezza impedendo accessi non autorizzato, anche da parte di chi conoscesse le credenziali corrette (nome utente e password).

- Usare un firewall. Un firewall ben configurato (di solito basta quello del router) evita che vengano esposte le porte del NAS sull’indirizzo IP pubblico e protegge il dispositivo da eventuali tentativi di intrusione.

- Aggiornare regolarmente il firmware. L’aggiornamento periodico del firmware del NAS con l’installazione delle patch rilasciate dal produttore consente di correggere eventuali vulnerabilità di sicurezza.

- Utilizzare il protocollo HTTPS. Quando si accede al NAS via Internet, è essenziale usare il protocollo HTTPS per proteggere i dati che vengono trasferiti e le stesse credenziali di accesso.

- Impostare un server VPN. Utilizzare un servizio VPN per accedere al NAS in modo sicuro e proteggere i dati trasferiti

- Limitare gli accessi. Restringere l’accesso al NAS solo alle persone autorizzate assicurandosi di impostare i privilegi più appropriati (e ridotti al minimo indispensabile) per ciascun utente.

- Eseguire il backup regolare dei dati. Applicare la regola del backup 3-2-1, quindi con una copia di sicurezza che viene memorizzata in un’altra posizione fuori dalla struttura aziendale, è un ottimo approccio per evitare perdite di dati e conseguenze spiacevoli dovute ad eventuali incidenti.

- Crittografare i dati sensibili. In generale è opportuno attivare la crittografia sui dati sensibili salvati nel NAS per proteggerli da eventuali accessi non autorizzati.

- Disattivare le funzioni non utilizzate. Disattivare le funzioni non utilizzate sul NAS contribuisce a ridurre la cosiddetta “superficie d’attacco” scongiurando lo sfruttamento di eventuali vulnerabilità di sicurezza.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25754.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)