Un episodio apparentemente marginale, venuto a galla in questi giorni, ha riportato al centro dell’attenzione un tema che molti utenti Windows non hanno forse soppesato a sufficienza: il controllo reale sulle chiavi di cifratura dei propri dispositivi. La richiesta dell’FBI a Microsoft di fornire le chiavi di ripristino BitLocker per alcuni portatili coinvolti in un’indagine per frode e la conseguente collaborazione dell’azienda, ha mostrato come i meccanismi crittografici di Windows possano avere implicazioni che vanno ben oltre la semplice protezione dei dati da furti e smarrimenti.

Cos’è BitLocker in poche parole

BitLocker è da quasi 20 anni la tecnologia Microsoft che permette di attivare anche una cifratura completa delle unità di memorizzazione in Windows. In origine era uno strumento destinato a un’utenza consapevole, tipicamente aziendale o professionale, che lo attivava manualmente sulle edizioni Pro (o superiori) del sistema operativo.

Con l’evoluzione di Windows, e in particolare a partire dall’era Windows 8 fino a Windows 11, Microsoft ha progressivamente spostato l’asticella verso l’automazione: sui PC che accedono con un account Microsoft, la cifratura dell’unità di sistema è abilitata senza richiedere alcuna conferma, anche nelle edizioni Home. Inoltre, la chiave di ripristino è automaticamente salvata sui server Microsoft, all’interno dell’area personale dell’account utente.

Dal punto di vista dell’usabilità questa scelta ha una sua logica. Se un aggiornamento hardware, un problema al firmware o un errore di sistema impediscono l’avvio corretto del computer, la chiave di recupero salvata nel cloud consente di ripristinare l’accesso ai dati cifrati senza alcuna perdita. Da tempo, comunque, sosteniamo che l’utente debba essere preventivamente informato e lasciato libero di accettare o meno l’abilitazione di BitLocker. Diversamente, la sicurezza di default imposta da Microsoft può diventare un rischio per la disponibilità dei dati.

Inoltre, abbiamo più volte sottolineato come la modalità più sicura in assoluto per usare BitLocker sia quella con la richiesta di inserimento di un PIN all’avvio del PC. L’imposizione della richiesta PIN al boot permette di mettere al tappeto qualsiasi tentativo di bypass di BitLocker, sia hardware che software.

Microsoft può leggere in chiaro le chiavi di ripristino BitLocker salvate sul cloud

La chiave di ripristino BitLocker è un segreto crittografico di emergenza che consente di sbloccare un volume cifrato quando i normali meccanismi di protezione falliscono.

BitLocker cifra il disco usando una Full Volume Encryption Key (FVEK), che è la chiave simmetrica con cui vengono realmente cifrati i dati. La FVEK non viene mai memorizzata in chiaro sull’unità ed è a sua volta cifrata con l’ausilio di una Volume Master Key (VMK).

La VMK è il vero punto di controllo. Può essere “protetta” in più modi (key protectors): TPM, PIN, password, smart card e recovery key. Ogni protector è semplicemente un metodo alternativo per decifrare la VMK.

La chiave di ripristino (Recovery Password a 48 cifre) è quindi un protector della VMK indipendente dal chip TPM e dallo stato del sistema, sempre accettato da BitLocker quando gli altri protector non sono disponibili.

Quando il sistema rileva un’anomalia (cambio hardware, TPM reset, boot modificato, policy alterate), il TPM rifiuta di rilasciare la VMK. A quel punto BitLocker entra in modalità di ripristino e richiede la recovery key. Inserendo correttamente la chiave, la VMK viene decifrata, la FVEK sbloccata e il volume diventa accessibile.

Il caricamento della chiave di ripristino BitLocker sui server Microsoft

L’upload della chiave di ripristino sui server Microsoft porta comunque con sé un problema che diventa ancor più rilevante se si osserva il meccanismo da una prospettiva di sicurezza e riservatezza: una chiave custodita da terzi, per quanto protetta, è una chiave potenzialmente ottenibile da soggetti esterni tramite ordini giudiziari o altre forme di pressione.

Microsoft ha dichiarato che le richieste governative di questo tipo sono numericamente limitate, nell’ordine di qualche decina l’anno, e che spesso non vanno a buon fine perché molti utenti non hanno effettivamente salvato la chiave sui server dell’azienda.

Il caso menzionato in apertura, che vede il coinvolgimento diretto dell’FBI, dimostra però che a differenza di altri fornitori Microsoft è effettivamente in grado di leggere in chiaro la chiave di ripristino di qualunque utente. A patto che l’abbia memorizzata sul cloud (pagina Chiavi di ripristino BitLocker).

Altri provider affermano invece di adottare modelli “zero access” o di cifrare le chiavi con ulteriori livelli di protezione che le rendono inaccessibili persino all’azienda stessa.

Il tema diventa ancora più delicato se inserito in un contesto politico e sociale in cui l’attenzione delle autorità verso giornalisti, attivisti o oppositori politici è percepita come crescente. In questo scenario, la distinzione tra sicurezza tecnica e tutela dei diritti civili si assottiglia: cifrare un disco non significa solo proteggersi da un ladro, ma anche preservare la confidenzialità delle proprie informazioni rispetto a richieste intrusive.

BitLocker e le differenze tra Windows 11 Pro e Windows 11 Home

Per chi utilizza Windows e vuole mantenere il controllo esclusivo sulla propria chiave di recupero, le alternative esistono, ma richiedono una scelta consapevole e qualche compromesso.

Il primo vincolo è rappresentato dall’edizione del sistema operativo. Le edizioni Home supportano la cifratura solo in forma semplificata e subordinata all’account Microsoft. Le edizioni Pro, invece, offrono l’accesso completo a BitLocker e consentono di decidere dove e come conservare la chiave di recupero, inclusa la possibilità di non affidarla a servizi cloud esterni.

L’aggiornamento a Windows 11 Pro non comporta una reinstallazione del sistema e, una volta effettuato, resta valido anche per future reinstallazioni sullo stesso hardware. Il passaggio, spesso visto come una spesa superflua per l’utente domestico, diventa in realtà una scelta dirimente per chi attribuisce valore alla sovranità sui propri dati.

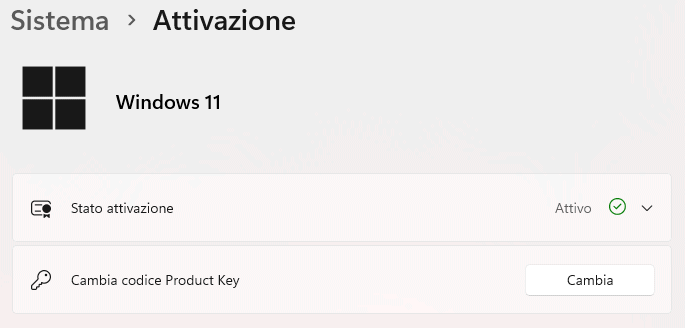

Una volta in possesso di una licenza valida e di un codice Product Key genuino, basta digitare Impostazioni attivazione nella casella di ricerca di Windows 11 quindi cliccare su Cambia codice Product Key per aggiornare il sistema e passare automaticamente dalla edizione Home alla Pro, senza perdite di dati.

Gestione della cifratura esistente e riattivazione controllata di BitLocker

Una volta ottenuta l’edizione Pro, il nodo principale riguarda la gestione della cifratura esistente. Su molte installazioni di Windows 11 l’unità principale risulta già crittografata, con la chiave di ripristino – come spiegata in precedente – archiviata sul cloud.

In questi casi, per eliminare il legame con i server Microsoft è necessario decifrare completamente l’unità e procedere a una nuova cifratura configurata manualmente. È un’operazione che richiede tempo e pazienza, soprattutto su unità di grandi dimensioni.

Durante la nuova attivazione di BitLocker, l’utente può scegliere di salvare la chiave in modalità offline, ad esempio stampandola o archiviandola su un supporto esterno non costantemente collegato al computer. Questa scelta ribalta la responsabilità: non esiste più una “rete di sicurezza” gestita da terzi, e la perdita della chiave può significare la perdita definitiva dei dati.

Anche le opzioni apparentemente tecniche, come la cifratura dell’intero disco rispetto alla sola parte utilizzata, assumono un significato rilevante. La cifratura completa riduce il rischio che dati residui, teoricamente eliminati, possano essere recuperati da aree non protette, ed è coerente con un approccio orientato alla massima riservatezza. Allo stesso modo, l’uso delle modalità di cifratura più recenti garantisce una maggiore resistenza nel tempo rispetto a tecniche di attacco in evoluzione.

La procedura da seguire, in pochi passaggi

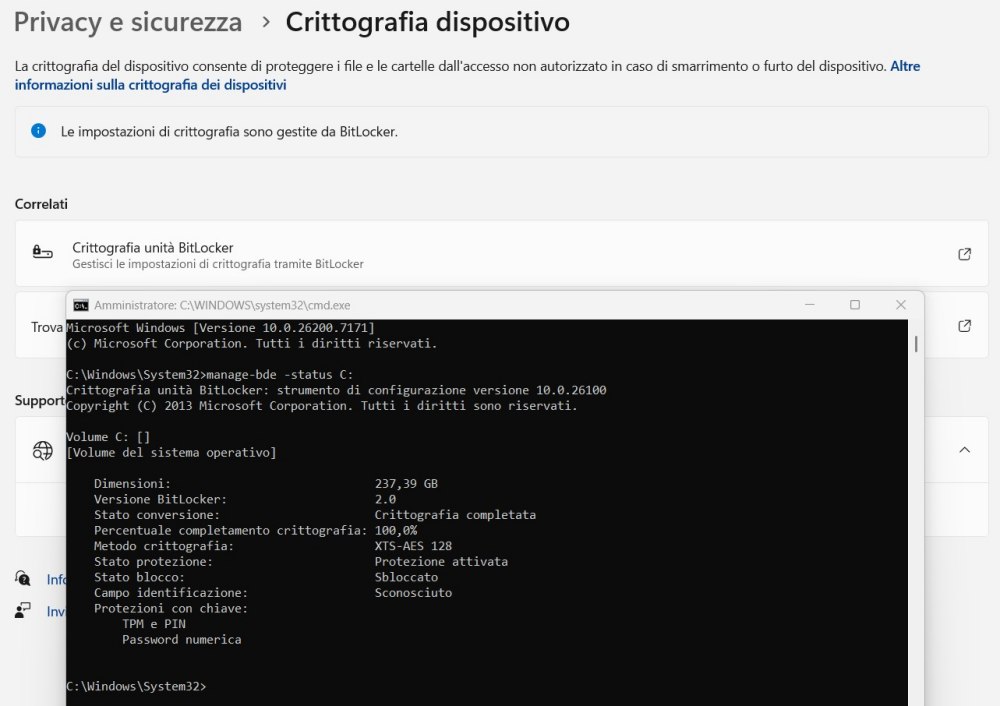

Per verificare se BitLocker è effettivamente attivo, basta accedere alle impostazioni di Windows 11 (Windows+I), cliccare su Privacy e sicurezza quindi scegliere Crittografia dispositivo.

In alternativa, basta digitare cmd nella casella di ricerca di Windows, scegliere Esegui come amministratore quindi digitare il seguente comando:

manage-bde -status

L’indicazione Protezione attivata a destra di Stato protezione conferma che BitLocker sta proteggendo l’unità indicata e che la cifratura dei dati è attiva. È bene anche controllare Stato conversione: il riferimento a Crittografia completata conferma che l’operazione di cifratura è ultimata con successo.

Disattivare BitLocker

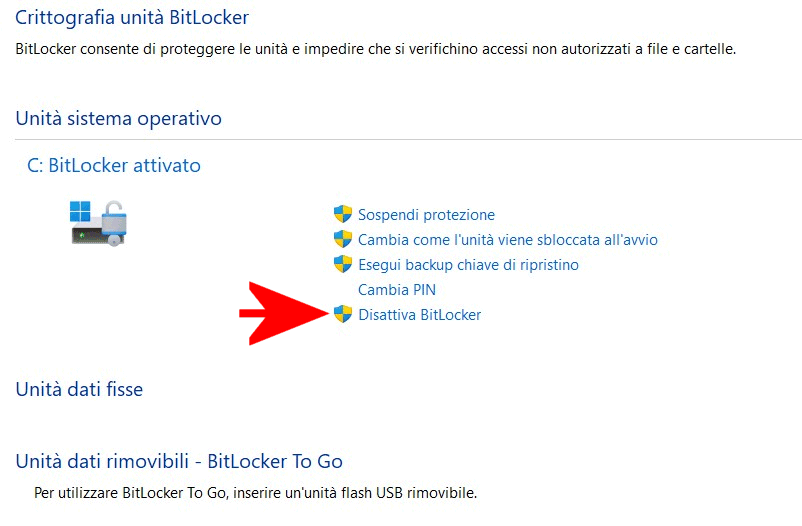

Come spiegato in precedenza, per svincolare il sistema in uso dalla chiave di ripristino BitLocker memorizzata sul cloud Microsoft, si deve dapprima disattivare BitLocker.

Lo si può fare attraverso l’interfaccia grafica di Windows cliccando su Crittografia unità BitLocker nella schermata Crittografia dispositivo quindi scegliendo Disattiva BitLocker nella finestra seguente. Si può anche premere Windows+R quindi incollare control /name Microsoft.BitLockerDriveEncryption nel campo Esegui.

L’alternativa consiste nel digitare quanto segue al prompt dei comandi aperto con i diritti di amministratore:

manage-bde -off C:

È fondamentale attendere finché BitLocker non conclude completamente l’operazione di decodifica: il comando manage-bde -status C: deve restituire Decrittografia completata accanto alla voce Stato conversione. Non effettuare altre operazioni prima del termine: riattivare BitLocker su un volume ancora in conversione crea ambiguità sulle chiavi.

Come ultimo passo, si dovrebbe usare il comando manage-bde -protectors -get C: per accertarsi che non siano presenti chiavi residue.

Come riattivare BitLocker senza coinvolgere Microsoft

A questo punto, è possibile abilitare di nuovo BitLocker senza trasferire la chiave di ripristino sul cloud Microsoft. Lo si può fare tramite interfaccia grafica specificando – come indicato in precedenza – se stampare la chiave di ripristino o salvarla su di un’unità esterna.

Per riattivare BitLocker dal prompt dei comandi, basta impartire il comando che segue:

manage-bde -on C:

Solo al termine dell’operazione di cifratura (verificare la presenza di Crittografia completata in Stato conversione con manage-bde -status C:), come spiegato nell’articolo sull’impostazione di un PIN all’avvio del sistema protetto con BitLocker, si può definire anche questa modalità di protezione aggiuntiva:

manage-bde -protectors -add c: -TPMAndPIN

L’istruzione seguente permette invece di salvare la chiave di ripristino nell’unità rimovibile indicata (nell’esempio E:):

manage-bde -protectors -add C: -recoverykey E:\

Per visualizzare la chiave di ripristino e copiarla, si può in alternativa digitare il comando seguente:

manage-bde -protectors -get C:

Come si vede, non ci sono riferimenti ad alcun account Microsoft. Segno evidente che la chiave di ripristino non è stata trasferita.

Modi intelligenti per conservare la chiave di ripristino di BitLocker

Abbiamo detto che è possibile stampare la chiave di ripristino o salvarla come file in un’unità esterna. Il punto critico è dove conservarla: una cassaforte, una cassetta di sicurezza o un archivio fisico separato dal PC possono essere buone soluzioni. È consigliabile evitare luoghi ovvi come cassetti della scrivania o raccoglitori facilmente accessibili.

Un metodo più evoluto consiste nel conservare la chiave di ripristino all’interno di un contenitore cifrato (ad esempio un volume protetto con una passphrase ma comunque memorizzabile dal proprietario) che includa anche altre informazioni critiche: chiavi di recupero di altri dispositivi, credenziali di emergenza, note per il ripristino.

Una buona scelta potrebbe essere usare VeraCrypt: l’applicazione open source, distribuita sotto licenza Apache, permette di creare volumi crittografati che possono essere salvati su dispositivi esterni oppure anche su servizi di storage cloud.

Perché salvare la chiave di ripristino BitLocker in un volume crittografato con VeraCrypt è una buona mossa

Dal punto di vista crittografico, VeraCrypt utilizza algoritmi standard e ampiamente analizzati, come AES, Serpent e TwoFish, anche a cascata. Sono impiegati da anni in contesti governativi e industriali e non presentano debolezze strutturali note quando usati con chiavi adeguate. La derivazione delle chiavi avviene tramite funzioni di hashing robuste (SHA-512, SHA-256, Whirlpool) con un numero molto elevato di iterazioni, pensato esplicitamente per rendere inefficaci attacchi a forza bruta e con hardware specializzato.

Un altro punto di forza è che VeraCrypt non gestisce né conserva chiavi di recupero. L’accesso al volume dipende esclusivamente dalla password (ed eventualmente da keyfile scelti dall’utente).

Quando un volume VeraCrypt viene salvato su un servizio di cloud storage, il provider non possiede le chiavi, non conosce il formato interno del volume montato, non può distinguere i dati reali da spazio non utilizzato, non può eseguire scansioni semantiche o indicizzazioni sul contenuto.

Anche in presenza di un ordine giudiziario, il provider può al massimo consegnare il file cifrato, ma non ha alcun mezzo tecnico per accedere ai dati. L’intero modello di sicurezza è basato sulla cifratura end-to-end reale, non dichiarata.

L’approccio introduce però una responsabilità piena per l’utente. La perdita della password a protezione del volume VeraCrypt o dei keyfile comporta la perdita definitiva dei dati, senza possibilità di recupero. Inoltre, la sicurezza complessiva dipende dalla qualità della passphrase.

Conclusioni

Il caso che ha coinvolto Microsoft e FBI non mette in discussione la solidità crittografica di BitLocker, ma evidenzia un aspetto spesso trascurato: la sicurezza di una soluzione di cifratura non dipende solo dagli algoritmi utilizzati, ma dal modello di gestione delle chiavi. Quando la chiave di ripristino è affidata a un soggetto terzo, il controllo effettivo sul dato non è più esclusivamente nelle mani dell’utente.

L’automazione introdotta da Microsoft nelle edizioni Home di Windows 11 privilegia la continuità operativa e la facilità di recupero, ma lo fa sacrificando trasparenza e libertà di scelta. Nelle edizioni Pro, invece, esiste la possibilità di adottare un approccio più rigoroso, basato su decisioni consapevoli: gestione manuale della cifratura, conservazione offline della chiave di ripristino, uso di protezioni aggiuntive come il PIN all’avvio. In questo contesto, BitLocker rimane uno strumento valido, a patto di essere configurato correttamente e con piena cognizione delle implicazioni.

Soluzioni complementari come VeraCrypt mostrano che un modello alternativo è possibile: cifratura lato client, assenza di chiavi di ripristino centralizzate, incompatibilità con qualsiasi forma di accesso da parte del provider. È un approccio che sposta tutta la responsabilità sull’utente, ma che garantisce una reale sovranità sui dati, anche quando questi fossero archiviati su infrastrutture cloud.

/https://www.ilsoftware.it/app/uploads/2026/01/backup-chiave-ripristino-bitlocker-crittografia-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/XDR-ripresa-su-piu-dispositivi-windows-11-android.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/bypass-protezione-amministratore-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/PC-non-si-avviano-dopo-patch-windows-11-KB5074109.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/chiavi-ripristino-bitlocker-consegnate.jpg)