/https://www.ilsoftware.it/app/uploads/2023/05/img_26023.jpg)

Windows è il sistema operativo più utilizzato al mondo; allo stesso tempo, è uno dei più bersagliati dai criminali informatici. Per questo, è importante prendere precauzioni per usare Windows in modo sicuro e proteggere il sistema, i dati e la privacy. Per il ciclo back to basics, torniamo ad affrontare l’argomento focalizzandoci sugli aspetti essenziali che tutti gli utenti di Windows dovrebbero conoscere e soppesare.

La sicurezza di Windows dipende da diversi fattori, tra cui la tempestiva installazione degli aggiornamenti di sicurezza, l’uso di software antimalware efficaci, l’implementazione di politiche di sicurezza adeguate e l’adozione di comportamenti responsabili da parte dell’utente.

Purtroppo in molti ancora oggi ritengono che scegliere uno dei migliori antimalware a pagamento e versare la corrispondente quota di abbonamento mensile o annuale sia sufficiente per mantenersi alla larga dalle minacce informatiche. Non è affatto così: un antivirus rappresenta soltanto una porzione dello scudo protettivo che si costruisce attorno al proprio dispositivo Windows. Certo, è importante, ma non è l’unico fattore che contribuisce a rendere sicuro il sistema Windows. Anche perché un antivirus non è comunque in grado di riconoscere e neutralizzare la totalità delle minacce in circolazione: per sferrare attacchi informatici, gli aggressori sono sempre più abituati a utilizzare tecniche speciali per rimanere “under-the-radar” quindi a sottrarsi dalla scansione dei più moderni antimalware.

Uno degli aspetti fondamentali per proteggere Windows in modo efficace consiste nell’applicazione di una serie di best practice ovvero di “buone prassi” che consentono di scongiurare la stragrande maggioranza dei pericoli.

Alcuni nostri lettori ci hanno scritto più volte sostenendo: “io non ho mai utilizzato un antivirus” eppure il mio sistema non è mai stato infettato. Questo è certamente vero: innanzi tutto Microsoft Defender, antimalware preinstallato in Windows, già offre una protezione valida; inoltre, applicando scrupolosamente una serie di attenzioni (ne parliamo più avanti) si evita di esporsi a qualunque rischio. In generale, tuttavia, è bene servirsi di un valido software antivirus e, quando meno, se si preferisse non affidarsi a soluzioni di terze parti, non disattivare Microsoft Defender.

Antimalware: lasciare abilitato almeno Microsoft Defender

Antimalware dal comportamento tutt’altro che perfetto, in passato, Microsoft Defender è cresciuto molto negli ultimi anni tanto da diventare un punto di riferimento per qualunque utente Windows. Non è indispensabile rivolgersi a prodotti di terze parti, a patto di lasciare abilitata la soluzione integrata in Windows e magari migliorare la protezione di Microsoft Defender utilizzando alcune opzioni di configurazione nascoste “sotto il cofano” (e accessibili anche in formato grafica utilizzando il software gratuito Defender UI).

Quando Microsoft Defender occupa troppa CPU e impegna in modo severo le risorse di sistema, sappiate (come spieghiamo nell’articolo) che c’è un modo semplice per mettere un tetto alle sue richieste e sbloccare il funzionamento di Windows: l’importante è non disattivare completamente l’antimalware.

Accanto a Microsoft Defender si può eventualmente abbinare un’applicazione come Malwarebytes che da anni ormai si è guadagnato la fama di second-opinion antivirus: convive senza problemi con la soluzione dell’azienda di Redmond e permette di avviare una scansione completa, gratis, anche quando il periodo di prova viene completato.

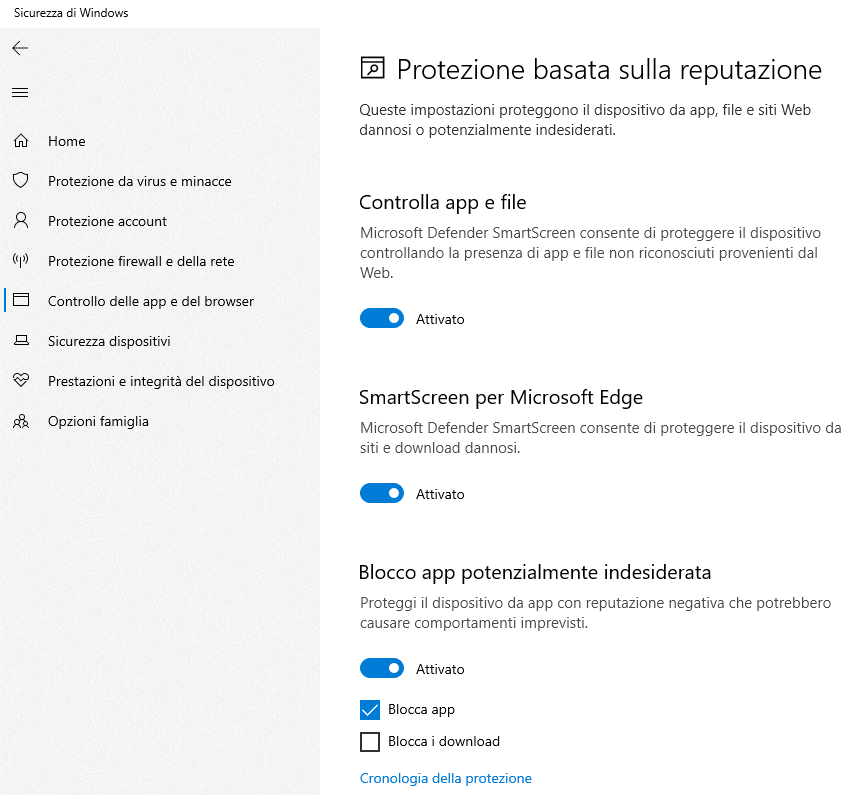

Microsoft Defender è parte integrante della sezione Sicurezza di Windows alla quale è possibile accedere anche dalla casella di ricerca del sistema operativo. Con un clic su Controllo delle app e del browser nella colonna di sinistra quindi su Impostazioni di protezione basate sulla reputazione è bene assicurarsi che tutte le opzioni risultino abilitate. In questo modo il sistema Windows risulta protetto da SmartScreen che si occupa di bloccare applicazioni, file e siti potenzialmente dannosi.

SmartScreen si appoggia alle informazioni rese disponibile da Microsoft sul cloud e, tra le altre cose, evita che l’utente installi componenti superflui, spesso al limite dello spyware, quando effettua l’installazione di un software scaricato dalla rete Internet (casella Blocca app).

In Windows 11 la sezione Controllo delle app e del browser è stata ulteriormente estesa ma il grosso delle funzionalità sono comuni con il predecessore Windows 10.

Scelta dell’account utente Windows e impostazioni UAC

In tanti considerano l’account locale più sicuro dell’account Microsoft: in un altro articolo abbiamo visto le differenze tra account locale e account Microsoft. Questa valutazione affonda le sue radici nel fatto che con gli account locali i dati dell’utente rimangono sempre memorizzati in ambito locale: non ne viene effettuato il backup sul cloud, per impostazione predefinita, come avviene con gli account Microsoft. Se quindi un account Microsoft venisse violato, l’aggressore avrebbe automaticamente accesso ai dati dell’utente proprio perché essi sono conservati su server remoti e non sul PC Windows locale della vittima.

Qui si potrebbero fare un’infinità di considerazioni, sia di carattere generale che dal punto di vista più prettamente tecnico. Da parte nostra facciamo notare che si decidesse di utilizzare un account Microsoft è essenziale che esso sia protetto con una password lunga e complessa ed inoltre si abiliti l’autenticazione a due fattori. In questo modo un soggetto terzo che dovesse malauguratamente venire in possesso delle credenziali di accesso dell’utente, non potrà accedere al contenuto dell’account perché non in possesso del “secondo fattore” (ad esempio lo smartphone con l’app Authenticator che genera il codice di conferma).

È inoltre bene verificare se si sta usando un account amministratore e limitarsi al suo utilizzo solo quando si devono effettuare modifiche importanti sulla configurazione di Windows. Per l’utilizzo abituale e quotidiano di Windows basta e avanza un account utente normale: allorquando fossero necessari i privilegi amministrativi per compiere un’operazione, il sistema operativo chiede la password associata a un account amministratore presente sulla macchina. La richiesta dovrebbe però far riflettere sull’opportunità di autorizzare l’intervento.

La funzione UAC (User Account Control) dovrebbe essere sempre mantenuta abilitata e non appena un’applicazione richiedesse ad esempio privilegi più elevati bisognerebbe chiedersi se fosse opportuno o meno concedere questa possibilità. Stessa cosa quando compare un avviso a tutto schermo che informa sul fatto che il programma in procinto di essere avviato risulta sconosciuto (non è presente una firma digitale quindi Windows non può accertare l’identità dello sviluppatore).

Fate quindi un giro nella sezione Account delle impostazioni di Windows e controllate quali tipologie di account state usando: nella macchina ci deve essere un account amministrativo ma per le attività di ogni giorno basta e avanza un utente normale.

Scelta della password per l’account e BitLocker

Un argomento piuttosto controverso è quello relativo alla scelta della password degli account utente Windows. Se si utilizza un account Microsoft la password deve essere necessariamente lunga e complessa: non vorrete che un malintenzionato acceda al contenuto dell’account da remoto semplicemente provando una data di nascita, il nome dei figli, del coniuge, di un animale domestico o qualche altra informazione facilmente reperibile, ad esempio, su un social media?

Indipendentemente dalla tipologia di account scelto (Microsoft o locale), è però cosa banale accedere al contenuto di un sistema Windows protetto con password se si ha la disponibilità fisica del PC da aggredire. L’abbiamo visto nel caso di password dimenticata in Windows 10 e in una situazione simile quando si è perso la password di accesso a Windows 11.

Windows dispone anche di un account amministratore nascosto che può essere eventualmente attivato per accedere al contenuto degli altri account utente.

Non importa la password che si imposta sugli account Windows: se il sistema non è protetto a basso livello con la crittografia, i dati possono essere facilmente recuperati. Da qui l’importanza di abilitare BitLocker con un PIN all’avvio del sistema: i dati restano cifrati fintanto che non viene inserita la chiave giusta, nell’ambito di una procedura di autenticazione che avviene a monte della fase di boot di Windows.

Quando si utilizza BitLocker, è però essenziale essere consapevoli del suo funzionamento e soprattutto ricordarsi che è attivo. Capita sempre più spesso che gli utenti si ritrovino attivato in modo predefinito BitLocker anche sulle edizioni Home di Windows 10 e 11 trovandosi poi puntualmente in difficoltà allorquando dimenticassero la password di accesso alla macchina.

È essenziale quindi effettuare il backup della chiave di ripristino utilizzando uno dei tanti metodi proposti da Microsoft, diversamente diventa impossibile recuperare file da un’unità crittografata con BitLocker.

Condivisione dei dati in rete locale (SMB) e selezione del profilo di rete

Quando si decidesse di condividere file e cartelle con Windows in rete locale, l’utilizzo di un account utente protetto da password è essenziale: altrimenti la condivisione dei dati non funziona. Windows condivide i file in LAN attraverso l’uso del protocollo SMB: Microsoft disattiva automaticamente SMBv1 ovvero la vecchia e insicura versione. È però necessario verificare che non sia ancora attiva perché molteplici malware l’hanno sfruttata per lanciare attacchi ad altri sistemi una volta infettata una macchina Windows.

Cosa utile soprattutto quando si fosse collegato il sistema Windows con una rete altrui, è bene impostare la connessione di rete su Rete privata: in questo modo nessuna delle eventuali risorse condivise configurate sulla macchina in uso viene resa visibile altri altri device collegati alla stessa rete locale. In un altro articolo abbiamo visto la differenza tra rete pubblica e privata in Windows.

L’importanza degli aggiornamenti di Windows e degli altri software, a partire dal browser Web

Qualche utente arriva addirittura a disattivare Windows Update perché ritiene una scocciatura gli aggiornamenti che Microsoft rilascia ogni secondo martedì del mese. Niente di più sbagliato.

L’assenza di una o più patch di sicurezza può esporre a rischi di attacco da parte di aggressori remoti e facilitare l’azione di virus, malware e ransomware.

Anche in questo caso, alcuni lettori ci hanno scritto in passato sostenendo: “io non ho mai installato un aggiornamento di Windows, eppure non ho mai subìto un’infezione“. Può essere, e certamente si tratta di un’affermazione che corrisponde al vero, ma astenersi dall’installazione degli aggiornamenti di Windows può prima o poi essere causa di problemi.

Certo, gli utenti più esperti possono rimandare di qualche tempo il download e l’installazione degli aggiornamenti: se il sistema è connesso a una piccola rete sulla quale non sono attestati altri utenti (o comunque la usano solo soggetti a loro volta piuttosto smaliziati), se il sistema si trova a valle di un solido firewall lato router e del NAT (Network Address Table, non è considerabile come una funzionalità di sicurezza ma comunque evita di esporre il dispositivo sulla rete Internet…), se l’utente si astiene dal porre in essere comportamenti potenzialmente pericolosi.

In generale, però, le patch per Windows devono essere installate attraverso Windows Update e non si dovrebbe posticiparne l’applicazione per troppo tempo. Ciò che si può fare, sia in Windows 10 che in Windows 11, è disattivare gli aggiornamenti automatici in modo da ricevere un avviso quando nuovi pacchetti di aggiornamenti sono disponibili: è però l’utente a decidere quando autorizzarne il download e l’installazione.

I tre comandi seguenti permettono di impostare Windows Update affinché notifichi la disponibilità di nuovi aggiornamenti ma non proceda a caricarli sul sistema in modo automatico, ad esempio nei momenti meno opportuni:

La gestione delle patch dei software installati è comunque essenziale per proteggersi da eventuali tentativi di aggressione. Il tempestivo aggiornamento del browser Web è essenziale per proteggersi da vulnerabilità che i criminali informatici possono sfruttare in modalità remota.

Il browser Web è diventato un componente centrale per qualunque attività svolta ogni giorno: sappiate che esistono problemi di sicurezza che possono essere sfruttati da utenti malintenzionati semplicemente spronando gli utenti a visitare una pagina Web malevola. Nei casi più gravi codice arbitrario può andare in esecuzione sul sistema semplicemente aprendo una pagina dannosa con il browser preferito: in questo senso, l’installazione degli aggiornamenti del browser è essenziale per proteggersi da eventuali rischi. Le procedure di aggiornamento automatico del browser generalmente consentono di mettere al riparo la stragrande maggioranza degli utenti: in un altro articolo, abbiamo visto perché è importante aggiornare il browser e cosa significano le icone colorate che vengono mostrate. La nostra trattazione riguarda Chrome ma le considerazioni valgono per qualsiasi browser.

Riattivare la creazione automatica dei punti di ripristino

Non sappiamo perché, a un certo punto, Microsoft abbia deciso di disattivare la funzionalità per la creazione dei punti di ripristino del sistema. Ripristino configurazione di sistema esiste ancora e funziona esattamente come in passato offrendo la possibilità di riportare la macchina a uno stato precedente funzionante.

Premendo Windows+R quindi digitando sysdm.cpl ,4 è possibile accedere rapidamente alle impostazioni di Ripristino configurazione di sistema e verificare se l’utilità risulta abilitata o meno. È quindi possibile abilitarla manualmente per le varie unità installate sulla macchina.

In alternativa, è possibile procedere anche molto rapidamente da una finestra PowerShell premendo Windows+X quindi selezionando Windows PowerShell (Amministratore) in Windows 10 oppure Terminale (Admin) in Windows 11. Il comando seguente attiva Ripristino configurazione di sistema sull’unità C: e le assegna il 10% dello spazio disponibile sull’unità:

Con il comando seguente è anche possibile richiedere la creazione automatica dei punti di ripristino:

Attivare le estensioni per i tipi di file conosciuti

Ancora oggi tanti utenti vengono tratti in inganno perché vengono presentati loro file dalla doppia estensione: per impostazione predefinita, Windows non mostra le estensioni che conosce. Il risultato è che un utente viene indotto a fare doppio clic su un documento che in realtà è un eseguibile o uno script.

Non comprendiamo perché Microsoft insista nel nascondere i tipi di file conosciuti: in un altro articolo abbiamo visto come visualizzare le estensioni di tutti i file in Windows e smascherare chi utilizza pericolosi trucchi.

Lo stesso risultato si può raggiungere anche da una finestra del prompt dei comandi aperta con i diritti di amministratore (digitare cmd nella casella di ricerca quindi scegliere Esegui come amministratore) impartendo l’istruzione seguente:

Cambiare DNS e scegliere quelli che proteggono dai siti Web malevoli

I server DNS sono continuamente interrogati dal browser Web con lo scopo di risolvere un indirizzo mnemonico: grazie alle tabelle gestite attraverso questi sistemi, infatti, Chrome, Edge, Firefox, Safari, Opera e qualunque altro programma possono stabilire l’indirizzo IP pubblico a cui corrisponde www.google.it o qualunque altro sito Web. Abbiamo già visto perché e come cambiare DNS nei vari sistemi operativi.

È interessante notare che i DNS Google proteggono automaticamente da malware e siti malevoli ma se si volesse usare un servizio maggiormente personalizzabile (si possono eventualmente scegliere le categorie di siti da bloccare) e più rispettoso della privacy degli utenti, ci si può ad esempio orientare su OpenDNS. Anche i DNS Cloudflare, oltre a quelli forniti da altre realtà, assicurano protezione contro malware e contenuti dannosi.

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482942.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/sito-luis-vuitton.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482917.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/eIDAS-certificati-digitali-europei-sicurezza.jpg)