La tecnica chiamata fingerprinting consente – nella maggior parte dei casi – di individuare univocamente un singolo utente. O meglio una stessa macchina collegata alla rete Internet.

Recenti studi hanno più volte dimostrato come si possa essere tracciati e identificati semplicemente sulla base di alcune proprietà del browser web.

Gli autori del progetto Unique Machine hanno dimostrato che anche la configurazione hardware del sistema e le modalità con cui il browser visualizza degli elementi grafici, possono aiutare a generare una firma univoca per lo stesso sistema: ne abbiamo parlato nell’articolo Fingerprinting, il browser fa lo spione e gli utenti vengono riconosciuti.

Ma non è necessario spingersi così in avanti. Il test Browser Extension and Login-Leak Experiment ben dimostra come sia possibile, per una pagina web, produrre un ID univoco legato alla macchina client dell’utente basandosi sulle estensioni installate nel browser e sui siti web sui quali l’utente ha effettuato il login.

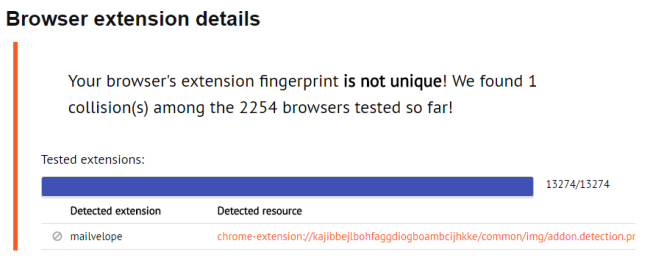

Per identificare e tracciare online un utente, un sito web può per esempio provare a richiedere alcune risorse installate in locale da certe estensioni.

Il sito di test Browser Extension and Login-Leak Experiment è a conoscenza delle risorse locali utilizzate da oltre 13.000 estensioni.

Per il momento gli autori si sono concentrati su Google Chrome ma lo stesso concetto può essere esteso anche agli altri browser.

Dopo la scansione, il sito è infatti in grado di restituire l’elenco delle estensioni installate in Chrome.

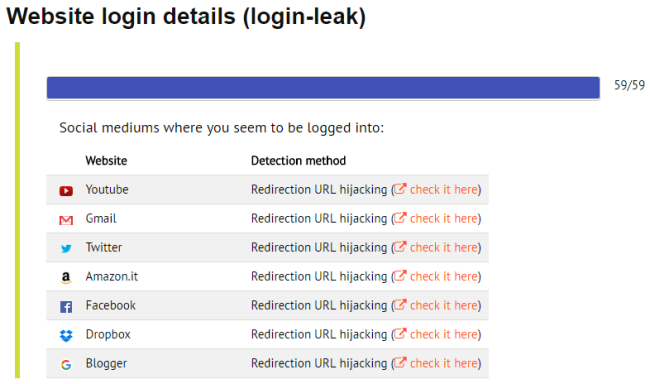

Il test controlla poi a quali siti web l’utente è attualmente collegato (dove abbia precedentemente effettuato il login). Anche queste sono informazioni di inestimabile valore per identificare univocamente uno stesso utente (o almeno la sua macchina…).

Come può un sito terzo verificare se si è effettuato il login su Facebook, Twitter, Amazon, Gmail, Dropbox e così via?

Basta sfruttare un comportamento che accomuna tutti i vari siti: passando un URL di login (ad esempio quello facente riferimento alla pagina di login di Facebook) e specificando come indirizzo di fallback un’immagine remota, il sito di terze parti può verificare se l’utente fosse o meno “loggato”. Nel caso in cui l’immagine venisse caricata correttamente, significa che l’utente ha effettuato il login; diversamente, il login non sarà stato effettuato.

Queste informazioni, combinate con altre strategie per il fingerprinting, permettono di identificare univocamente l’utente nella maggior parte delle situazioni.

La strategia più classica consiste nella raccolta di dati come lo user agent, la risoluzione video, il fuso orario, le fonti di carattere installate, la lista dei plugin in uso, il rendering di immagini Canvas e WebGL.

Cliccando sul pulsante verde I agree, test my browser si potrà verificare se – con la configurazione in uso – si è o meno univocamente tracciabili e identificabili sul web.

Inutile quindi affannarsi con la cookie law e provvedimenti similari: Cookie law: analisi dei chiarimenti del Garante.

Metodologie per il fingerprinting come quella illustrata nell’articolo consentono di identificare piuttosto agevolmente uno stesso utente (o comunque la medesima macchina) senza fare mai uso dei cookie. In barba ai provvedimenti in materia.

Quando si ha la necessità di evitare qualunque genere di tracciamento, il consiglio è quello di ricorrere a Tor Browser: vedere Navigazione anonima, ecco come fare e Navigare anonimi senza che neppure il provider possa monitorare i siti visitati.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15334.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_phishing-login-ai-v0.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/google-chrome-vulnerabilita-mojo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482172.jpg)