La sicurezza delle reti domestiche e professionali è cambiata radicalmente negli ultimi anni. Quello che fino a poco tempo fa era un ambito considerato tutto sommato semplice — un router, qualche PC, alcuni dispositivi IoT, smartphone e tablet — è diventato un terreno fertile per malware opportunisti e gruppi criminali che utilizzano la connettività altrui come piattaforma per attività di scansione e attacco. Capita sempre più spesso che indirizzi IP pubblici assegnati a singoli utenti, professionisti e piccoli uffici siano utilizzati per svolgere attività come ricognizione automatizzata di servizi esposti, tentativi di brute-force su SSH e RDP, scansioni mirate alla ricerca di vulnerabilità note, probing di database non protetti o addirittura come nodi all’interno di botnet orientate a campagne DDoS e attacchi su larga scala.

Un ecosistema sempre più ostile: la trasformazione delle reti domestiche

Il fenomeno dei proxy residenziali è esploso: software installato volontariamente in cambio di qualche euro, estensioni del browser che nascondono funzionalità indesiderate, applicazioni che incorporano moduli di “network sharing”. La linea tra consenso informato e abuso si sta assottigliando.

Parallelamente, l’infezione di router, NAS economici, videocamere IP e dispositivi IoT continua a seguire la sua stagionalità, con compromissioni che possono rimanere attive per mesi senza lasciare tracce evidenti.

Dal punto di vista dell’utente finale tutto funziona: la connessione è stabile, i servizi streaming non hanno buffering, il WiFi sembra normale. Nel frattempo, però, l’IP pubblico è utilizzato per partecipare a campagne di scanning, brute forcing o ricognizione su larga scala.

L’utente, insomma, non è il vero bersaglio bensì il vettore di un attacco di più vaste proporzioni.

GreyNoise IP Check: visibilità immediata su ciò che accade “dall’altra parte” del router

Stante la situazione attuale, i ricercatori di GreyNoise hanno voluto democratizzare la diagnostica sugli indirizzi IP pubblici utilizzati da utenti residenziali e professionisti.

GreyNoise è un’azienda specializzata in cybersecurity che si occupa di raccogliere, analizzare e fornire risposte sulle minacce informatiche in tempo reale, distinguendo il traffico di rete benigno da quello potenzialmente dannoso. L’azienda utilizza una rete globale di sensori passivi per monitorare continuamente il “rumore di fondo”, ovvero le scansioni, attività di probing e tentativi di attacco che avvengono su larga scala.

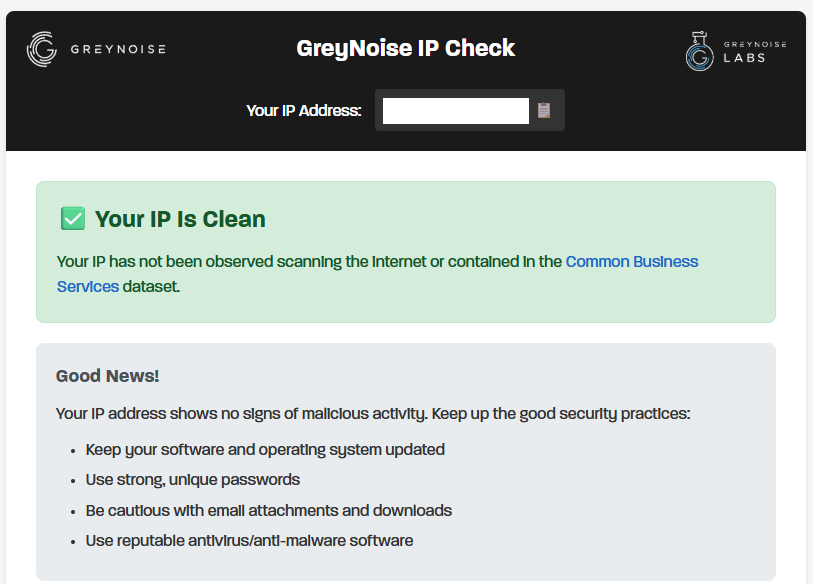

Basta visitare la pagina GreyNoise IP Check da un qualunque dispositivo collegato alla rete locale: in pochi secondi viene analizzato l’IP pubblico e confrontato con il vasto archivio dell’azienda.

I possibili risultati

- IP pulito (Clean). L’indirizzo IP non è mai stato visto effettuare scansioni e non fa parte di infrastrutture note. Il risultato più comune per le connessioni che non presentano problemi.

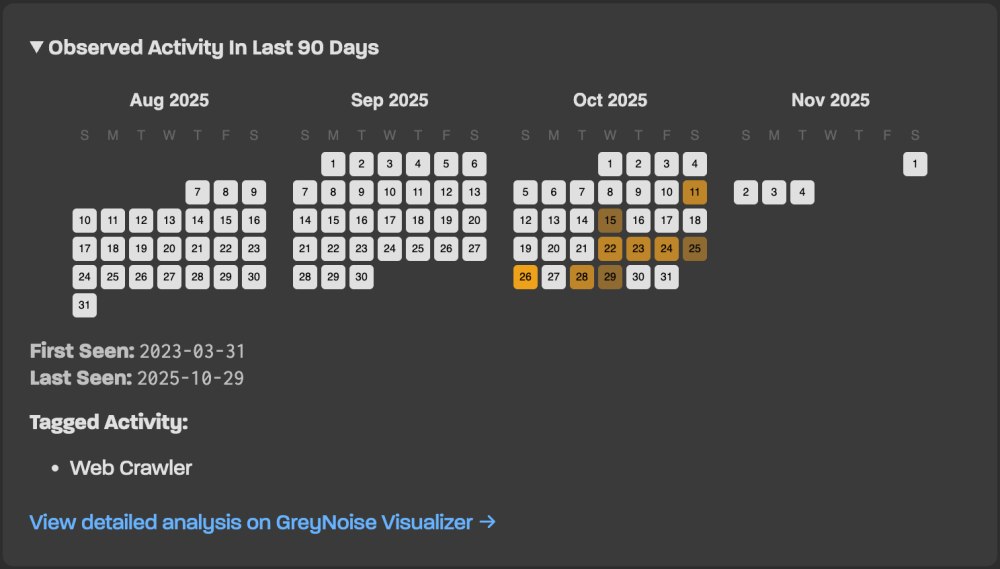

- IP sospetto o malevolo (Suspicious / Malicious). Il messaggio indica che l’IP ha generato traffico tipico di dispositivi compromessi: probing su porte note, tentativi di enumerazione dei servizi, attività tipiche di botnet o malware. Il report mostra le date di prima/ultima osservazione, tipologie di scansione rilevate, tag comportamentali e indicazioni per svolgere ulteriori indagini.

- Common Business Services. Se la connessione passa da una VPN, da un network aziendale o da una piattaforma cloud, GreyNoise la riconosce e la segnala in modo corretto, evitando falsi positivi.

La pagina dei risultati offre una cronologia dettagliata delle attività osservate nell’ultimo trimestre: tentativi su SSH, ricognizione HTTP, scansioni su database, pattern di attività coerenti con botnet note. Si tratta di uno strumento prezioso per capire se un’anomalia è episodica o persistente.

Integrazione nei flussi professionali: come usare l’API di GreyNoise

Per amministratori di sistema, team IT o sviluppatori, GreyNoise mette a disposizione un endpoint JSON senza autenticazione e senza limiti restrittivi. Si può ad esempio ricorrere al comando curl, presente anche in Windows, per ottenere un responso sull’indirizzo IP pubblico correntemente in uso:

curl -s https://check.labs.greynoise.io/

L’output include indicazioni sulla reputazione dell’IP, la sua classificazione (clean, malicious, business service), le informazioni geografiche e gli indicatori di rischio.

Le possibili applicazioni sono varie: soluzioni MDM (Mobile Device Management) che valutano la sicurezza della rete prima di consentire l’accesso a risorse aziendali; script VPN che forzano la connessione se la rete risulta “non affidabile”, onboarding automatico dei dispositivi in uffici, hotel, spazi di coworking; notebook aziendali che attivano firewall avanzati quando si collegano a reti WiFi sconosciute.

Quando sei dietro al NAT del provider: come leggere davvero il responso

L’utilizzo sempre più diffuso del Carrier-Grade NAT (CG-NAT) da parte degli operatori di telecomunicazioni complica la lettura dei risultati di strumenti come GreyNoise IP Check.

In questi scenari, infatti, molti utenti condividono lo stesso indirizzo IP pubblico e ciò significa che l’esito del controllo riflette il comportamento complessivo di tutti i clienti che passano attraverso lo stesso punto di uscita, non necessariamente quello della rete del singolo utente.

Se il responso di GreyNoise IP Check indicasse attività malevole o sospette, non è detto che provengano dai dispositivi connessi alla propria LAN. Ciò non elimina la necessità di verificare lo stato della rete, ma impone una lettura più prudente del dato.

Al contrario, un esito pulito è più facile da interpretare: segnala che nessuno degli utenti dietro quel NAT ha generato attività anomale osservabili.

Per ottenere analisi più accurate, soprattutto in contesti professionali, può essere utile richiedere un IP pubblico dedicato, così da eliminare l’ambiguità introdotta dal NAT condiviso e ottenere un riscontro realmente rappresentativo del comportamento della rete.

/https://www.ilsoftware.it/app/uploads/2025/12/controllo-sicurezza-indirizzo-ip-pubblico-rete-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/08/iliadbox.jpg)

/https://www.ilsoftware.it/app/uploads/2026/03/cancellazione-dati-personali-google-search.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/freedom-gov-sblocca-contenuti-inaccessibili-europa.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/fine-anonimato-nickname.jpg)