Se vi dicessimo che è possibile rubare password su macOS e iOS facendo sì che sia lo stesso browser Web a rivelarle, probabilmente non ci credereste. Eppure, un gruppo di esperti del Georgia Institute of Technology, uno dei più importanti centri di ricerca tecnologica degli USA, ha appena fatto esplodere la bomba: l’attacco battezzato iLeakage mettere a rischio le credenziali di accesso e i dati personali di un’ampia fetta di utenti possessori di sistemi Mac, iPhone, iPad.

I ricercatori spiegano che, facendo leva su un attacco di tipo side channel, è possibile indurre il browser Safari a rivelare dati che andrebbero invece custoditi con la massima diligenza, ad esempio username e password. Il problema di sicurezza è particolarmente grave poiché interessa l’intera gamma di dispositivi Apple, compresi quelli dotati di SoC Apple Silicon (sigla M).

Gli esperti del Georgia Institute of Technology precisano infatti che la falla in questione riguarda tutti gli iPhone e iPad recenti, nonché i laptop e desktop Apple immessi sul mercato dal 2020 in avanti.

Come funziona l’attacco iLeakage che permette di rubare password e altri dati personali

Il codice caricato in ciascuna scheda del browser Web deve essere isolato e non può accedere alle informazioni contenute nelle altre schede contemporaneamente aperte. L’attacco iLeakage sfrutta invece codice JavaScript e WebAssembly (WASM) per leggere il contenuto di un’altra pagina Web ed estrarre informazioni personali, password e dati delle carte di credito.

In questo video si vede come l’attacco iLeakage permetta di sottrarre le credenziali di accesso a Instagram. Non appena l’utente le inserisce in un’altra scheda o lascia che un password manager come LastPass compili il modulo di login, l’aggressore riceve le credenziali in chiaro.

La stessa cosa avviene con Gmail: in questo caso, l’attaccante può ad esempio decidere di rubare l’elenco delle email o i testi dei messaggi. Ancora, questo video mostra com’è possibile impossessarsi della cronologia YouTube di un altro utente.

Un clic su una pagina malevola ed ecco che le informazioni personali possono essere violate

L’attacco parte da un sito Web malevolo: cliccando su un qualunque elemento visualizzato nella pagina, i servizi dei quali si vogliono rubare le password o altri dati (come Instagram, Gmail, YouTube,…) si aprono in una nuova scheda. Poiché Safari effettua il rendering delle due schede (quella del sito che lancia l’aggressione iLeakAge e quella del servizio da violare) utilizzando lo stesso processo, l’utente malintenzionato può sfruttare una falla a livello di esecuzione speculativa per recuperare le altrui informazioni personali.

Molte vulnerabilità side channel, comprese quelle sfruttate per iLeakage, hanno a che fare con la microarchitettura della CPU. Ogni volta che codice malevolo e bersaglio dell’attacco sono caricati sulla stessa CPU, essi condividono le risorse interne del processore come core, cache e buffer. Questa condivisione porta a ingenerare situazioni conflittuali misurabili all’atto pratico con attività che possono portare all’estrazione di “segreti”, anche quando le informazioni risultassero isolate a livello di processo o di hypervisor.

A complicare le cose, il fatto che iLeakage non è riconoscibile: l’aggressione avviene direttamente all’interno di Safari e di tutti i browser basati sul suo stesso motore di rendering, non lasciando tracce nei file di registro.

In cosa differisce iLeakage dall’attacco Spectre

Chi segue le continue evoluzioni in ambito informatico, sa benissimo che il mese di gennaio 2018 è una data spartiacque: fu allora che attacchi come Meltdown e Spectre squassarono il mondo delle CPU dando il via a una serie di studi successivi.

Spectre e iLeakage sono entrambi attacchi che fanno leva sulle lacune dell’esecuzione speculativa dei microprocessori per accedere a informazioni sensibili. Quando un processore prevede il risultato di una decisione (come un ramo condizionale in un programma) in modo errato, le istruzioni sono comunque eseguite per poi essere successivamente scartate in caso di previsione errata. Il caricamento di queste informazioni influisce sullo stato del processore e della cache.

Un’aggressione come Spectre consente a un attaccante di costringere il processore a eseguire istruzioni speculative che potrebbero avere accesso a informazioni sensibili, come dati nella cache o nella memoria. Anche se le istruzioni speculative sono scartate quando si scopre l’errore nella previsione, l’attaccante può riuscire a estrarre informazioni riservate facendo perno su un canale secondario (side channel).

iLeakage è un attacco che prende di mira il browser Safari su dispositivi Apple come Mac, iPad e iPhone. Sfrutta le debolezze nella separazione delle operazioni speculative e nella gestione della cache dei dispositivi Apple. Gli attaccanti inducono Safari a caricare il contenuto di una pagina Web in modo speculativo, consentendo l’accesso a dati che dovrebbero invece essere tenuti segreti.

Come difendere i dispositivi dall’attacco iLeakage

I ricercatori hanno informato Apple circa l’esistenza del problema di sicurezza alla base di iLeakage il 12 settembre 2022, ovvero più di un anno fa. La Mela ha implementato una correzione in Safari che, tuttavia, non risulta abilitata per impostazione predefinita. Inoltre, è attivabile solamente sui sistemi macOS ed è indicata ancora come una soluzione “instabile”.

Per attivarla su macOS Sonoma, è sufficiente copiare e incollare il comando seguente:

defaults write com.apple.Safari IncludeInternalDebugMenu 1

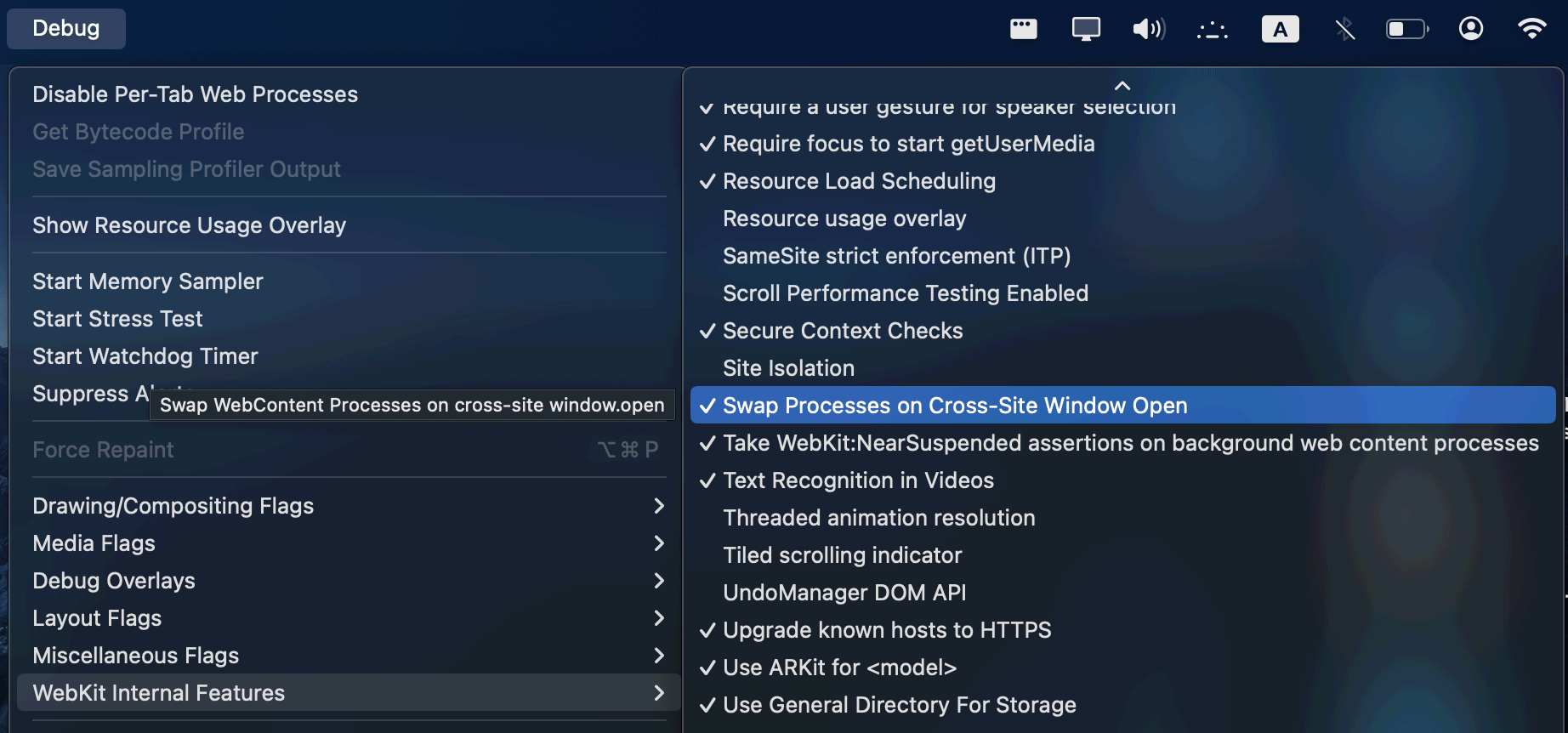

A questo punto è necessario accedere al menu Debug del browser Safari, selezionare la voce WebKit Internal Features quindi abilitare l’opzione Swap Processes on Cross-Site Window Open.

Agli utenti che usano una versione del sistema operativo precedente a Sonoma, è caldamente consigliato di aggiornare. Diversamente, per attivare la medesima funzione di protezione, si dovrebbe scaricare e installare il pacchetto Safari Technology Preview.

Su macOS, altri browser popolari come Chrome, Firefox ed Edge usano motori JavaScript diversi rispetto a quello adoperato da Safari: usando tali prodotti, gli utenti sono al momento al sicuro.

Gli utenti di iOS, invece, si trovano in una situazione differente: le versioni per iOS di Chrome, Firefox ed Edge non possono usare motori di rendering diversi. I browser pubblicati sull’App Store di Apple sono quindi, loro stessi, vulnerabili agli attacchi iLeakage.

/https://www.ilsoftware.it/app/uploads/2023/10/rubare-password-mac-ios-ileakage.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/apple-crittografia-quantistica.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_480663.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/asif-formato-disk-imaging-apple.jpg)