Secondo gli esperti del team Modern OS Security di Symantec, che si occupa di verificare eventuali problematiche di sicurezza sui dispositivi mobili, hanno scoperto una “leggerezza” in WhatsApp e in Telegram (sempre che alcune funzionalità siano state attivate) che permetterebbe ad app malevole di accedere ai dati altrui scambiati attraverso i due famosi network di messaggistica, modificarli e appropriarsene.

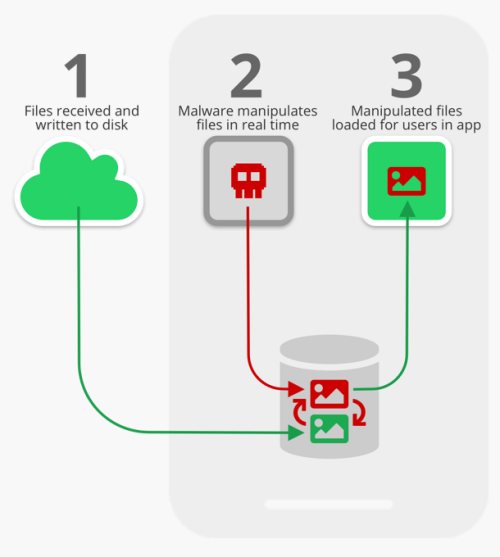

Il problema viene presentato come una “falla di sicurezza” ed è stato battezzato Media File Jacking. Esso sfrutta il lasso di tempo che intercorre tra il momento in cui il file multimediale viene ricevuto (ad esempio un’immagine o un video) nonché memorizzato e l’istante in cui viene caricato dall’app di messaggistica ed effettivamente mostrato all’utente.

Se la vulnerabilità dovesse essere sfruttata, gli aggressori potrebbero ad esempio alterare le informazioni mostrate in WhatsApp e Telegram, compresi documenti e note vocali.

Secondo Symantec il problema legato al Media File Jacking desta preoccupazione perché gli utenti si sentono normalmente protetti dall’utilizzo degli algoritmi di cifratura end-to-end.

Come abbiamo evidenziato anche nell’articolo WhatsApp: sempre più usato nel rapporto tra medici e pazienti. Quali i rischi?, quando si parla di sicurezza dei dati e riservatezza delle informazioni personali e sensibili, viene spesso trascurato l’aspetto legato alla memorizzazione e alla gestione delle stesse informazioni sul dispositivo locale.

Come funziona l’attacco che sfrutta la vulnerabilità Media File Jacking

Gli esperti di Symantec premettono che le app Android hanno titolo per memorizzare i loro dati in due locazioni di memoria: sullo storage interno e su quello esterno.

Tutti i file salvati nello storage interno sono accessibili solo dall’app che li ha creati mentre quelli conservati all’esterno sono leggibili/scrivibili da qualunque applicazione. In questo secondo caso, quindi, anche altre app Android in esecuzione sul dispositivo mobile possono “mettere le mani” sui dati prodotti da altre applicazioni.

Va detto che “storage esterno” non significa necessariamente “scheda SD”: molte applicazioni, tra le quali WhatsApp, sono solite memorizzare i dati in una sottocartella del percorso /storage/emulated/0/ (WhatsApp, ad esempio, usa la directory /storage/emulated/0/WhatsApp/Media/).

Si noti la presenza del termine emulated che suggerisce “l’emulazione” di un supporto di memoria esterno.

Telegram si comporta allo stesso modo allorquando l’utente avesse abilitato l’opzione Salva nella galleria nelle impostazioni dell’app di messaggistica (menu principale, Impostazioni, Impostazioni chat, scorrere fino a trovare l'”interruttore” Salva nella galleria“; in questo caso i file multimediali saranno memorizzati nella cartella /storage/emulated/0/Telegram/); diversamente il problema non sussiste.

Il 50% delle app Android oggi esistenti utilizza il permesso WRITE_EXTERNAL_STORAGE: ciò significa che un’applicazione Android su due può leggere e modificare i dati di qualunque altra applicazione installata, sempre che essa memorizzi i suoi file nella cartella emulated o comunque in una memoria esterna.

Un’app malevola, ugualmente presente sul device Android, può quindi impossessarsi dei file multimediali e dei documenti altrui oppure modificarli in tempo reale, facendo sì che il destinatario del messaggio veda qualcosa di ben diverso rispetto a ciò che il mittente aveva trasmesso.

Addirittura, un malintenzionato potrebbe modificare istantaneamente il contenuto di un documento modificando, per esempio, le coordinate bancarie ivi presenti.

La risoluzione del problema spetta ovviamente agli sviluppatori delle app mentre gli utenti dovrebbero sempre riflettere sul contenuto dei file multimediali e dei documenti condivisi mediante le varie app di messaggistica focalizzandosi sull’opportunità di usare questi mezzi di comunicazione.

Come spiega Symantec, gli sviluppatori potrebbero inserire un metodo di verifica degli hash dei file (in modo tale da verificare che i file mostrati agli utenti siano gli stessi effettivamente trasmessi dal mittente), prevedere la conservazione dei dati nella memoria interna del dispositivo Android e soprattutto crittografare non soltanto le informazioni in transito ma anche quelle memorizzate in locale. Certo, altre app non potrebbero più accedervi (si pensi ad applicazioni che effettuano il backup di foto e video come Google Foto…) ma l’utente ne guadagnerebbe enormemente in termini di sicurezza e privacy.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19595.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/durata-batteria-smartphone-chi-vince.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482486.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/photon-matrix-laser-zanzare.jpg)