Kaspersky ha pubblicato alcuni interessanti dettagli su quella che è stata battezzata Operation ShadowHammer, un’aggressione che avrebbe preso di mira la supply chain di ASUS.

Secondo la società russa, nel periodo compreso tra giugno e novembre 2018, un gruppo di criminali informatici sarebbe riuscito ad alterare il funzionamento di Live Update, un’utilità preinstallata sui computer ASUS che si occupa di scaricare e installare automaticamente aggiornamenti per BIOS, UEFI, driver e applicazioni di sistema.

Gli aggressori sarebbero riusciti a fare in modo che Live Update caricasse sui sistemi di alcuni utenti componenti software contenenti trojan, in grado di permettere l’accesso da remoto, monitorare le attività svolte e sottrarre dati personali.

Stando ai dati della telemetria Kaspersky, i tecnici dell’azienda sospettano che l’attacco abbia potuto interessare milioni di utenti (secondo le stime, il 6,5% circa italiani) anche se sono pochissimi (circa 600) i sistemi effettivamente aggrediti.

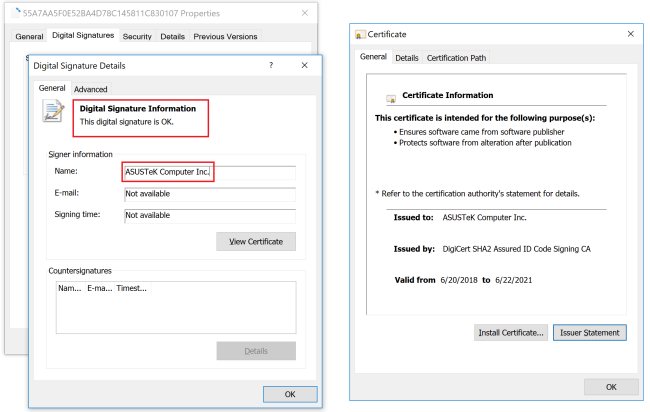

Per cercare di passare inosservati ai controlli antimalware, i criminali informatici hanno usato un certificato digitale ASUS perfettamente valido per firmare il software malevolo.

Secondo gli esperti di Kaspersky, quello sferrato è un attacco di tipo APT “in grande stile”. Esso sarebbe stato progettato per prendere di mira utenti specifici, tant’è vero che nel malware è contenuta una lista di indirizzi MAC da bersagliare.

Kaspersky ha preparato un tool, scaricabile cliccando qui, che permette di verificare se il MAC address associato alla scheda di rete utilizzata sul proprio sistema ASUS sia presente nell’elenco.

Le indagini su ShadowHammer proseguono e i risultati saranno resi pubblici durante l’evento Kaspersky Security Analyst Summit (SAS), in aprile.

Nel frattempo ASUS ha confermato di aver già risolto il problema con il rilascio di un aggiornamento del software Live Update (versione 3.6.8).

L’azienda ha spiegato di aver aggiunto ulteriori meccanismi di verifica e implementato un meccanismo crittografico end-to-end avanzato.

ASUS ha rivelato che l’attacco è stato sferrato nei confronti dei server che gestiscono il funzionamento di Live Update con il preciso obiettivo di aggredire un ristretto gruppo di utenti preventivamente individuato. Il personale del supporto tecnico ASUS ha provveduto a contattare i singoli clienti fornendo tutta l’assistenza del caso per la rimozione della minaccia.

Contestualmente l’azienda ha aggiornato e rafforzato le misure di difesa lato server così da prevenire qualunque futuro attacco.

ASUS ha anche rilasciato uno strumento software che permette di effettuare una scansione del sistema alla ricerca della minaccia venuta a galla in questi giorni.

Diverse aziende specializzate nel settore della sicurezza informatica ci hanno inviato i loro commenti.

Avira, per esempio, osserva che i criminali informatici hanno sfruttato i punti deboli della supply chain ASUS e del sistema di certificazione digitale per mettere in atto quello che potrebbe essere definito come un attacco di spear-hacking. Sfruttare un programma molto conosciuto per veicolare un trojan è una strategia molto efficace perché software come ASUS Live Update vengono generalmente considerati affidabili.

“Ciò fa capire quanto sia importante per i fornitori proteggere accuratamente server e processi“, aggiunge l’azienda. “Finora in Avira abbiamo rilevato più di 438 mila esecuzioni del programma di configurazione iniziale utilizzato dagli utenti Asus ma la buona notizia è che con l’attuale aggiornamento, il file PE contenente il codice malevolo è già stato individuato da Avira come TR/ShadowHammer.ME“.

Darktrace, dal canto suo, evidenzia come la campagna malware appena scoperta abbia i tratti distintivi di un’operazione ben pianificata, altamente mirata, posta in essere da chi ha un’importante disponibilità di risorse da investire e quasi impossibile da rilevare.

“Chiunque volesse muovere un attacco di questo tipo avrebbe bisogno di un’enorme quantità di risorse per acquisire i certificati autentici di ASUS in modo da far breccia nella sua supply chain“, osserva Justin Fier, Director of Cyber Intelligence and Analytics di Darktrace. “Non è esagerato affermare che dietro a questa attività potrebbero celarsi Stati nazionali con un’ampia strategia di cyber attacco o organizzazioni internazionali” che operano nel campo della criminalità informatica.

L’aspetto ancora più allarmante è la natura altamente mirata dell’aggressione: i cybercriminali hanno preso di mira solo 600 macchine in tutto il mondo. “È solo questione di tempo: presto scopriremo che questi obiettivi, le macchine o le persone, hanno un filo unico che le collega tra loro“, prosegue Fier.

Rubare certificati autentici e utilizzarli per firmare un codice maligno dimostra ancora una volta come sia diventata sempre più pressante la necessità di adottare tecnologie IA sofisticate, in grado di identificare anche le più piccole anomalie che possono essere la spia di una minaccia. Comportamenti come quelli utilizzati per aggredire una manciata di clienti ASUS appaiono così simili a quelli legittimi che solo l’intelligenza artificiale potrebbe comprendere la differenza tra un’operazione del tutto normale e una potenzialmente dannosa.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18966.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/hacker-generico-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/Phishing-illustrazione.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-1.jpg)

/https://www.ilsoftware.it/app/uploads/2023/10/android-14-bug-accesso-storage-pixel.jpg)