Gli utenti di Windows conoscono BitLocker, la soluzione Microsoft che permette di proteggere il contenuto delle unità esterne con la crittografia dei dati e cifrare il contenuto di interi dischi, compreso quello di sistema.

VeraCrypt è un’apprezzata soluzione opensource alternativa utile anche per proteggere le edizioni di Windows 10 Home che non supportano BitLocker (almeno non nella totalità delle sue caratteristiche).

Oltre a consentire la crittografia di qualunque unità, compresa quella in cui è installato ed è in esecuzione il sistema operativo, VeraCrypt consente di creare volumi cifrati (in locale o sul cloud).

In una bella analisi pubblicata oggi gli esperti di Elcomsoft hanno ribadito che violare le unità protette con VeraCrypt è davvero molto complicato perché il programma utilizza le opzioni crittografiche più solide oggi a disposizione.

Pensare ad attacchi brute force nel caso di VeraCrypt è cosa praticamente impossibile: anche una batteria di computer composta da un migliaio di sistemi, ad esempio sfruttando istanze Amazon EC1 con GPU di primo livello possono impiegare anni se non centinaia di anni per rompere una password forte utilizzata per proteggere un volume VeraCrypt.

L’estrazione e l’utilizzo delle chiavi On-the-fly encryption (OTFE) rimane uno dei pochi metodi utilizzabili per forzare l’accesso ai dati protetti con VeraCrypt.

ElcomSoft spiega che la procedura soffre comunque di numerose limitazioni: innanzi tutto l’aggressore deve avere disponibilità fisica del computer in cui è presente l’unità protetta con VeraCrypt. Solo in questo caso le chiavi crittografiche possono essere recuperate esaminando il contenuto della memoria RAM.

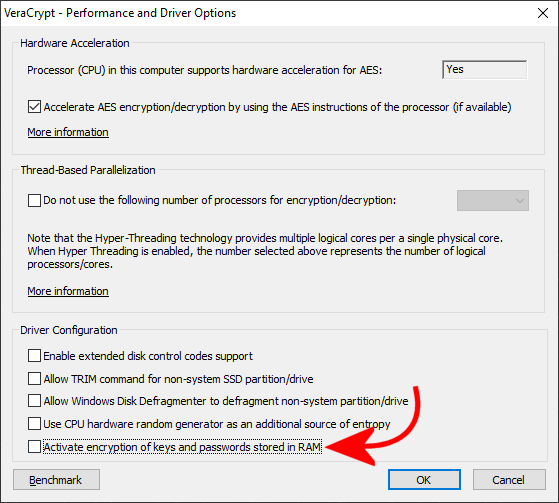

Il computer in questione, inoltre, non deve essere bloccato e con la sessione utente in corso di utilizzo è indispensabile servirsi dei diritti di amministratore, necessari per ottenere il dump della memoria RAM. Infine, l’utente non deve aver attivato l’opzione per crittografare il contenuto della memoria.

ElcomSoft spiega che lo sviluppatore di VeraCrypt ha compiuto un lavoro eccellente nelle ultime versioni del programma: se in precedenza l’estrazione delle chiavi con un attacco OTFE era cosa quasi immediata, oggi non lo è più. Specie se l’utente avesse appunto attivato la crittografia dei dati in RAM.

Lo sviluppatore di VeraCrypt, Mounir Idrassi, spiega che il meccanismo di crittografia del contenuto della RAM serve a due scopi: aggiungere una protezione contro gli attacchi cold boot e aggiungere uno strato di offuscamento per rendere molto più difficile il recupero delle chiavi master dai dump della memoria RAM sia in modalità live che offline.

Per attivare questa modalità di protezione aggiuntiva è sufficiente spuntare la casella Activate encryption of keys and passwords stored in RAM.

Per scaricare VeraCrypt nelle versioni per Windows e macOS è possibile fare riferimento a questa pagina.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23038.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)