Gli esperti di F-Secure hanno evidenziato un punto debole nei moderni sistemi di crittografia delle unità di memorizzazione spiegando che un aggressore in possesso di un sistema altrui (si pensi a notebook e convertibili) può risalire ai contenuti conservati in un hard disk o in un SSD cifrati.

Torna quindi in auge il cosiddetto attacco cold boot del quale avevamo parlato oltre dieci anni fa: Crittografia: pubblicati i segreti degli “attacchi a freddo”.

Per poter accedere ai dati altrui, memorizzati nell’unità cifrata, spiegano oggi i tecnici di F-Secure, è necessario che il dispositivo sia ancora alimentato, e non sia stato completamente spento dal legittimo proprietario. Un aggressore può quindi sferrare un attacco e portarlo a termine con successo in appena cinque minuti sui notebook che, ad esempio, fossero stati posti in uno stato di sospensione.

In Windows 10 il problema è esacerbato dal fatto che per impostazione predefinita lo spegnimento del PC non equivale a un arresto del sistema di tipo tradizionale: Spegnere Windows 10 non equivale a un riavvio del sistema: ecco perché.

Ovviamente lo stesso tipo di aggressione può essere condotta anche nei confronti di sistemi desktop che utilizzano unità crittografate ma è più probabile che sia un notebook ad essere rubato o andare smarrito.

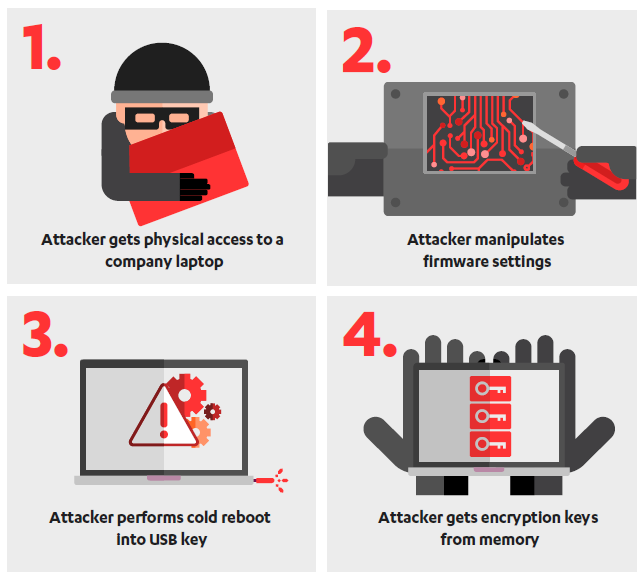

L’aggressore che ha a disposizione il notebook cifrato di un altro soggetto (non spento) lo riavvia modificandone il firmware, provvede quindi ad effettuare un cold reboot da unità USB quindi può estrarre le chiavi crittografiche dalla memoria.

F-Secure ha condiviso la sua ricerca con Intel, Microsoft e Apple: l’obiettivo è quello di aiutare l’industria a migliorare la sicurezza dei prodotti attuali e futuri. D’altra parte lo stesso GDPR prevede che le unità contenenti dati personali e informazioni riservate vengano sempre crittografate (e non soltanto i supporti di memorizzazione esterni).

Come difendersi dall’attacco cold boot

Anche in ottica GDPR il consiglio di continuare a usare ad esempio BitLocker per proteggere con la crittografia il contenuto dei propri PC e delle unità di memorizzazione è sempre più che valido: attenersi, a tal proposito, ai suggerimenti illustrati nell’articolo BitLocker, cos’è, come funziona e perché è da attivarsi in ottica GDPR.

Per proteggersi dagli attacchi di tipo cold boot come quello descritto dagli esperti di F-Secure è bene applicare alcuni semplici consigli:

1) Impostare BitLocker o qualunque altro software similare in maniera tale che richieda la password di decodifica all’avvio e al ripristino del sistema.

2) Fare in modo, anche leggendo quanto riportato nell’articolo Spegnere Windows 10 non equivale a un riavvio del sistema: ecco perché, che la macchina si spenga completamente quando lasciata inutilizzata. Dal momento che l’aggressione non ha efficacia sui sistemi posti in ibernazione, è possibile usare in alternativa tale modalità.

3) Assicurarsi di non lasciare mai incustoditi i propri dispositivi mobili, compresi notebook e convertibili.

In seguito allo studio di F-Secure, Microsoft ha ritenuto opportuno aggiornare la pagina ufficiale dedicata a BitLocker incentrata sulle misure adottabili nei confronti di varie tipologie di attacco.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17958.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/avast-antivirus-70-sconto.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/attacco-di-stato-notepad-plusplus.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/ragazza-tiene-in-mano-lo-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/09/strumenti-codice-vedere-telefono-sotto-controllo-android.jpg)