I tecnici di Zimperium, società specializzata nelle soluzioni per la sicurezza informatica, hanno a più riprese scoperto alcune gravi vulnerabilità nella libreria Stagefright, utilizzata in tutte le versioni di Android.

A fine luglio 2015 sono emerse delle falle di sicurezza che possono essere sfruttate da un malintenzionato per eseguire codice dannoso sull’altrui dispositivo mobile Android semplicemente inviando un MMS confezionato “ad arte”.

Nell’articolo Proteggere Android dall’attacco Stagefright abbiamo visto come difendersi dall’attacco a Stagefright, almeno nella prima versione.

Più di recente, Zimperium ha scoperto un’ulteriore coppia di vulnerabilità che, questa volta, hanno a che fare con la gestione dei file multimediali.

Un utente di Android che si trovasse a visualizzare semplicemente l’anteprima di file MP3 o MP4 malevoli, può rischiare l’esecuzione di codice dannoso sul suo dispositivo mobile: Stagefright 2.0, nuove falle di sicurezza in Android.

Google ha già provveduto a risolvere, nel codice AOSP di Android, tutte le vulnerabilità individuate da Zimperium nella libreria Stagefright: Google risolve le vulnerabilità Stagefright in Android.

Il problema di fondo, tuttavia, è sempre il solito: se Google ha rilasciato gli update per la sua linea di dispositivi Nexus, non tutti gli altri produttori usano lo stesso approccio.

Di solito, infatti, i produttori di dispositivi Android aggiornano solo i prodotti di fascia alta correntemente supportati mentre non rilasciano alcun update per i device più vecchi o per quelli di fascia medio-bassa.

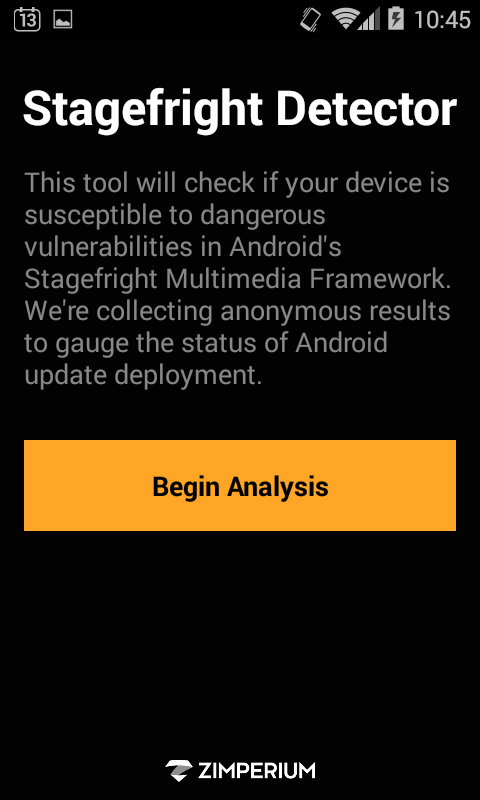

Per scoprire se il proprio dispositivo fosse vulnerabile, il consiglio è quello di scaricare ed installare l’app Stagefright Detector, sviluppata dagli stessi tecnici di Zimperium e pubblicata su Google Play.

Dopo aver avviato l’app Stagefright Detector, si dovrà semplicemente fare clic sul pulsante giallo Begin Analysis.

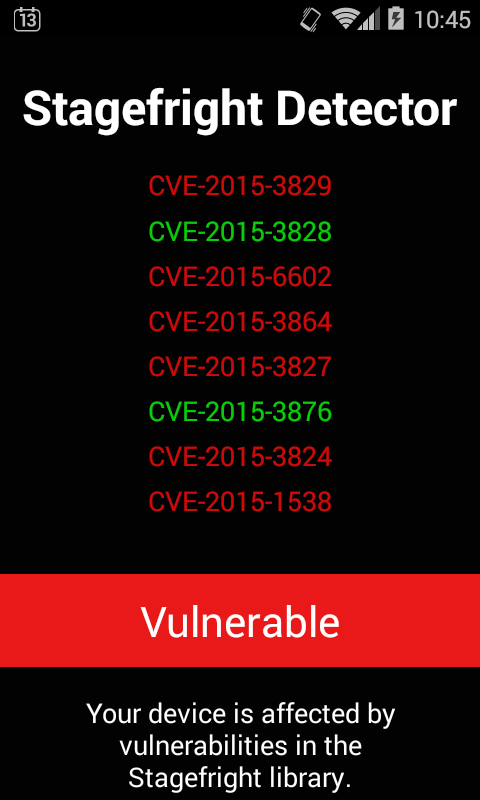

Dopo qualche secondo di attesa, compariranno una serie di riferimenti con il prefisso “CVE”. Si tratta degli identificativi di tutte le varie falle di sicurezza scoperte nella libreria Stagefright (effettuando una semplice ricerca in Rete, è possibile risalire ai dettagli tecnici di ciascuna di esse).

Le voci indicate in rosso si riferiscono alle vulnerabilità effettivamente presenti nella libreria Stagefright utilizzata sul dispositivo Android.

Le voci in verde, viceversa, segnalano l’assenza della corrispondente lacuna di sicurezza.

Difendersi da Stagefright sul proprio dispositivo Android

Una possibile ma efficacissima soluzione per difendersi dagli eventuali attacchi sferrati alla vulnerabilità di Stagefright legata alla scorretta gestione del contenuto degli MMS consiste, come abbiamo visto, nella disattivazione degli MMS (vedere Proteggere Android dall’attacco Stagefright).

Gli interventi illustrati nell’articolo, purtuttavia, non proteggono dalle ulteriori due vulnerabilità scoperta in Stagefright, da parte di Zimperium, all’inizio di ottobre 2015.

Come fare, quindi, per difendersi dagli attacchi a Stagefright nel caso in cui il proprio dispositivo Android fosse risultato vulnerabile (responso di Stagefright Detector)?

La soluzione più ovvia consiste nell’installazione degli aggiornamenti per Android rilasciati dal produttore del proprio dispositivo.

Nel caso in cui gli aggiornamenti non fossero distribuiti, è bene valutare l’installazione di una ROM personalizzata, costantemente adeguata dalla comunità degli sviluppatori (vedere Installare ROM Android e aggiornare all’ultima versione).

Le ultime versioni della ROM “custom” CyanogenMOD, per esempio, hanno già fatto proprie le patch di Google ed eseguendo l’app Stagefright Detector si rileverà l’assenza di problemi di sicurezza nella libreria Stagefright.

Chi avesse effettuato il rooting del dispositivo Android può copiare nel dispositivo, in una scheda microSD, i seguenti tre file compressi:

– STAGEFRIGHT.zip

– STAGEFRIGHT_MOD.zip

– StagefrightViewer.zip

Il primo file non è altro che questo, pubblicato sul forum XDA; il secondo è una versione modificata dello stesso file (vedere più avanti).

Il consiglio è innanzi tutto quello di estrarre il contenuto del terzo file compresso (StagefrightViewer.zip), copiarlo sul dispositivo Android ed installarlo.

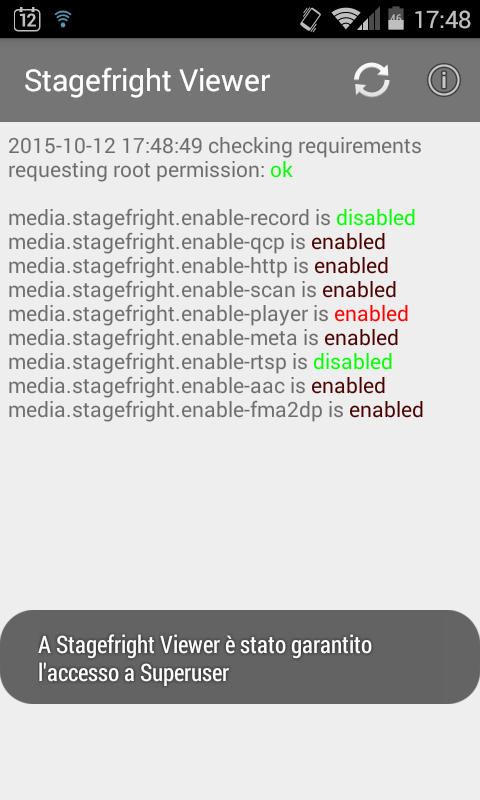

Stagefright Viewer, una volta avviato, non fa altro che verificare le eventuali impostazioni legate alla libreria Stagefright all’interno del file di configurazione /system/build.prop.

Per proteggersi dagli attacchi sferrati alle varie vulnerabilità Stagefright, è bene che tutti i parametri rilevati da Stagefright Viewer siano posti su disabled (colore verde):

A questo punto, si potrà spegnere il dispositivo quindi accedere all’interfaccia di custom recovery tenendo premuti più tasti contemporaneamente all’accensione (ad esempio Volume su+Tasto Home+Tasto accensione, ma la combinazione da utilizzare varia da device a device).

Il consiglio è quello di caricare entrambi i file STAGEFRIGHT.zip e STAGEFRIGHT_MOD.zip nella scheda microSD quindi spegnere il dispositivo e riavviarlo in modalità custom recovery. A questo punto, si potrà scegliere il comando che permette di installare il primo file compresso (STAGEFRIGHT.zip).

Così facendo, saranno automaticamente aggiunte alcune voci al file build.prop per disabilitare l’utilizzo della libreria Stagefright.

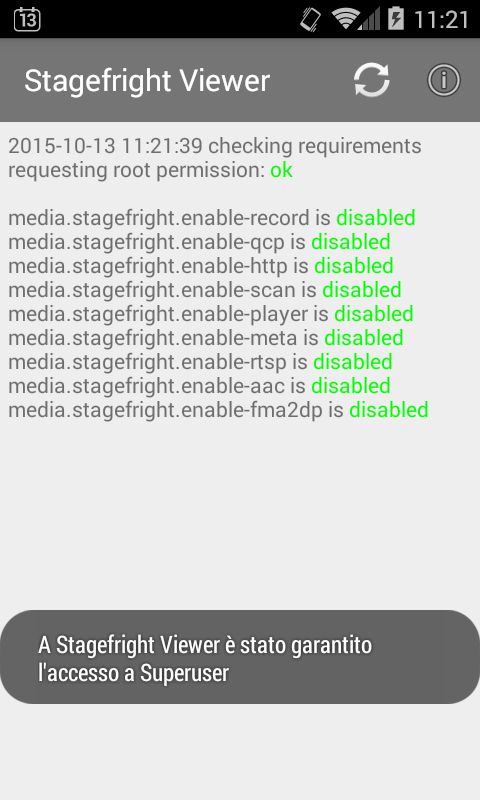

Riavviando il dispositivo Android ed eseguendo nuovamente l’app Stagefright Viewer, tutti i parametri dovranno riportare disabled in verde.

Se così non fosse, suggeriamo di riavviare di nuovo lo smartphone od il tablet in modalità custom recovery ed installare il secondo file compresso ( STAGEFRIGHT_MOD.zip).

A questo punto, avviando normalmente Android ed eseguendo l’app Stagefright Viewer, tutte le voci dovrebbero essere su disabled, così come in figura:

L’intervento così effettuato permetterà di scongiurare eventuali tentativi di aggressione focalizzati sulle vulnerabilità della libreria Stagefright.

Rieseguendo il tool di Zimperium (l’app Stagefright Detector), questo continuerà ad indicare il dispositivo Android in uso come vulnerabile ma ciò è assolutamente normale perché l’utilità controlla l’applicazione della patch a livello di sistema operativo e non l’utilizzo di misure alternative come la modifica del file build.prop).

Grazie a Sampei Nihira per la segnalazione.

/https://www.ilsoftware.it/app/uploads/2023/05/img_12865.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/aggiornamenti-software-sicurezza-android-5-anni.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/android-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2024/06/Progetto-senza-titolo-12.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/collegamento-telefono-windows-11-app-schermo-intero.jpg)