La tecnica del fingerprinting permette di identificare univocamente un singolo utente mentre si sposta da un sito web all’altro. Anche cancellando i cookie memorizzati sul suo sistema.

Nonostante le disposizioni contenute nel GDPR e a dispetto della cookie law, entrata in vigore in Italia nel 2015, i gestori di siti web più motivati sono comunque in grado di individuare lo stesso dispositivo che si collega a più riprese, in tempi diversi.

Ne abbiamo parlato abbondantemente negli articoli Fingerprinting, il browser fa lo spione e gli utenti vengono riconosciuti e Privacy e Internet: quanto siete identificabili e tracciabili online?.

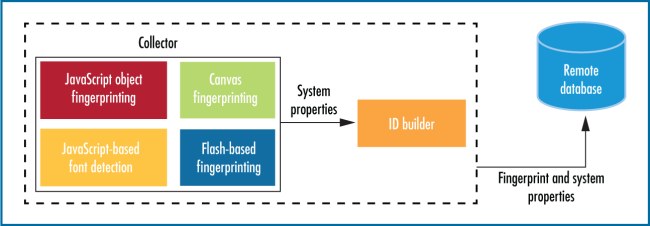

Combinando lo user agent trasmesso dal browser con una serie di parametri aggiuntivi acquisibili dopo aver stabilito una sessione con il server web remoto, la tecnica del fingerprinting consente di assegnare un identificativo univoco al sistema client usato dall’utente, indipendentemente dalla sua tipologia, fattore di forma e sistema operativo installato.

Uno studio del 2013 rivela che almeno l’1% dei primi 10.000 siti al mondo per traffico utilizzi il fingerpriting mentre servizi come Browserprint e Panopticlick 2.0 permettono di scoprire quanto si è riconoscibili univocamente online senza usare cookie.

Alcuni browser web hanno cominciato a implementare misure anti-fingerprinting ma una ricerca appena pubblicata dimostra come la pezza sia peggiore del buco.

I ricercatori hanno sviluppato in proprio un tool chiamato FP-Scanner che controlla le intestazioni HTTP, user agent, la piattaforma usata dai sistemi client, le fonti di carattere presenti, la risoluzione dello schermo e molteplici altri parametri concentrandosi, diversamente rispetto agli altri strumenti sino ad oggi in circolazione, sul controllo della veridicità delle informazioni trasmesse.

Digitando about:config nella barra degli indirizzi di Firefox, cercando il parametro privacy.resistFingerprinting e attivando il corrispondente attributo mediante l’impostazione a true, si abilita la protezione anti-fingerprinting del browser di Mozilla.

Peccato però che secondo i ricercatori queste misure siano di fatto inutili e addirittura contribuiscano a rendere gli utenti ancora più facilmente tracciabili online.

I ricercatori hanno messo alla prova non soltanto Firefox ma altre misure anti-fingerprinting come Canvas Defender, Canvas FP Block e lo stesso browser Brave giungendo all’identica conclusione.

Una buona soluzione consiste nel ricorrere, quando ritenuto necessario, all’utilizzo del browser Tor (Tor Browser, cos’è e come funziona la nuova versione del programma): la semplice navigazione anonima non fornisce alcuna protezione nei confronti delle pagine web che attuano il fingerprinting.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17624.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/emulazione-CPU-intel-x86-CSS-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/falla-zero-firefox-spidermonkey-wasm.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/edge-VPN-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/attivazione-modalita-lettura-chrome.jpg)