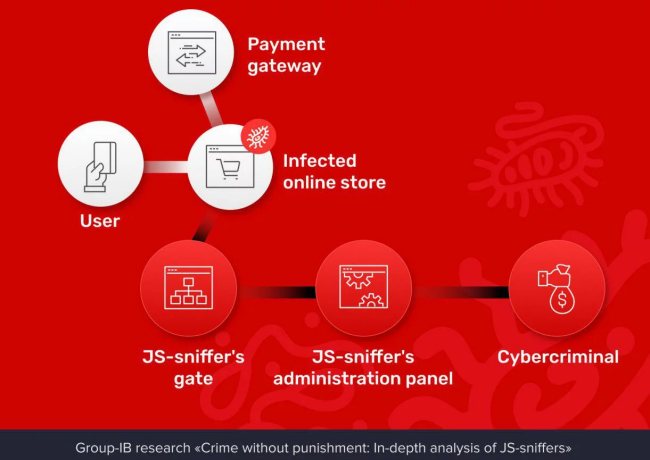

I tecnici di due società che si occupano di sicurezza informatica sono da mesi sulle tracce di un gruppo di criminali informatici che ha sviluppato e immesso in rete un set di JavaScript malevoli capaci di registrare le attività compiute dagli utenti su alcuni siti di ecommerce. In particolare, il codice JavaScript in questione, una volta caricato da parte del browser, svolge un’azione di keylogging registrando i tasti premuti dagli utenti e sottraendo il contenuto dei campi in cui vengono inseriti i dati delle carte di credito.

Già gli esperti di RiskIQ avevano pubblicato molte informazioni sugli attacchi posti in essere dal gruppo Magecart.

Adesso i russi di Group-IB, società che nei giorni scorsi aveva scoperto un malware per Android in grado di prendere di mira le app degli istituti di credito di mezzo mondo (Un malware per Android prende di mira le app di oltre 100 banche), spiegano in una dettagliata analisi di aver rilevato ben 38 famiglie di codici JavaScript che fanno uso di codice per la sottrazione dei dati delle carte di credito (la minaccia viene nel suo complesso battezzata JS-Sniffer).

Come testimonia l’immagine, alcuni codici JavaScript progettati per sottrarre dati degli utenti e numeri delle carte di credito sono comparsi in rete già nel 2016 (le prime “apparizioni” sono comunque databili 2014). Ultimamente le minacce si sarebbero fatte sempre più diffuse, complesse e sfuggenti.

I codici JavaScript dei moduli JS-Sniffer, venduti sul mercato nero a un prezzo compreso tra 250 e 5.000 dollari, vengono tipicamente inseriti dai criminali informatici nelle piattaforme di ecommerce sfruttandone vulnerabilità note oppure utilizzando tecniche di malvertising. In alcuni casi gli attacchi evidenziano la sottrazione delle credenziali amministrative per la gestione dei siti di ecommerce.

Ad essere prese di mira sono principalmente installazioni del CMS Magento non adeguatamente protette e aggiornate all’ultima versione ma i criminali informatici stanno guardando anche verso altri software.

L’attacco è veramente subdolo e pericoloso: l’analisi del codice sorgente del sito web infetto può non far emergere immediatamente il problema perché spesso gli autori dei vari JS-Sniffer usano offuscare il codice o attivano nomi a dominio che scimmiottano quelli di servizi molto sconosciuti.

La verifica delle estensioni installate sul proprio sito di ecommerce, l’aggiornamento puntuale del CMS, l’utilizzo di account utente protetti con password lunghe e complesse, la protezione a livello di file system delle cartelle contenenti script amministrativi, sono i migliori interventi che è possibile porre in campo per proteggersi dagli attacchi come quelli sferrati dal gruppo Magecart. Suggeriamo anche la lettura dell’articolo Reindirizzamenti verso siti indesiderati: quando e perché si verificano.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19022.jpg)

/https://www.ilsoftware.it/app/uploads/2026/03/proton-mail-email-davvero-anonime.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-che-guarda-computer-a-casa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/ragazza-studia-al-computer.jpg)

/https://www.ilsoftware.it/app/uploads/2026/03/bypass-autenticazione-JWT-Java-pac-4j.jpg)