/https://www.ilsoftware.it/app/uploads/2023/05/img_24152.jpg)

Non è mai consigliabile liberarsi troppo di frequente dei propri dispositivi elettronici: è bene scegliere sempre dispositivi nati per durare e che non debbano quindi essere sostituiti troppo spesso. Diversamente si contribuirà a far crescere il volume dei rifiuti RAEE che aumenta anno dopo anno.

La Commissione Europea si è attivata per far durare di più smartphone e tablet rendendoli facilmente riparabili.

C’è però un componente essenziale che fa funzionare le nostre reti cablate e wireless che purtroppo potrebbe cominciare a sentire il peso del tempo: si tratta del router.

In questo articolo vedremo se e quando è opportuno cambiare router focalizzando l’attenzione sugli aspetti più importanti. Non scenderemo nel dettaglio per ciascun tema: su IlSoftware.it sono pubblicati approfondimenti per ognuno dei “filoni” presentati.

Come capire quando è bene cambiare router

Controllare se il router è ancora supportato dal produttore. Ogni produttore di dispositivi elettronici offre un supporto limitato nel tempo. Ciascuno di questi prodotti, infatti, dispone di una parte software che deve essere costantemente aggiornata risolvendo eventuali problematiche di sicurezza scoperte nel tempo.

Usare un router che non è più supportato dal produttore è un errore perché espone l’utente e tutti i dispositivi collegati in rete locale a potenziali problemi.

È quindi bene accedere al pannello di amministrazione del router, verificarne il modello esatto, controllare la disponibilità di eventuali aggiornamenti del firmware e installarli ove disponibili.

Nel caso in cui non ci fossero aggiornamenti firmware da installare è bene controllare sul sito del produttore se il router è ancora supportato o meno.

Se il router non fosse più supportato dal produttore si può volgere lo sguardo verso progetti come DD-WRT e OpenWRT che permettono di installare un firmware recente (posto che il router sia indicato come compatibile) e ridare nuova vita a un dispositivo che diversamente non avrebbe più ricevuto alcun aggiornamento.

Anche nel caso dei firmware personalizzati come DD-WRT e OpenWRT è comunque bene verificare a quando risale l’ultimo aggiornamento e se il dispositivo continua a essere supportato.

Mancato supporto dei protocolli WPA2 e WPA3. I protocolli che consentono di proteggere le reti WiFi con una password e consentire l’accesso ai soli client autorizzati sono in continua evoluzione.

Dal 1997 ad oggi gli standard crittografici utilizzati per mettere in sicurezza le reti WiFi sono migliorati nel corso del tempo via via che venivano scoperte vulnerabilità.

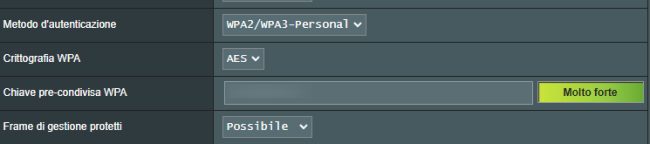

È quindi bene usare router che supportano almeno il protocollo WPA2 con cifratura AES in abbinamento con una password sufficientemente lunga e complessa.

In un recente articolo avevamo spiegato perché anche le reti WiFi basate su WPA2 e WPA3 possono essere insicure e cosa fare per difendersi: fondamentale applicare gli aggiornamenti del firmware rilasciati dai produttori (vedere il punto precedente) e impostare password solide a protezione della rete wireless.

Molti dispositivi WiFi non supportano il protocollo WPA3: per trarre pieno vantaggio dal nuovo standard di sicurezza si devono usare dispositivi compatibili. In alternativa, cosa che oggi si fa comunemente, è attivare sul router la modalità WPA2/WPA3 che permette di supportare sia i client legacy che i nuovi dispositivi compatibili WPA3.

Il router non supporta i nuovi standard e limita la connessione di rete. La Wi-Fi Alliance ha aggiornato nel 2018 i termini utilizzati per indicare le specifiche WiFi supportate da ciascun dispositivi: da allora, infatti, si parla sempre più spesso di WiFi 6, WiFi 5 e WiFi 4.

Accedendo al pannello di configurazione del router e controllando nella sezione Wireless o WiFi è possibile capire lo standard supportato dal dispositivo.

Se si trovano riferimenti a 802.11 b/g/n e non a 802.11 ac e 802.11 ax significa che il router è ormai molto vecchio.

Come abbiamo visto nell’articolo su bande di frequenza, canali e stream WiFi, le specifiche 802.11n corrispondono a WiFi 4, uno standard che per primo ha introdotto la possibilità di usare la doppia banda sui 2,4 e 5 GHz ma che in termini di prestazioni non può andare oltre i 150 Mbps in fase di trasferimento e non supporta neppure WPA2.

Abbiamo visto le velocità WiFi realisticamente ottenibili con i vari standard: è ovvio che i router WiFi 4 sono diventati ormai obsoleti e inadatti a sostenere il traffico generato dai dispositivi moderni, generalmente compatibili con standard wireless molto più recenti e aggiornati.

Parlando di connessioni cablate, l’assenza di una o più porte Gigabit Ethernet può essere un problema per chi ha stipulato un abbonamento in fibra FTTH (Fiber-to-the-Home). E può esserlo anche per coloro che usando cavi Ethernet Cat-6 sono interessati a trasferire dati alla massima velocità possibile in rete locale usando anche switch e dispositivi cablati a loro volta compatibili.

Dell’approccio Multigigabit Ethernet abbiamo parlato in un altro articolo.

Se la connessione in fibra ottica non va 1 Gbps o più il problema potrebbe essere proprio il router che si sta utilizzando, sprovvisto di porte GbE o 2,5 GbE (fino a 2,5 Gbps).

Impossibilità di disattivare UPnP lato WAN. Uno degli errori che hanno commesso tanti produttori è esporre le porte usate dal protocollo UPnP sulla WAN. Si tratta di un errore madornale che può minare alla base la sicurezza della rete locale permettendo a soggetti sconosciuti e non autorizzati l’apertura di ulteriori porte in ingresso (facendole puntare ai dispositivi connessi in rete locale, con tutto ciò che ne consegue…).

Il problema è sempre attualissimo come ha recentemente ricordato Akamai presentando la nuova ondata di attacchi UPnP Eternal Silence.

Ecco perché il protocollo UPnP dovrebbe essere la prima cosa che si disattiva su un router assicurandosi contemporaneamente che nulla sia esposto sulla WAN.

Per effettuare un controllo si può usare ShieldsUp! di Steve Gibson cliccando su Proceed quindi su GRC’s Instant UPnP Exposure Test.

Si può anche usare questo test della configurazione di UPnP: il messaggio All good! It looks like you are not listening on UPnP on WAN conferma che non sono stati rilevati problemi.

Shodan conosce le porte aperte sul router. Il fatto che sul router risultino aperte una o più porte può essere necessario in molteplici occasioni, anche semplicemente per attivare un server VPN e accedere a distanza, in modo sicuro, alla propria rete locale.

È invece un problema quando su router e IP pubblico sono aperte porte senza che l’utente sappia il perché e ne abbia un’effettiva esigenza.

Dopo aver controllato se e quali porte sono aperte sul router e quali regole di port forwarding sono attive è fondamentale capire perché tali porte di comunicazione sono state aperte. Molto spesso il problema deriva dall’attivazione di UPnP e dalla presenza di qualche software dotato di funzionalità server sui dispositivi connessi in rete locale.

Soprattutto se usate un IP statico (cosa molto comune in azienda), accedete a questa pagina per leggere il vostro indirizzo IP pubblico, annotatelo quindi digitate nella barra degli indirizzi del browser https://www.shodan.io/host/ seguito dall’IP recuperato in precedenza. Se il motore di ricerca Shodan restituisce una lista di porte aperte è bene attivarsi quanto prima ed evitare di esporre il minor numero di risorse possibile disattivando tutte le regole di port forwarding che non servono.

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)