/https://www.ilsoftware.it/app/uploads/2023/05/img_679-1.jpg)

Un virus è un programma molto simile a quelli che utilizziamo quotidianamente. La sua caratteristica principale è però quella, rispetto ad un qualsiasi altro programma, di essere progettato per causare danni al personal computer su cui viene eseguito, in particolare ai dati in esso memorizzati.

Se, da un lato, esistono virus innocui che si limitano a presentarsi con strani effetti grafici, gran parte dei virus, una volta insediatisi all’interno del sistema, è capace di eliminare file, rinominare a caso documenti ed immagini, sovrascrivere file importanti, inviare via posta elettronica – all’insaputa del proprietario del computer “vittima” – testi ed immagini, memorizzati sul proprio disco fisso, a colleghi, amici, conoscenti.

Certi virus, non appena avviati, si presentano in modo appariscente visualizzando messaggi sullo schermo o strani effetti grafici; la maggior parte, invece, “lavora” in modo subdolo, senza che l’utente se ne accorga.

Accanto ai virus “tradizionali” troviamo, poi, le cosiddette backdoor ossia particolari programmi “maligni” che, se eseguiti, rendono il personal computer preda facile da parte di attacchi dall’esterno, generalmente perpetrati via Internet mentre si è collegati. Di backdoor ne esistono moltissime: ciascuna è in grado di aprire una falla di sicurezza sul personal computer locale permettendo ad hacker remoti o più spesso semplicemente malintenzionati e “rompiscatole” di accedere indisturbati ai dati memorizzati sul disco fisso.

Tra le backdoor più famose ricordiamo BackOrifice, NetBus, Deep Throat. Ciascuna di esse è dotata di un software server e di un client. Il modulo server, non appena eseguito sul computer “vittima”, permette di renderlo soggetto ad attacchi dall’esterno. L’attacco viene solitamente sferrato utilizzando due strumenti: uno scanner e il relativo client della backdoor.

Ogni volta che ci si collega ad Internet viene solitamente assegnato un Indirizzo IP dinamico che varia ad ogni connessione (l’indirizzo IP è generalmente “statico” qualora si disponga di una connessione permanente alla Rete come, ad esempio, un collegamento ADSL). Tale indirizzo IP è formato da quattro gruppi di cifre che indicando, essenzialmente, il provider Internet con il quale ci si è collegati. Lo scanner viene utilizzato dai malintenzionati per effettuare una scansione su una serie di indirizzi IP collegati alla Rete. Per ogni indirizzo IP viene effettuata una richiesta di accesso basandosi sulle porte più comunemente usate dalle varie backdoor: se il personal computer associato ad un determinato indirizzo IP “risponde”, significa che su quella macchina è attualmente in esecuzione il server di una backdoor. A quel punto il malintenzionato si arma del client della backdoor, indica come indirizzo IP “vittima” quello trovato mediante l’uso dello scanner ed accede, senza autorizzazione alcuna, al computer remoto. Il malintenzionato può usare gli strumenti messi a disposizione dal client non solo per visualizzare, copiare, editare, cancellare file e documenti, ma anche per gettare nel panico l’utilizzatore del computer preso di mira: tali client offrono infatti features che permettono di oscurare lo schermo, impadronirsi della tastiera, invertire i tasti del mouse, riavviare la macchina e tanto altro ancora.

Va comunque evidenziato che, in primo luogo, si tratta di pratiche sono del tutto illegali e, trattandosi di una violazione di sistemi informatici, punibili secondo le vigenti leggi italiane, in secondo luogo, chi fa uso dei client delle varie backdoor non può essere considerato un vero hacker – appellativo sempre più utilizzato a sproposito -…

Anche chi non dispone di una preparazione approfondita in tema di reti, di sicurezza informatica, di sistemi operativi e di programmazione può oggi, in modo relativamente semplice, tentare di accedere ad un sistema collegato alla Rete Internet, proprio facendo uso dei client di backdoor. Non sono hacker questi…

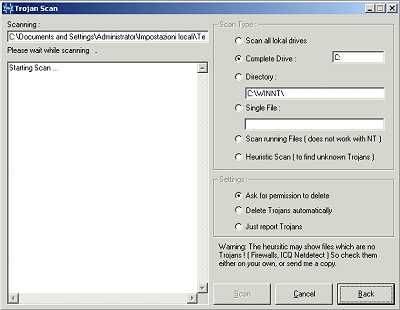

Per essere al sicuro da backdoor e trojan virus vi consigliamo TFak, un utilissimo programma (tra l’altro completamente gratuito) che permette di ricercare, sul proprio personal computer, la presenza di eventuali programmi “sospetti” o comunque di applicazioni in grado di comunicare a terzi dati personali memorizzati sui nostri dischi fissi (TFak è prelevabile gratuitamente da questa pagina).

Oltre a permettere la diagnosi e la rimozione dei trojan, TFak visualizza anche l’elenco completo delle porte aperte.

Leggero ed immediato da installare, TFak può essere addirittura “tradotto” in lingua italiana semplicemente scaricando questo file e collocandole il contenuto nella cartella d’installazione di TFak stesso.

Dopo aver installato TFak, è possibile avviare la ricerca di eventuali “ospiti indesiderati” cliccando sul menù Local quindi sulla voce Detect and remove trojans. A questo punto vi sarà sufficiente fare clic sul pulsante Scan per avviare la scansione.

Qualora TFak identifichi la presenza di un trojan, vi chiederà se procede alla sua rimozione.

Segnaliamo, nella stessa finestra, la presenza dell’opzione relativa alla scansione euristica (Heuristic scan): questa possibilità, qualora venga attivata, permette di andare alla ricerca di trojan non ancora ufficialmente riconosciuti, scoperti e catalogati. Così facendo è possibile mettere a nudo quelle applicazioni, potenzialmente pericolose, contenute all’interno del nostro sistema, che non sono state ancora ufficialmente rese note. Consigliamo di eseguire una scansione euristica solo dopo aver portato a termine una normale scansione.

I virus worm

Worm virus. Si tratta dei virus che hanno fatto della posta elettronica, grazie al suo utilizzo massiccio in tutto il mondo, il veicolo principe per l’infezione dei sistemi.

Come premessa, ci sembra bene ricordare che né i virus né le backdoor – a parte i programmi “maligni” che sfruttano vulnerabilità insite all’interno del sistema operativo (delle quali parleremo più avanti) -, non possono nuocere se non ne viene eseguito il codice virale.

L’attivazione del codice virale avviene, generalmente, con il classico “doppio clic”. Essendo virus e backdoor dei programmi, questi possono essere avviati come tutti gli altri ossia cliccando due volte sul loro eseguibile.

I virus worm stanno facendo di tutto per fare in modo di essere attivati anche senza il doppio clic da parte dell’utente: ciò può rendersi possibile sfruttando vulnerabilità del sistema operativo, del client di posta elettronica o del browser Internet, come analizzeremo tra poco.

“La scoperta dell’acqua calda” è quindi che, se il virus non viene eseguito, il proprio computer non può essere “contagiato”.

Chi sviluppa virus è ben conscio di questo: i virus worm, si presentano infatti, come allegati di un messaggio di posta elettronica. Chi ha progettato il virus si è poi calato nella mentalità dell’utente normale cercando di stabilire quali possano essere gli stratagemmi migliori affinché la propria “creatura maligna” abbia le maggiori probabibilità di essere avviata.

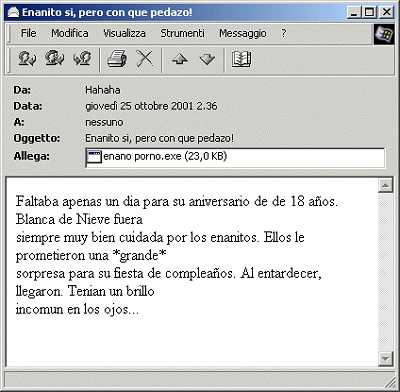

E’ facile intuire allora, perché gran parte dei virus worm che riceviamo via posta elettronica, sia associato a nomi invitanti quali Anna Kournikova, la celebre e bella tennista, I love you o Calendario_Ferilli_2002. Alcuni virus worm uniscono, nel corpo della e-mail, messaggi invitanti del tipo Ciao. Questo è il documento che stavi aspettando oppure invitano ad aprire l’allegato dichiarando che contiene materiale pornografico, stravagante o foto osé…

Uno dei consigli migliori è quindi sempre quello di non lasciarvi ingannare delle e-mail che vi arrivano e vi invitano ad aprire file allegati.

Ecco, ad esempio, come si presenta una variante del virus Hybris: il corpo del messaggio della e-mail invita l’utente all’apertura dell’allegato citandone il contenuto pornografico. In realtà l’esecuzione dell’allegato avvia il codice del virus! (Per maggiori informazioni su Hybris, potete far riferimento a questa pagina.

Certi virus che giungono via posta elettronica sono facilmente riconoscibili (le e-mail cui sono associati possono quindi essere facilmente cestinate ad una prima occhiata): in questi casi un allegato viene abbinato ad una e-mail senza soggetto e/o senza mittente. Talvolta il mittente è casuale oppure del tutto sconosciuto.

I virus worm, tuttavia, sono divenuti sempre più evoluti: il virus Sircam, ad esempio, che ha infettato migliaia e migliaia di personal computer anche in Italia, si presenta sotto forma di e-mail proveniente da persone conosciute. Questo accade perché, una volta “contagiato” un computer, Sircam si “autospedisce” ai contatti salvati nella rubrica di Outlook (che generalmente sono amici, parenti, colleghi o comunque conoscenti). Non fidatevi quindi neppure delle e-mail contenenti allegati che sembrano provenire da mittenti ben conosciuti.

Prima di aprire un allegato chiedetevi sempre se stavate realmente attendendo un file da quel mittente e controllate che nel corpo del messaggio si spieghi correttamente che cosa l’allegato contiene e perché è stato inviato.

Ad ogni modo, visto che gli errori e le distrazioni sono sempre in agguato, il modo migliore per evitare un’infezione è quella di dotarsi di un buon software antivirus che si dovrà aver cura di mantenere costantemente aggiornato.

Configurare correttamente la posta elettronica

La prima esecuzione di un virus worm avviene proprio, generalmente, dal client di posta elettronica (ad esempio: Outlook Express).

Per evitare il rischio di contagio è bene effettuare una serie di verifiche e regolare le impostazioni del client di posta affinché gli allegati ai vari messaggi non vengano automaticamente aperti.

Come vedremo più avanti, tutti i virus di tipo worm utilizzano tecniche di scripting per compiere le loro “nefandezze”. Le stesse tecniche vengono spesso abilmente utilizzate per sfruttare la capacità del sistema operativo Windows, di eseguire automaticamente gli script.

Uno script è una sequenza di istruzioni che di solito si usano per automatizzare una serie di operazioni a livello sistema operativo. Per chi fosse un veterano di MS DOS, l’utilizzo degli script porta in ambiente Windows ciò che in DOS si poteva fare ricorrendo all’uso dei file batch (.BAT) introducendo una serie di novità, strettamente legate alle componenti del sistema operativo stesso.

Il Windows Scripting Host è una sorta di “interprete” degli script che Microsoft ha integrato all’interno del sistema a partire da Windows 98. Windows Scripting Host (abbreviato WSH) permette di avviare, direttamente da Windows, file VBS (Visual Basic Script) e JS (J-Script) svolgendo due importanti funzioni: in primo luogo WSH interpreta le istruzioni contenute negli script e permette di gestire eventuali errori di programmazione; in secondo luogo, offre la possibilità, senza dover installare un vero e proprio linguaggio di programmazione, di interagire con tutti gli elementi che compongono Windows. Semplici istruzioni permettono, per esempio, di dialogare con applicazioni quali Word, Excel, Access, intervenire sul registro di sistema, collegare stampanti, creare connessioni di rete e così via: tutte le operazioni che di solito vengono compiute manualmente possono quindi essere automatizzate. Risulta quindi evidente quale sia la potenza degli script e come, inevitabilmente, questi possano essere utilizzati da qualche sconsiderato con lo scopo di far danni.

I virus worm allegati ai messaggi di posta elettronica molto spesso non sono altro che Visual Basic Script (VBS): non appena l’utente li esegue il virus viene attivato.

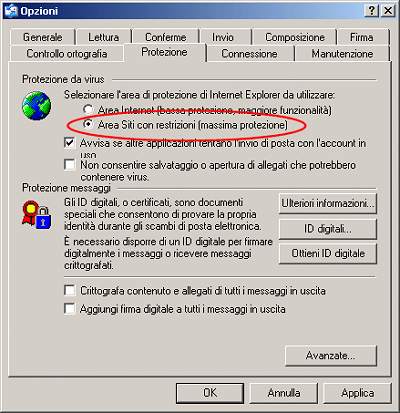

La prima verifica da effettuare è quindi quella di bloccare l’esecuzione degli script allegati alle e-mail. Per far questo, portatevi all’interno del menù Strumenti, Opzioni di Outlook Express, cliccate sulla scheda Protezione e controllate che l’area di protezione di Internet Explorer utilizzata sia Area siti con restrizioni (massima sicurezza).

A questo punto confermate le vostre scelte premente il pulsante OK, uscite da Outlook Express, aprite il Pannello di controllo di Windows, fate doppio clic sull’icona Opzioni Internet quindi sulla scheda Protezione. Controllate che ai siti con restrizioni sia associato un livello di protezione alto. Il livello di protezione alto fa sì che non vengano eseguiti né script né controlli ActiveX né applet Java. Utilizzando il pulsante Livello personalizzato potete controllare che l’esecuzione di tutti gli elementi potenzialmente pericolosi sia disattivata.

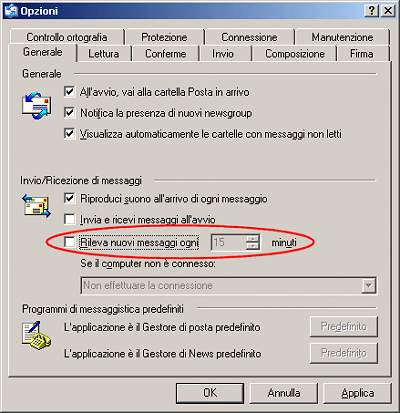

Un’altra buona idea è quella di disabilitare l’invio e la ricezione della posta elettronica in automatico trascorsi un certo numero di minuti. Nella malaugurata ipotesi che il proprio sistema fosse colpito da un virus worm che si spedisce “autonomamente” ai contatti presenti nella rubrica di Outlook, è possibile che vi accorgiate, nella cartella “posta in uscita” della presenza di e-mail, pronte per partire, che non avete mai scritto. Da chi sono state preparate? Dal virus parassita che molto probabilmente ha infettato il vostro sistema!

Per disattivare l’invio e la ricezione in automatico della posta elettronica, selezionate la voce Opzioni dal menù Strumenti quindi disabilitate la casella Rileva nuovi messaggi ogni xxx minuti.

Di recente è stato dimostrato, poi, che, in alcune versioni di Outlook Express particolarmente vulnerabili, il codice maligno, presente nei messaggi di posta elettronica può essere eseguito anche solo se l’e-mail viene semplicemente visualizzata in anteprima. La visualizzazione dei messaggi nella finestra di anteprima può essere quindi impedita semplicemente disattivando, dal menù Visualizza, Layout, l’opzione Visualizza finestra di anteprima. In questo modo viene mostrata solamente la lista delle e-mail ricevute: per aprirne una basterà poi fare doppio clic.

False estensioni e Windows Scripting Host

Non fatevi ingannare, poi, dall’estensione “apparente” del file allegato ad un messaggio di posta elettronica. Come si sa, i file di testo (quelli con estensione TXT) sono del tutto innocui poiché contengono testo puro a differenza di file (EXE, VBS e JS) che possono contenere codice ostile. Va detto che anche i file DOC (documenti Microsoft Word) possono in teoria contenere codice maligno: è possibile, infatti, sfruttare l’uso delle macro per causare danni al personal computer.

Chi sviluppa virus worm sfrutta questo fatto per ingannare l’utente: il virus denominato Love Letter, diffusosi a macchia d’olio, tempo fa, in tutto il mondo, consiste infatti di un file allegato dal nome LOVE-LETTER-FOR-YOU.TXT.vbs. Poiché di solito l’estensione dei file non viene visualizzata da Windows (in questo caso è appunto VBS) ciò che l’utente nota all’apertura del file “infetto” è un allegato denominato LOVE-LETTER-FOR-YOU.TXT. Pensando che si tratti semplicemente di un file di testo si è tentati di aprirlo senza pensieri.

Un errore gravissimo dunque: poiché la reale estensione del file è VBS, si tratta di uno script, script potenzialmente dannoso.

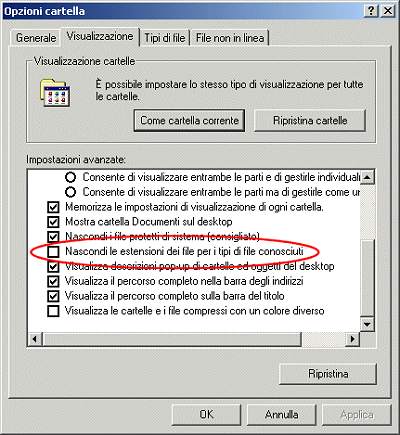

Per mettere a nudo la reale estensione degli allegati alla posta elettronica, vi suggeriamo, nel caso in cui utilizziate Windows 98, di portarvi su Risorse del computer , Visualizza , Opzioni cartella…, selezionare la scheda Visualizza quindi disattivare l’opzione Nascondi l’estensione per i tipi di file conosciuti.

Se fate uso di Windows ME, 2000 o XP, troverete l’opzione Nascondi l’estensione per i tipi di file conosciuti all’interno di Risorse del computer , Strumenti , Opzioni cartella facendo riferimento alla scheda Visualizzazione.

Se non si utilizza il Windows Scripting Host, quindi non si fa uso di script a livello locale, è possibile disattivarlo garantendo al proprio personal computer un ottimo livello di sicurezza.

Effettuando tale modifica, non sarà avviabile l’esecuzione di alcuno script, compresi, quindi, i virus che ne fanno ampio uso. Symantec ha messo a disposizione all’indirizzo un piccolo programma gratuito – denominato NoScript – in grado di disabilitare ed eventualmente riattivare l’uso del Windows Script Host.

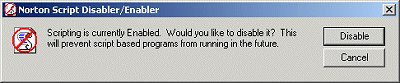

Scaricate NoScript da questa pagina quindi avviatelo facendo doppio clic sulla sua icona.

La piccola utilità verificherà se il Windows Scripting Host sia o meno attivo sul sistema in uso. Nel caso in cui questo sia attivo ne permette la temporanea disattivazione, effettuabile cliccando sul pulsante Disable.

Qualora, in futuro, si volesse riattivare il Windows Scripting Host è sufficiente eseguire nuovamente il programma NoScript e fare clic sul pulsante Enable. In questo modo, qualora si avesse la necessità di eseguire uno script in locale, il Windows Scripting Host sarà riattivabile con un semplice clic.

Maggiori informazioni sul programma NoScript potete trovarle sul sito Symantec, in particolare in questa pagina.

Nella seconda parte dell’articolo vedremo come risolvere i problemi di sicurezza (vulnerabilità) del sistema operativo, del client di posta elettronica e del browser Internet che vengono sempre più spesso sfruttate dai vari virus per contagiare il personal computer. Capiremo come diagnosticare la presenza di virus e come rimuoverli.

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)