La prevenzione è sempre migliore della cura. Una volta che un malware si è malauguratamente insediato sul sistema l’operazione di rimozione può essere piuttosto semplice oppure assai complicata. Ciò dipende dalla tipologia della minaccia e dalle tecniche che essa mette in campo per prevenire una sua individuazione e rimozione. Alcuni malware, dotati di funzionalità rootkit, possono talvolta riuscire ad operare sul sistema Windows dell’utente per molto tempo, passando inosservati ai moduli di scansione dei vari software antivirus. Certe minacce sono addirittura in grado, una volta insediatesi sul sistema, di disattivare alcune funzionalità di protezione tra le quali l’antivirus/antimalware ed il firewall.

Premesso che le operazioni da compiere per eliminare una minaccia variano da caso a caso, non è pensabile stilare una guida passo-passo per la rimozione dei malware che sia valida per tutte le situazioni. Nell’articolo che segue, tuttavia, ci proponiamo di illustrare alcune linee guida che possono essere agevolmente applicate per liberarsi di eventuali “ospiti sgraditi” che dovessero aver guadagnato accesso al proprio sistema.

Per qualunque dubbio o richiesta tecnica, suggeriamo di fare riferimento, ad esempio, al nostro forum.

, programma che si è guadagnato un’ottima fama come strumento per l’eliminazione dei componenti dannosi eventualmente presenti sul personal computer. Uno dei vantaggi principali derivanti dall’utilizzo di Malwarebytes’ Anti-Malware è certamente la velocità di scansione. Il prodotto viene distribuito in due versioni: la prima, freeware, completamente gratuita; la seconda a pagamento. Se la release freeware permette di riconoscere e rimuovere le minacce già presenti sul sistema, la versione a pagamento aggiunge la possibilità di fruire di un modulo residente in memoria in grado di bloccare le infezioni e di una funzionalità per la pianificazione dell’analisi dei dischi fissi e delle altre unità di memorizzazione.

Per rilevare e rimuovere eventuali infezioni già “annidatesi” sul sistema in uso, è sufficiente ricorrere alla versione freeware del programma, scaricabile da questa pagina.

Una volta completato il download del file mbam-setup-X.XX.exe, il software deve essere installato sul sistema. Le prime schermate della procedura di setup consentono di scegliere l’italiano come lingua per l’interfaccia utente e di accettare la licenza d’uso.

Accertandosi che la connessione Internet sia attiva e funzionante, si dovrà poi lasciare spuntate entrambe le caselle Aggiorna Malwarebytes’ Anti-Malware ed Avvia Malwarebytes’ Anti-Malware e cliccare sul pulsante Fine.

Il software provvederà automaticamente a scaricare e ad installare i più recenti aggiornamenti delle firme antivirus.

Dalla finestra principale di Malwarebytes’ Anti-Malware è bene optare per la Scansione completa del sistema e premere il pulsante Scansione per avviare l’operazione di analisi previa selezione delle unità disco da esaminare (la partizione ove è installato il sistema operativo deve essere sempre selezionata).

A scansione conclusa, cliccando su OK quindi su Mostra risultati (in basso a destra), il programma mostrerà l’elenco delle minacce eventualmente rilevate.

Cliccando su Rimuovi selezionati, Malwarebytes’ Anti-Malware provvederà alla rimozione delle minacce individuate sul sistema in uso visualizzando successivamente, sotto forma di file di testo, il registro delle operazioni compiute.

Suggeriamo di salvare questo “log” e conservarlo in una directory di propria scelta (ad esempio, c:\log-antimalware). Per impostazione predefinita, i file di log di Malwarebytes’ Anti-Malware vengono memorizzati nella sottocartella Logs del programma.

Per altre informazioni su Malwarebytes’ Anti-Malware è possibile fare riferimento a questo articolo.

Se Malwarebytes’ Anti-Malware dovesse chiudersi ogniqualvolta si tenti di installarlo, consigliamo di rinominare l’eseguibile del programma, ad esempio, in explorer.exe, mbam.com, iexplore.exe, userinit.exe o winlogon.exe. Stesso approccio può essere impiegato qualora Anti-Malware non si avviasse ad installazione completata. Il file da rinominare è il seguente: c:\programmi\Malwarebytes' Anti-Malware\mbam.exe.

SUPERAntispyware

Scansione con SUPERAntispyware. Un altro software molto utile in fase di pulizia del sistema è SUPERAntispyware. Disponibile anche in versione freeware (scaricabile direttamente cliccando qui) e dotato di una comoda interfaccia grafica, il programma può essere sfruttato come strumento aggiuntivo per diagnosticare la presenza di malware residui e procedere alla loro rimozione.

SUPERAntispyware necessita di essere installato sul sistema: dopo aver fatto clic sul file superantispyware.exe, è necessario cliccare su Next quindi su I agree, su Next per due volte quindi su Finished.

Al termine dell’operazione, dopo aver selezionato la lingua inglese (finestra select default language); è presente anche la traduzione italiana ma è piuttosto “maccheronica”: suggeriamo quindi di optare per l’inglese), è bene rispondere affermativamente al messaggio Would you like SUPERAntispyware to check for the latest rules and definition updates now? In questo modo il programma scaricherà tutti gli aggiornamenti dal sito web del produttore e provvederà ad applicarli.

Nel caso si avessero delle difficoltà nella fase di download degli aggiornamenti, sarà possibile prelevarli manualmente accedendo a questa pagina quindi cliccando su Download installer.

Dopo aver scaricato il file SASDEFINITIONS.EXE, facendovi doppio clic si potranno installare le definizioni antivirus più recenti.

A questo punto, per concludere l’installazione, si dovrà cliccare su Avanti; si può saltare l’inserimento di un indirizzo e-mail quindi si può scegliere se permettere al programma di controllare periodicamente la disponibilità di aggiornamenti.

Nella schermata seguente, è possibile stabilire se si desidera o meno inviare i resoconti delle analisi condotte da SUPERAntispyware sul proprio sistema ai laboratori della software house sviluppatrice.

Cliccando su Fine verrà mostrata la finestra Protect home page from being changed. Si tratta di una funzionalità che consente di fare in modo che la pagina principale impostata in Internet Explorer non venga mai modificata, ad esempio, da parte di un malware. Se non si fosse interessati a questa possibilità, è sufficiente cliccare su Do NOT protect, viceversa basta indicare la home page desiderata e premere Protect home page.

Comparirà quindi, finalmente, la schermata principale di SUPERAntispyware attraverso la quale è possibile accedere a tutte le funzionalità dell’applicazione.

Suggeriamo di cliccare su Preferences quindi selezionare la scheda Scanning control ed infine spuntare anche Ignore System Restore/Volume Information on ME/XP, Close browsers before scanning e Terminate memory threats before quarantining.

Cliccando su Close si tornerà al menù principale del programma. Da qui, selezionando Scan your computer… quindi Perform complete scan, verrà eseguita una scansione completa del sistema.

Al termine dell’operazione, SUPERAntispyware proporrà un resoconto delle attività espletate. Cliccando su OK, verrà mostrato l’elenco dei malware eventualmente rilevati. Con un clic su Next, inizierà la fase di rimozione delle minacce.

Per operare la rimozione di alcuni componenti dannosi, SUPERAntispyware potrebbe richiedere il riavvio del personal computer.

Suggeriamo di accedere nuovamente alla sezione Preferences, cliccare su Statistics/log, fare doppio clic sul report finale generato da SUPERAntispyware e salvarlo, come file di testo, insieme con quello di Malwarebytes’ Anti-Malware.

In alcune situazioni determinate da infezioni piuttosto gravi, potrebbe risultare impossibile installare od avviare SUPERAntispyware. Tali sintomi sono spia della presenza, sul sistema, di componenti malware che impediscono l’esecuzione di SUPERAntispyware così come, in genere, di altri programmi similari. Per tentare di risolvere il problema, si può provare il download di questa versione di SUPERAntispyware oppure si può salvare il file d’installazione con un altro nome (ad esempio 123SA.exe).

Se l’installazione di SUPERAntispyware va a buon fine ma appare impossibile avviare il programma, si possono mettere in campo i seguenti espedienti:

– avviare il software dal collegamento SUPERAntispyware Alternate Start presenti nel menù Start, Programmi, Programs

– rinominare il file c:programmiSUPERAntispywareSUPERAntispyware.exe in c:programmiSUPERAntispywareexplorer.exe e provare a lanciarlo facendo doppio clic su explorer.exe

– scaricare il programma RUNSAS e lanciare SUPERAntispyware facendo doppio clic su RUNSAS.EXE

– se tutti i metodi sopra presentati dovessero fallire, è possibile effettuare il download di questo file, memorizzarlo – per esempio – in una chiavetta USB ed eseguirlo da qui cliccando poi sul pulsante Check for updates.

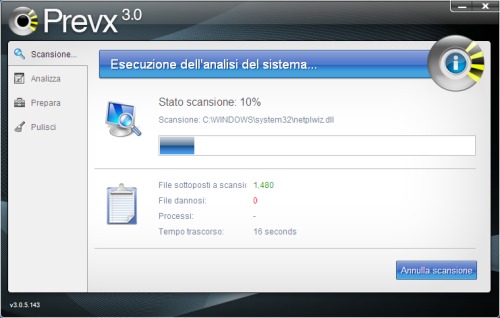

Prevx: analisi veloce ma allo stesso tempo approfondita

Scansione con Prevx. La versione gratuita del software Prevx si propone come uno strumento tanto efficace quanto immediato per la risoluzione delle problematiche collegate alle infezioni da malware. Il programma, che richiede una connessione Internet attiva e funzionante, è un programma “pronto all’uso” che si incarica di esaminare il sistema alla ricerca di eventuali componenti dannosi. Prevx mette da parte il tradizionale approccio per il riconoscimento dei malware basato sull’utilizzo delle firme virali e poggia sulle informazioni raccolte durante le scansioni di milioni di sistemi in tutto il mondo.

Dopo aver scaricato il programma da questa pagina, facendo doppio clic questo verrà immediatamente avviato. Dapprima, viene richiesto di confermare la piattaforma Windows sulla quale Prevx viene utilizzato e la lingua preferita.

Il passo successivo consiste nell’accettazione della licenza d’uso (“Ho letto e accetto i termini e le condizioni d’uso”); cliccando su Avanti, verrà subito avviata la scansione del contenuto del sistema.

Diversamente da altri software per la sicurezza Prevx va specificamente alla ricerca di tutti quei programmi che risultino attivi oppure che possono essere eseguiti sul sistema in uso. Limitando il suo raggio d’azione alle aree del sistema operativo maggiormente vulnerabili e più utilizzate dai malware per insediarsi sul sistema o per garantirsi l’esecuzione automatica ad ogni avvio di Windows, Prevx è in grado di scoprire la maggior parte delle infezioni in un lasso di tempo molto contenuto: la scansione del sistema dura infatti, generalmente, pochi istanti.

Nella versione freeware, completamente gratuita, Prevx non consente di rimuovere le infezioni ma solo di individuarle. Ad ogni modo, le informazioni restituite dal software antimalware si rivelano sempre particolarmente interessanti.

Nel caso in cui il sistema esaminato presenti una o più infezioni, Prevx ne mostra l’elenco completo. Cliccando su Strumenti quindi su Salva risultati scansione, si può richiedere a Prevx di produrre un file di registro in formato testuale (“log”). All’interno di esso (è possibile aprirlo con un qualsiasi editor di testo, come il Blocco Note di Windows o TextPad), vengono elencati tutti gli elementi software analizzati dal programma.

Accanto a ciascun file vengono riportate alcune indicazioni:

[B] Bad (Malware)

[BP] Bad program (Malware)

[G] Good (Benigno)

[GP] Good program (Benigno)

[U] Sconosciuto

[UP] Programma sconosciuto

Molto interessante il resoconto finale, riportato in calce al file di log. Grazie alle “dritte” ottenute utilizzando Prevx, è possibile sapere con esattezza quali malware sono ancora presenti sul sistema in uso. Per eliminarle manualmente si possono usare software come Combofix (ved. Più avanti) oppure The Avenger (da usare con estrema cautela; parliamone sul forum).

Si può poi decidere liberamente se lasciare installato Prevx (integra anche Prevx SafeOnline, funzionalità che controlla in tempo reale “la bontà” dei siti web sui quali si sta “navigando”), acquistando eventualmente anche una licenza d’uso, oppure se rimuoverlo.

Utilizzo di Combofix: ottima scansione, ottima analisi

Rimozione delle minacce e produzione di un file di log con Combofix. Altro software essenziale per la rimozione delle minacce più comuni è Combofix. Il suo utilizzo è molto semplice perché, una volta scaricato, va eseguito semplicemente facendo doppio clic sul file combofix.exe. Il programma provvede ad effettuare una scansione del sistema alla ricerca di un ampio gruppo di malware conosciuti tentando la disinfezione automatica.

Oltre ad essere in grado di rimuovere alcune tra le più diffuse minacce, Combofix – al termine del suo intervento – propone un interessante file di log che contiene, tra l’altro, informazioni circa eventuali componenti nocivi non rimossi dal programma.

Il log non è di facile comprensione per gli utenti inesperti ed è per questo che, per l’eliminazione di eventuali minacce residue, è bene appoggiarsi a chi conosce il funzionamento del programma.

Ad ogni modo, una scansione con Combofix riesce spesso ad eliminare molte delle più diffuse minacce in circolazione. Come primo passo, è necessario prelevare l’ultima versione del programma cliccando qui.

Prima di avviare Combofix, consigliamo di disattivare temporaneamente la funzionalità di scansione in tempo reale dell’antivirus installato sul proprio sistema. A questo punto, è possibile avviare Combofix facendo doppio clic sul suo eseguibile.

Se il file eseguibile di Combofix non apparisse scaricabile o non volesse avviarsi, è possibile che sul sistema sia presente un malware in grado di rilevare la presenza di questo strumento per la rimozione delle minacce. Al momento del download dell’applicazione, quindi, suggeriamo di salvarla su disco non con il nome predefinito – ovvero ComboFix.exe – ma con un’altra denominazione (ad esempio abc123.exe o qualcosa di simile).

Dopo alcuni secondi di attesa, comparirà la finestra principale del programma in caratteri DOS. Per avviare la scansione del sistema, è necessario premere il tasto 1 seguito da Invio.

Combofix creerà, innanzi tutto, un punto di ripristino (ved. più avanti la sezione dedicata alla funzionalità “Ripristino configurazione di sistema” di Windows), utile nel caso in cui dovessero presentarsi problemi dopo aver apportato gli interventi sul sistema.

Dopo aver creato un nuovo punto di ripristino, Combofix effettua il backup del registro di sistema appoggiandosi ad ERUNT (ved. questi articoli). Non è necessario che l’utility ERUNT sia presente sul sistema dato che Combofix la integra in sé.

Svolte le operazioni di tipo precauzionale, Combofix disconnetterà il personal computer dalla rete Internet. Nel caso in cui riceviate avvisi, da parte delle applicazioni installate, circa l’indisponibilità della connessione, tenete presente che è un comportamento del tutto normale. Il software modificherà anche le impostazioni dell’orologio di sistema che verranno comunque riportate allo stato iniziale al termine della procedura.

Anche la temporanea scomparsa delle icone dal desktop è da considerarsi assolutamente normale.

Durante la scansione, Combofix visualizzerà una serie di messaggi. I passi da completare (“stage”) sono più di una cinquantina: è indispensabile attendere pazientemente che il programma abbia terminato tutte le attività. Si ricordi anche di non cliccare sulla finestra di Combofix altrimenti il processo di scansione è possibile che si blocchi.

Qualora il firewall vi informasse circa la sostituzione di alcuni driver, si consenta l’operazione.

Al termine della procedura, Combofix avrà eliminato tutti gli eventuali malware, presenti sul sistema, di sua conoscenza.

Il resoconto proposto (memorizzato nella directory radice del disco C: con il nome ComboFix.txt) contiene una serie di informazioni utili per rimuovere ulteriori infezioni che Combofix non sia riuscito a sradicare.

Nel report è facile riconoscere i file collegati a componenti malware che il programma è riuscito a rimuovere oltre agli eventuali oggetti nascosti (rilevati appoggiandosi al software GMER) che, con buona probabilità, evidenziano la presenza di rootkit.

Il file di log riassume anche la configurazione di molte aree del sistema operativo generalmente attaccate dai malware. Se non si conosce il significato delle varie voci visualizzate è bene non lanciarsi in interventi “alla cieca” che avrebbero come risultato solo quello di causare problemi al funzionamento del sistema operativo.

Il log di Combofix, invece, offre un valido aiuto per confrontarsi con gli utenti più esperti (ad esempio, nei forum e nei gruppi di discussione).

Suggeriamo di salvare il log C:ComboFix.txt insieme con quello di Malwarebytes’ Anti-Malware in modo da averlo a portata di mano nel caso in cui un esperto dovesse richiederlo.

Aggiungiamo che Combofix è disinstallabile invocando il comando ComboFix /u.

Ad esclusivo beneficio dei più esperti, aggiungiamo che Combofix è in grado di eliminare file, informazioni dal registro di sistema, servizi e driver su richiesta dell’utente. La procedura è estremamente delicata ed è bene che venga posta in essere solamente dalle persone più smaliziate. Creando, nella stessa cartella in cui si è memorizzato l’eseguibile di Combofix, un file di testo dal nome CFScript.txt ed inserendovi gli elementi da rimuovere, Combofix provvederà ad eliminarli.

Se, esaminando il log di Combofix, ci si dovesse accorgere che il programma non ha cancellato file certamente collegati a malware, è sufficiente specificare espressamente nel file CFScript.txt il loro percorso ed il loro nome.

Un esempio:

File::

C:WINDOWSsystem32gehcscv.dll

C:WINDOWSsystem32mrsykxvd.dll

C:WINDOWSsystem32ufbbwgav.dll

C:WINDOWSsystem32

qRJAqPI.dll

C:WINDOWSsystem32mlvhkmwa.dll

C:WINDOWSsystem32vcschegb.ini

Registry::

[-HKEY_LOCAL_MACHINE~Browser Helper Objects{195B9C4D-7D07-46A7-9D51-14E535A20EA1}]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]

“50076d7b”=-

In questo caso, viene richiesta l’eliminazione di sei file nocivi (di cui cinque DLL), di un riferimento ad un BHO maligno e di un valore nocivo inserito da qualche malware nella chiave HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun, generalmente utilizzata anche da applicazioni benigne per avviarsi automaticamente.

Si noti la modalità con cui viene usato il carattere – (“meno”). Nel primo caso (BHO) viene richiesta la cancellazione di un’intera chiave del registro di Windows mentre nel secondo solamente del valore specificato (“50076d7b” è, in questo caso, il nome del valore).

Per fare in modo che Combofix provveda a cancellare gli elementi specificati, basta trascinare il file CFScript.txt sull’eseguibile del programma. dds.scr per avviarlo. Si aprirà un piccolo riquadro contenente una descrizione sommaria del tool: la scansione partirà immediatamente, senza alcun intervento da parte dell’utente. E’ bene “non toccare” la finestra di DDS altrimenti la scansione potrebbe interrompersi.

Al termine dell’analisi svolta da DDS, verranno aperti – con il Blocco Note – due differenti file di log (DDS.txt e Attach.txt).

Il primo file di testo contiene informazioni sulle versioni di Windows e di Internet Explorer in uso e sui processi in esecuzione. Segue quindi un resoconto (Pseudo HJT Report) che ricorda da vicino quello di HijackThis. A differenza di quest’ultimo, però, DDS evita di mostrare elementi noti per la loro “legittimità”. Si tenga presente, comunque, che gli oggetti mostrati nell’elenco possono comunque essere tutti benigni.

I prefissi uRun, mRun e dRun, ad esempio, vengono apposti ai file che sono automaticamente avviati ad ogni ingresso in Windows.

disponibile per la versione di Windows in uso e tutti gli aggiornamenti rilasciati da Microsoft. Allo scopo è possibile ricorrere a Windows Update o a software “stand alone” come MBSA.

Riveste un’importanza a dir poco cruciale anche l’aggiornamento di tutti i principali software in uso, a partire da quelli usati per “comunicare” in Rete. Vulnerabilità presenti nelle varie applicazioni sono spesso sfruttate, da parte degli aggressori, per indurre il download automatico e l’installazione di software maligni sul personal computer degli utenti. L’installazione delle versioni più aggiornate consente di mettersi al riparo da questi problemi.

E’ importantissimo verificare, ad esempio, di usare l’ultima versione di Java JRE (se presente sul sistema), di Adobe Reader, di Flash Player e di tutti gli altri plugin per il browser.

Secunia ha rilasciato un’applicazione gratuita (Personal Software Inspector) che consente di controllare lo stato di aggiornamento di tutti i programmi presenti sul personal computer. Tutti i dettagli in proposito sono pubblicati in questo articolo.

Mozilla ha invece recentemente reso compatibile con tutti i principali browser web il suo strumento “Plugin check” (ved. questa notizia): esso permette di controllare quale versioni dei vari plugin per il browser sono installati e se siano disponibili degli aggiornamenti.

Come ultimo passo, dopo aver verificato che tutte le infezioni siano state eliminate, suggeriamo di disfarsi dei punti di ripristino creati in precedenza. I software antivirus ed antimalware, potrebbero infatti continuare a segnalare la presenza di minacce all’interno delle cartelle che raccolgono i punti di ripristino generati automaticamente da Windows oppure manualmente.

In Windows XP è necessario fare clic sul pulsante Start, cliccare con il tasto destro del mouse su Risorse del computer, selezionare la voce Proprietà, la scheda Ripristino configurazione di sistema, spuntare la casella Disattiva Ripristino configurazione di sistema su tutte le unità e premere OK. Windows XP richiederà di confermare l’operazione dal momento che saranno rimossi tutti i punti di ripristino correntemente salvati.

Successivamente, si potrà riabilitare la creazione dei punti di ripristino togliendo il segno di spunta dalla casella Disattiva Ripristino configurazione di sistema su tutte le unità.

Per quanto riguarda Windows Vista e Windows 7, potete trovare tutta una serie di informazioni sul funzionamento della funzionalità per il ripristino del sistema facendo riferimento a questo articolo. Ad ogni modo, per cancellare tutti i punti di ripristino, è sufficiente cliccare sul pulsante Start, su Pannello di controllo, [Sistema e manutenzione], Sistema, Protezione sistema.

A questo punto, nel caso di Vista, si dovrà disabilitare la creazione di punti di ripristino per ciascuna unità togliendo la spunta alle caselle corrispondenti. Nel caso di Windows 7, si dovrà selezionare ogni unità, cliccare sul pulsante Configura… quindi scegliere Disattiva protezione sistema.

/https://www.ilsoftware.it/app/uploads/2023/05/img_6280.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)