Quasi tutti abbiamo installato sui nostri dispositivi mobili le app dei principali istituti di credito: consentono di gestire i propri conti correnti, effettuare operazioni senza mai recarsi agli sportelli e in generale fare online banking.

Vista la grande diffusione delle app per l’accesso ai conti correnti, i criminali informatici stanno quindi utilizzando strategie sempre più articolate ed efficaci per sottrarre denaro altrui superando anche le più moderne soluzioni per l’autenticazione a due fattori.

I ricercatori di Threat Fabric avevano scoperto a novembre 2021 app pubblicate sul Play Store che contenevano trojan bancari sviluppati per svuotare i conti correnti dei malcapitati.

La stessa società di sicurezza aveva lanciato a febbraio 2022 l’allarme dopo l’individuazione di un’altra app ospitata sul Play Store e scaricata più di 50.000 volte che provocava l’installazione del malware Xenomorph.

Come spiegato nell’analisi tecnica di Threat Fabric, l’app incriminata veniva presentata come uno strumento utile a risparmiare batteria e ottimizzare il funzionamento del dispositivo mobile.

Per superare i controlli automatizzati espletati da Google al momento della richiesta di pubblicazione di una nuova app sul Play Store, l’applicazione non conteneva codice nocivo ma lo scaricava a posteriori dopo l’avvenuta installazione sul dispositivo dell’utente.

Il payload prelevato da server remoti apparteneva alla stessa famiglia che Threat Fabric ha individuato a novembre 2021.

A febbraio 2022 il malware Xenomorph era già in grado di bersagliare le app di 56 banche europee di cui ben 12 italiane.

Come racconta Threat Fabric in un’analisi aggiornata a marzo 2023, Xenomorph ha nel frattempo esteso ancora il suo raggio d’azione scagliandosi contro le applicazioni di ben 400 banche europee. Un enorme balzo in avanti in termini numerici rispetto a un anno fa.

Tra le app italiane aggredite da Xenomorph citiamo ad esempio quelle di ING, Intesa Sanpaolo, Banca Sella, BCC, BNL, Carige, Banca MPS, Bancaperta, UBI Banca, Unicredit, Scrigno, BancoPosta-Postepay e altre ancora.

Il malware può intercettare le notifiche, registrare gli SMS e utilizzare tecniche per sottrarre le credenziali di autenticazione che consistono nel sovrapporre dei campi per l’inserimento di dati a quelli mostrati nelle app originali.

Dopo il caricamento sullo smartphone, la prima azione intrapresa dall’app consiste nell’inviare un elenco dei pacchetti installati sul dispositivo ai server controllati dagli aggressori così da poter sferrare attacchi “ad hoc”.

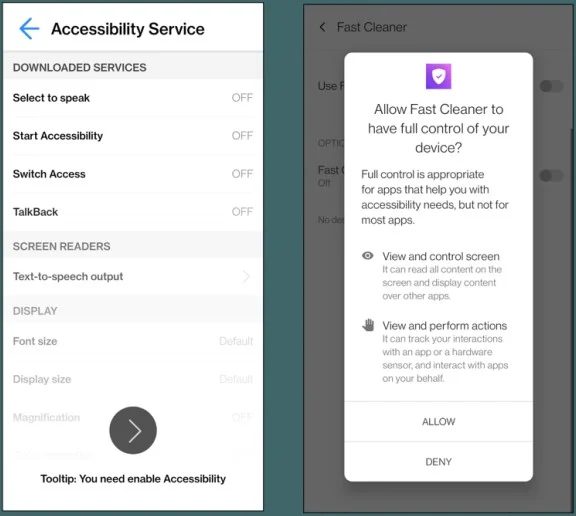

Con il preciso obiettivo di mostrare false schermate di login, viene richiesto all’utente il permesso di “disegnare sopra alle altre app”. Questo tipo di richiesta viene giustificata adducendo motivi legati all’uso della specifica app.

Xenomorph v3, variante individuata nel 2023, è molto più capace e matura rispetto alle versioni precedenti: è in grado di rubare automaticamente dati, incluse credenziali, saldi dei conti, eseguire transazioni bancarie e finalizzare trasferimenti di fondi.

“Xenomorph è ora in grado di automatizzare completamente l’intera catena delle frodi, dall’infezione, alla sottrazione di denaro, diventando così uno trojan Android più avanzati e pericolosi in circolazione“, ha commentato Threat Fabric.

Attualmente, Xenomorph v3 viene distribuito tramite il pacchetto chiamato Zombinder che viene legato ad alcune app via via pubblicate sul Play Store. Una volta insediatosi sul dispositivo mobile della vittima, il malware mostra l’icona di Play Protect per non insospettire gli utenti. Ecco perché anche un più semplice antivirus Android gratis si rivela comunque efficace.

Come funziona il bypass dell’autenticazione a due fattori o multifattore

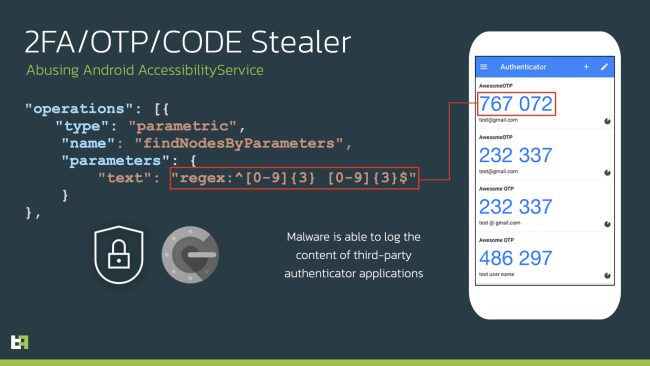

La caratteristica più notevole introdotta nella nuova versione di Xenomorph è senza dubbio il framework ATS. Esso consente ai criminali informatici di estrarre automaticamente le credenziali, condurre transazioni e rubare denaro dalle app per l’online banking che il malware prende di mira.

ATS permette ai criminali informatici di inviare ai client infetti un semplice script JSON che Xenomorph converte in un elenco di operazioni da eseguire sul dispositivo della vittima.

Una delle funzionalità più impressionanti di ATS consiste nell’abilità di rilevare e acquisire il contenuto delle applicazioni di autenticazione di terze parti, superando le protezioni MFA (Multifactor Authentication) che altrimenti bloccherebbero le transazioni in attesa della conferma dell’utente.

Le banche stanno gradualmente abbandonando gli SMS come secondo fattore: gli attacchi SMS spoofing e smishing mettono in evidenza come gli SMS siano un metodo ormai poco sicuro per trasferire codici autorizzativi e informazioni per l’autenticazione degli utenti. È inquietante, quindi, la capacità di Xenomorph di sottrarre dati dalle app “Authenticator” più famose.

Xenomorph integra anche un modulo che permette ai criminali informatici di rubare i cookie contenenti i token autorizzativi: in questo modo i malintenzionati possano accedere anche a distanza ai conti dei malcapitati assumendone pienamente il controllo.

Seguendo l’esempio degli autori di ransomware come LockBit e BlackCat, gli sviluppatori di Xenomorph sembrano addirittura avere intenzione di offrire l’applicazione, a pagamento, sul mercato nero attraverso un sito Web dedicato (approccio MaaS, Malware-as-a-Service).

Per difendersi da minacce evolute come Xenomorph, attenzione quindi alle app Android che richiedono permessi pericolosi e all’importanza di un buon antimalware per Android.

Le immagini dell’articolo sono tratte dalle analisi elaborate da Threat Fabric.

/https://www.ilsoftware.it/app/uploads/2023/05/img_24170.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/2-34.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/2-32.jpg)

/https://www.ilsoftware.it/app/uploads/2024/04/1-31.jpg)

/https://www.ilsoftware.it/app/uploads/2024/03/Progetto-senza-titolo-2-3.jpg)