Stando ad alcune recenti indagini, due computer su tre, collegati alla rete locale di una piccola e media impresa, non soddisfano i criteri di sicurezza aziendali perché utilizzano software antivirus non aggiornati, perché le patch di sicurezza più recenti non sono installate o il firewall è disattivato, perché vengono impiegate applicazioni potenzialmente nocive o strumenti software che, se usati senza “granum salis”, possono nuocere all’intera struttura.

È indispensabile, quindi, impiegare soluzioni software per la protezione della rete locale che non lascino nulla al caso e che consentano di bloccare azioni potenzialmente pericolose, messe in atto dagli utenti, sia che essi operino in buona fede o per dolo.

L’adozione di soluzioni per la sicurezza in ambito aziendale è divenuta una necessità sempre più pressante per evitare rischi finanziari o legali e tutelarsi, allo stesso tempo, nei confronti di comportamenti non proprio trasparenti tenuti da parte di dipendenti e collaboratori.

Gli attacchi nei confronti dei professionisti e delle aziende sono infatti divenuti sempre più raffinati rispetto a quanto avveniva in passato. Un dipendente od un collaboratore possono non disporre delle competenze tecniche necessarie per valutare correttamente una minaccia che possa rappresentare un pericolo per la propria privacy, per la riservatezza dei documenti memorizzati sul sistema locale e per gli interessi dell’azienda. Per non parlare, come già evidenziato in precedenza, dei furti che possono essere messi in atto da dipendenti “infedeli” o da persone che intendano compiere delle “ritorsioni”.

Lo scenario malware in sé è poi completamente mutato rispetto a qualche anno fa. Una buona fetta delle minacce in circolazione sono state appositamente studiate per sottrarre denaro od informazioni personali e sono cresciuti enormemente gli attacchi sferrati da parte degli aggressori ad obiettivi specifici. Anziché colpire nel mucchio, orchestrando un attacco su larga scala, alcuni criminali informatici sono dediti a bersagliare precisi obiettivi aziendali in modo tale da impossessarsi delle altrui informazioni.

In ambito aziendale l’installazione di un semplice antivirus non è più sufficiente: è infatti importante dotarsi di una soluzione che permetta di tenere sotto controllo, da un unico pannello amministrativo, tutti i sistemi collegati alla rete locale evidenziandone, in tempo reale, lo stato ed i rischi connessi al loro impiego.

Comodo Endpoint Security Manager consente di effettuare comodamente, attraverso un’unica interfaccia centralizzata, le seguenti operazioni:

– Gestione delle impostazioni di sicurezza di ogni singolo personal computer

– Verifica dello stato di protezione dei vari client della LAN

– Impostazioni di insiemi di regole personalizzate

– Messa in atto, in modo automatico, di azioni “riparatorie” nel caso in cui dovesse essere rilevata la presenza, in rete locale, di sistemi non adeguatamente protetti

Sempre più produttori di soluzioni per la sicurezza parlano di “endpoint security“. Nel caso di Comodo, il termine “endpoint security” campeggia nel nome del prodotto.

Si tratta di una strategia che prevede la distribuzione del software di protezione su tutti i client della rete locale pur essendo gestito ed amministrato in modo centralizzato.

I sistemi di “endpoint security” operano secondo un modello client/server: un software “client” è installato su ogni “endpoint” ossia su ogni dispositivo che si collega con la rete locale. Tra gli “endpoint” possiamo annoverare i personal computer, i sistemi portatili, i dispositivi mobili (i.e. “smartphone”) e così via.

Semplici esempi di sicurezza focalizzata sull'”endpoint” sono software firewall od antivirus distribuiti tra i client collegati in LAN quindi monitorati ed aggiornati a livello server. Il significato dell’espressione “endpoint security” sta però rapidamente mutando, abbracciando anche meccanismi che consentono di mettere in sicurezza l’intera rete locale e che vanno ben oltre firewall ed antivirus. Nei pacchetti “endpoint security” troviamo, quindi, sempre più spesso software HIPS, antispyware ed antimalware, applicazioni che monitorano il comportamento dei programmi installati sui vari client, tutti gestibili in modo centralizzato. Il controllo basato sugli “endpoint” permette di evitare che vulnerabilità di sicurezza, presenti sui vari client della LAN, possano essere sfruttate da remoto per condurre attacchi, per sottrarre informazioni e distruggere dati. Soluzioni di “endpoint security” consentono altresì di scongiurare rischi di sanzioni dovute alla mancata applicazione delle misure di sicurezza previste dalla legge, non soltanto in materia di protezione dei dati ma anche di tutela del diritto d’autore (quanti dipendenti aziendali, incuranti delle normative in vigore, usano quotidianamente software per il file sharing condividendo materiale coperto da copyright ed esponendo così l’azienda a possibili problemi legali…).

Comodo Endpoint Security permette di allestire uno strumento per il monitoraggio in tempo reale di tutte le macchine (o endpoints) che compongono la rete locale. Il software di Comodo consente di ottenere l’elenco di tutti i client che si collegano in LAN, compresi quelli nuovi – mai attestatisi in precedenza -.

Per ciascuno di essi, Endpoint Security dà modo di sovrintendere il funzionamento dei moduli per la protezione antivirus e firewall su ogni sistema attivando contemporaneamente il sandboxing automatico dei file potenzialmente dannosi e il modulo HIPS per la prevenzione delle intrusioni.

Allo stesso tempo, l’amministratore che installa e configura Endpoint Security può beneficiare di una visione puntuale sull’intero parco software installato ed effettuare un inventario hardware e software.

Per ciascun endpoint si possono controllare non soltanto le applicazioni installate ma verificare e gestire i processi in esecuzione, i servizi di Windows, ricevere messaggi d’allerta nel momento in cui dovesse verificarsi un utilizzo anomalo delle risorse macchina (processore, memoria, disco fisso) o della connessione di rete.

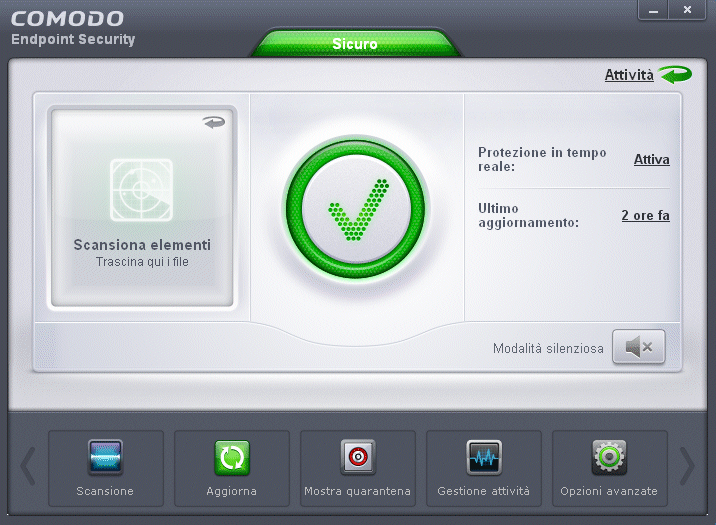

I software che vengono installati lato client sono le soluzioni per la sicurezza di Comodo: antivirus, firewall e protezione HIPS (Defense+) (ne avevamo parlato, ad esempio, nell’articolo Comodo Firewall: protezione completa grazie a firewall, HIPS e sandboxing).

La piattaforma di Comodo, lato server poggia su Windows, .NET Framework 4.5 e Microsoft SQL Server 2012. Comodo Endpoint Security Manager, quindi, dev’essere necessariamente installato su una macchina Windows anche se poi, lato client, si potranno amministrare in maniera centralizzata non soltanto workstation Windows ma anche sistemi Linux e Mac OS X.

Sugli endpoint, infatti, può essere automaticamente distribuito – attraverso Comodo Endpoint Security Manager – oppure installato manualmente, un software agent che verificando ed applicando le regole di sicurezza impostate a livello centralizzato provvederà a garantire la protezione della singola macchina.

Prima di iniziare a lavorare con Endpoint Security un suggerimento ci pare d’obbligo: il prodotto di Comodo richiede un seppur minimo periodo di apprendimento. Prima di adottarlo nella rete locale aziendale installando gli agent sui vari endpoint, consigliamo di effettuare una serie di test.

Per evitare di effettuare modifiche alla configurazione dei sistemi che si usano per scopi produttivi, si potrebbe iniziare col provare il funzionamento di Endpoint Security utilizzando una batteria di macchine virtuali di test, generate e gestite utilizzando i vari software per la virtualizzazione oggi disponibili.

Sul sistema che fungerà da server, si potrà installare il pacchetto “CESM Setup” (CESM è l’acronimo di Comodo Endpoint Security Manager) mentre sulle macchine client i componenti agent potranno essere distribuiti ed installati, in remoto, dall’interfaccia di gestione di Endpoint Security oppure caricati manualmente.

Comodo Endpoint Security Manager può essere installato su qualunque versione di Windows (fatta eccezione per Windows XP), anche su Windows Server oppure su Windows Vista, Windows 7 e Windows 8. Sconsigliamo comunque l’utilizzo di una vecchia versione di Windows (come Windows Server 2003) perché SQL Server 2012 non risulterebbe compatibile.

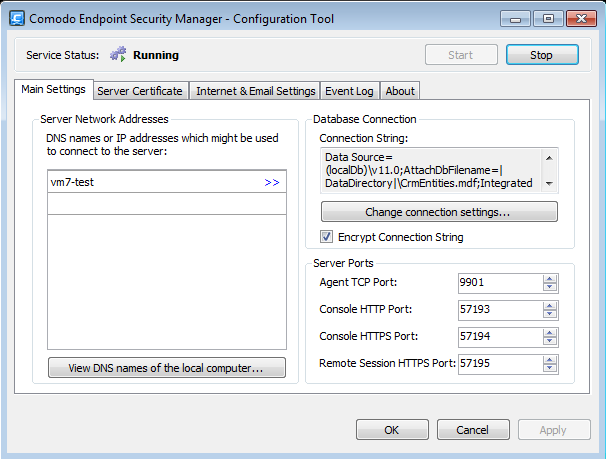

A procedura d’installazione ultimata, lato server, verrà eseguito il Configuration tool:

La porta indicata nella casella Agent TCP port è quella che sarà utilizzata dai sistemi client per comunicare con il componente server di Endpoint Security. La porta Console HTTPS port è quella che dovrà essere invece utilizzata per collegarsi, mediante browser web, all’interfaccia di amministrazione di Endpoint Security.

In questa fase è indispensabile configurare il firewall di Windows affinché accetti le comunicazioni in ingresso sulle porte TCP indicate. Saltando questo passo non si riuscirà assolutamente a far dialogare server di Comodo ed endpoints.

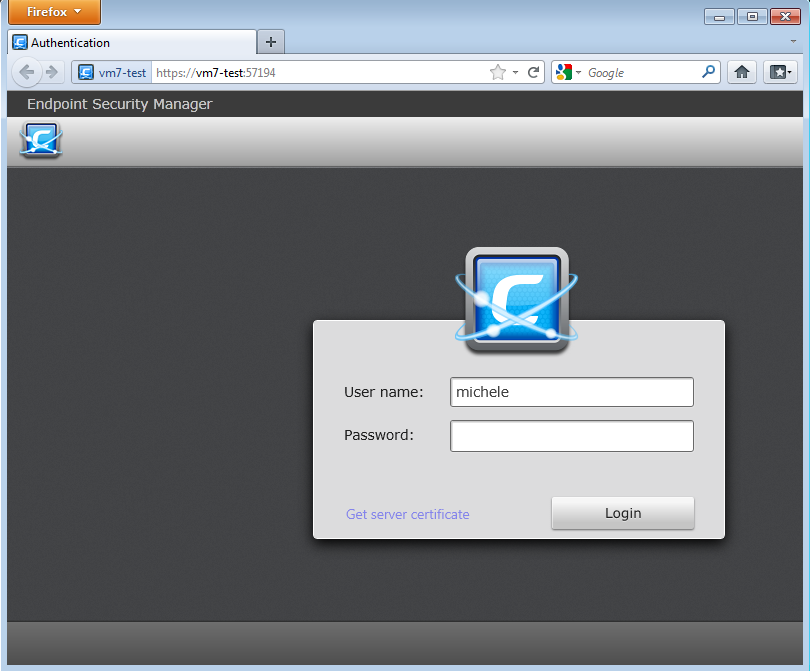

Digitando il nome del server seguito dal numero di porta (Console HTTPS port) in un browser web, si potrà accedere al pannello di gestione degli endpoints.

Per procedere, bisognerà verificare che nel browser sia stato precedentemente installato il plugin di Microsoft Silverlight (in caso contrario, bisognerà provvedere).

Alla richiesta di nome utente e password, si potranno inserire i dati di autenticazione dell’account utente Windows configurato sulla macchina server.

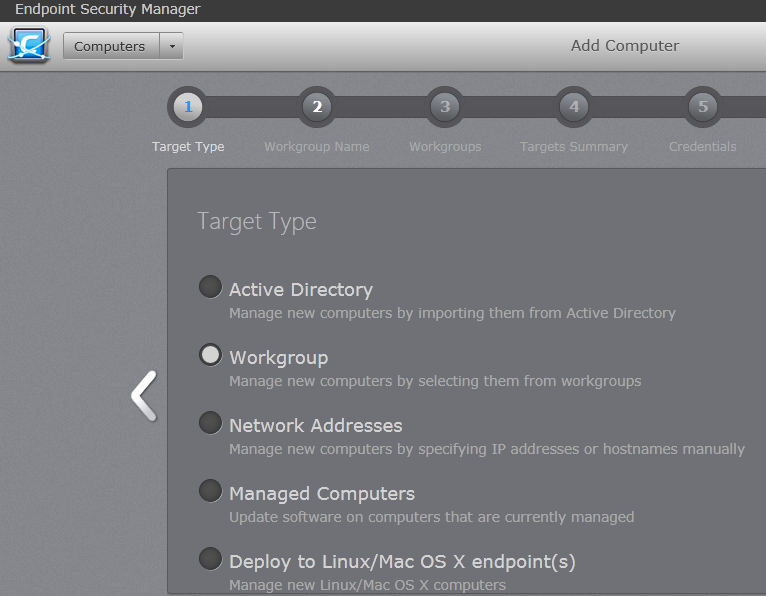

Cliccando sulla voce Computers, previo inserimento della propria licenza d’uso, si potrà innanzi tutto verificare l’elenco dei sistemi connessi alla rete locale.

La scansione della rete può essere effettuata ricorrendo ad una delle varie modalità proposte:

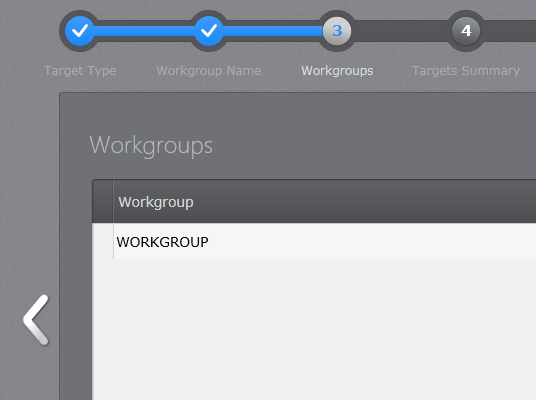

Selezionando Workgroup, ad esempio, si otterrà la lista delle macchine appartenenti allo stesso gruppo di lavoro. Il nome del gruppo di lavoro, in Windows, è verificabile semplicemente cliccando con il tasto destro del mouse sull’icona Computer o Risorse del computer, scegliendo Proprietà, cliccando su Impostazioni di sistema avanzate (nel caso dei sistemi Windows più recenti) quindi selezionando la scheda Nome computer.

Comodo Endpoint Security rileva automaticamente i nomi dei gruppi di lavoro in uso:

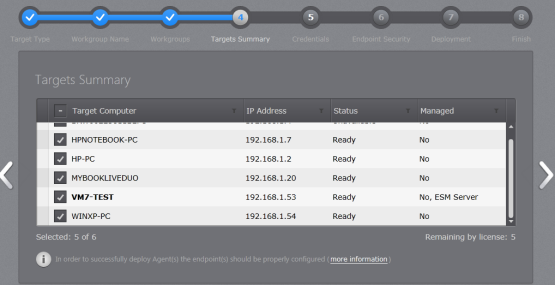

Nella schermata successiva, si potranno selezionare gli endpoint sui quali si desidera installare il software agent insieme con i moduli antivirus, firewall ed HIPS di Comodo.

Per procedere, basterà poi spuntare la casella Install Comodo Endpoint Security, selezionare Install all components quindi Italian (Italy) dal menù a tendina Language.

Il pulsante Start deployment consentirà di avviare la distribuzione, sulle varie macchine client, dell’agent di Comodo.

Sugli endpoint, però, ci si dovrà prima assicurare che due voci del registro di sistema siano impostate così come segue:

1) HKLM\SYSTEM\CurrentControlSet\Control\Lsa valore DWORD forceguest impostato a 0.

2) HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System valore DWORD localaccounttokenfilterpolicy impostato a 1 (se assente crearlo manualmente).

In alternativa, si potranno scaricare ed installare manualmente gli agent (CESM Agent) facendo riferimento alla sezione Preferences, Packages.

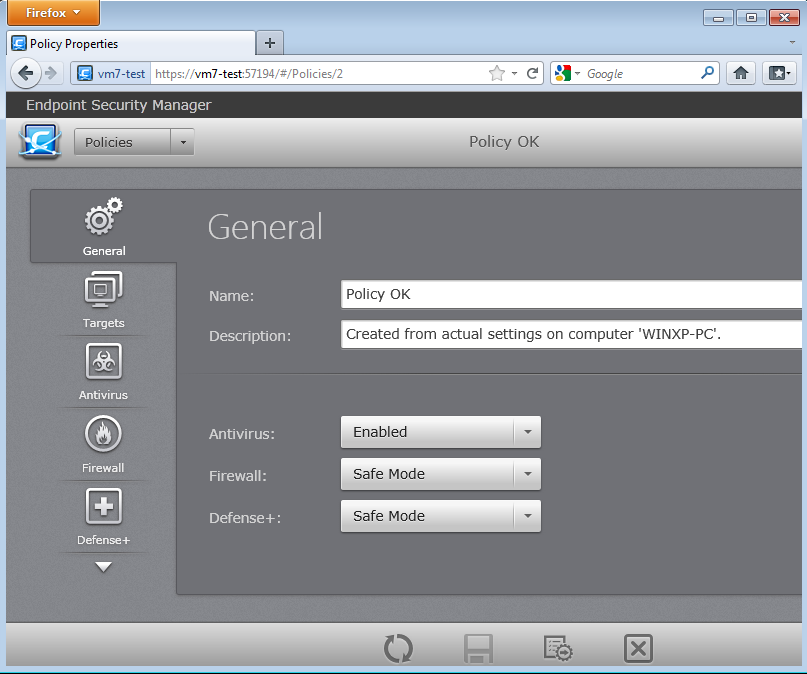

A questo punto, dopo la distribuzione e l’installazione degli agent sugli endpoint, il consiglio è quello di creare una nuova policy di sicurezza (Policies dal menù a tendina), importando la configurazione da uno degli endpoint.

La policy è personalizzabile selezionando i componenti da attivare (antivirus, firewall e HIPS) ed il corrispondente livello di protezione.

Le varie schede permetteranno di configurare il comportamento che dovrà mantenere l’antivirus sugli endpoint, le modalità operative del firewall, del modulo HIPS Defense+, del meccanismo di analisi della reputazione dei file.

Cliccando sulla scheda Agent si potrà evitare che la configurazione degli agent possa essere alterata da parte degli utenti, sugli endpoint, mentre System consente di ricevere un’allerta nel momento in cui l’utilizzo delle risorse macchina dovesse superare i livelli prestabiliti.

Dopo aver creato un nuovo gruppo (voce Groups dal menù a tendina), si potrà associarvi la policy appena definita quindi (scheda Computers) specificare gli endpoint che dovranno seguire la regola appena configurata.

Trascorso qualche minuto, tutte le regole impostate saranno automaticamente trasmesse agli endpoint connessi in rete locale. L’agent di Endpoint Security adeguerà il suo comportamento sulla base di quanto deciso dall’amministratore utilizzando il pannello web per la configurazione centralizzata dei client.

Sul sito di Comodo, a questo indirizzo, è pubblicata una guida rapida per l’installazione e la configurazione di Endpoint Security Manager mentre da qui è possibile accedere al manuale completo.

A breve saranno infatti presentate le offerte riservate alla clientela del nostro Paese.

Per il momento, chi fosse interessato a provare gratuitamente Comodo Endpoint Security ottenendo un pacchetto che dà diritto alla gestione di 10 endpoint per un anno intero, può far riferimento al pulsante verde Download 10 free licenses pubblicato in questa pagina.

Per maggiori informazioni sull’offerta Endpoint Security, è possibile contattare Comodo Italia utilizzando i seguenti riferimenti:

– www.comodogroup.it

– e-mail: mfpenco@comodo.com

– telefono: 0746 685365

/https://www.ilsoftware.it/app/uploads/2023/05/img_10478.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)