Le società sviluppatrici di antimalware e di soluzioni per la sicurezza informatica in generale già da tempo hanno lanciato un’allerta dopo la scoperta di un crescente numero di minacce fileless.

L’utilizzo di questo tipo di elementi nocivi sta diventando sempre più diffuso negli ultimi tempi perché dà modo ai criminali informatici di sottrarre i loro software malevoli all’azione delle utilità specializzate nella scansione del sistema operativo, anche in tempo reale. Un malware fileless ha meno probabilità di essere individuato al termine di una scansione di tipo tradizionale oppure mediante la classica analisi in background.

Diversamente rispetto alle aggressioni di tipo tradizionale, gli attacchi fileless non si basano infatti sul rilascio, la memorizzazione e l’esecuzione di un file malevolo a livello di file system.

Il termine fileless non si riferisce al fatto che nel corso dell’attacco non venga mai usato alcun file ma che, piuttosto, per attivare l’infezione non viene salvato alcun oggetto in locale sul sistema della vittima.

L’approccio più gettonato consiste nel caricare il codice nocivo direttamente in RAM oppure da locazioni di memoria alternative (registro di sistema o risorse remote, ad esempio sulla rete Internet).

Anziché creare un file sul dispositivo della vittima, il malware si attiva a partire dal codice conservato altrove.

L’attacco può partire dall’utilizzo di una falla di sicurezza irrisolta nel browser o negli altri software installati sul sistema oppure avere inizio da un file .bat, .cmd, .vbs, .ps1 o in altro formato che però non contiene il codice dannoso vero e proprio ma solamente i riferimenti per caricarlo e mandarlo in esecuzione.

L’exploit battezzato Eternal Blue ha dimostrato come sia possibile sfruttare una falla nell’implementazione di un protocollo di comunicazione usato dal sistema operativo per eseguire codice arbitrario: Verificare se i sistemi sono attaccabili da WannaCry e NotPetya.

Nonostante il problema sia stato ormai da tempo risolto con il rilascio di apposite patch, sono ancora tanti – incredibilmente – i sistemi non aggiornati tanto che i criminali sono soliti mettere a punto modalità sempre più ingegnose per continuare a sfruttare le medesime falle di sicurezza: Faxploit: un fax può diventare strumento per attaccare l’infrastruttura di rete.

Fortunatamente alcuni produttori di software antimalware stanno verificando con maggiore attenzione il contenuto e il comportamento degli script. Negli attacchi fileless, però, si fa ampio utilizzo dei tanti strumenti integrati in Windows che permettono il caricamento e l’esecuzione di script:

– Mshta.exe. Microsoft HTML Application Host, utilità responsabile dell’esecuzione di file HTA (HTML Application) in Windows.

– Wscript.exe. Windows Script Host fornisce un ambiente in cui gli utenti possono eseguire gli script usando diversi linguaggi di programmazione per eseguire un grande numero di operazioni.

– Powershell. Windows PowerShell è una shell basata su riga di comando che permette di effettuare interventi particolarmente ampi sulla struttura e sulla configurazione del sistema operativo. Vedere, a tal proposito, il nostro articolo Windows PowerShell, come funziona l’interfaccia che sostituisce il prompt dei comandi.

– WMI. Windows Management Instrumentation è “il nocciolo” di una tecnologia per la gestione del sistema che consente di interagire con i dispositivi locali e remoti.

Anche i malware fileless devono utilizzare un punto da cui caricarsi e, ancora una volta, si attivano sfruttando varie aree del sistema operativo.

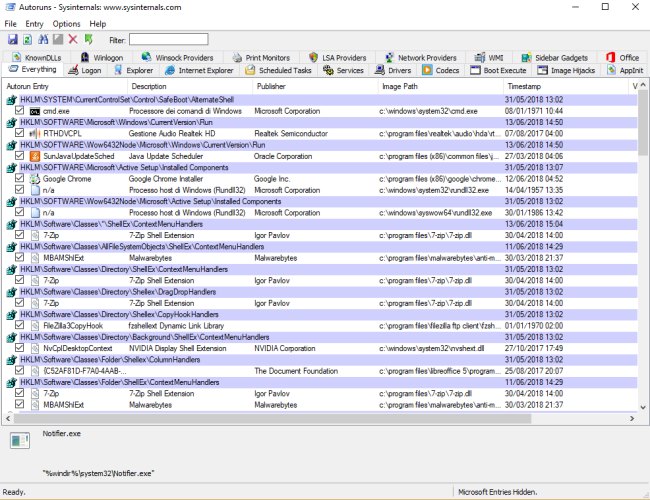

Se la soluzione antimalware installata sul sistema non segnalasse nulla di rilevante ma si nutrissero comunque dei dubbi, un buon tentativo consiste nell’effettuare una scansione completa con Malwarebytes Anti Malware quindi fare qualche indagine approfondita con il software Autoruns (fare doppio clic sul file Autoruns64 sui sistemi a 64 bit).

Prima di procedere all’eventuale rimozione malware, Autoruns permette di scoprire molti indizi interessanti e mettere a nudo quali sono le tattiche utilizzate per caricare automaticamente una minaccia.

Nell’articolo Rimozione virus in modo manuale, ecco come si fa abbiamo visto proprio come usare Autoruns e un’altra utilità particolarmente versatile – Process Explorer – per la rimozione malware.

Le minacce fileless che si appoggiano alle varie tipologie di funzionalità di scripting citate in precedenza diventano spesso abbastanza semplici da individuare se ci si concentra sulle schede di Autoruns più importanti.

Nella scheda Everything di Autoruns si dovrebbe immediatamente focalizzare l’attenzione sugli elementi evidenziati in rosa ovvero sprovvisti di firma digitale. Buona parte dei malware usano componenti software che non sono firmati digitalmente: i file di scripting, poi, non possono avere una firma digitale e sono quindi individuabili piuttosto facilmente.

Una delle tecniche più in voga per superare il controllo esercitato dagli antimalware consiste nell’inserire un file batch nella chiave Run del registro di sistema o in altre aree cruciali del sistema operativo.

Tale file batch avvia un file con un’estensione “strana”, spesso composta da caratteri alfanumerici.

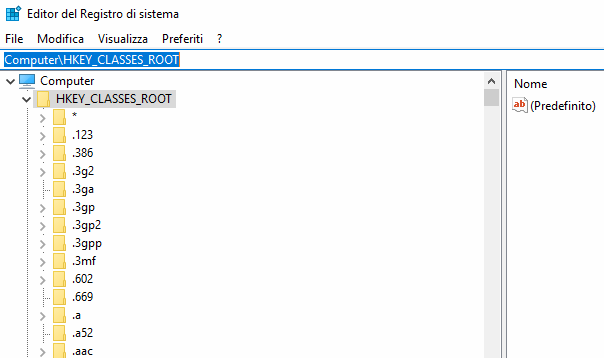

Aprendo l’Editor del registro di sistema (Windows+R, regedit) e facendo doppio clic su HKEY_CLASSES_ROOT si possono verificare tutte le estensioni correntemente gestite da Windows.

Le sottochiavi Shell e ShellEx indicano i comandi che devono essere eseguiti aprendo un file memorizzato con una particolare estensione.

Cosa stanno facendo i malware writer? Inseriscono un riferimento a un altro script, ad esempio richiamato da MSHTA, specificando il codice da eseguire in formato offuscato.

L’approccio che consiste nel “nidificare” uno script all’interno di un altro offuscando il codice nel registro di sistema è sempre più diffuso ed è ancora un punto debole durante le operazioni di riconoscimento automatico da parte degli antimalware.

Ed è una nuova sfida con la quale dovranno sempre più misurarsi i nuovi software per la sicurezza informatica perché, evidentemente, il codice offuscato carica altro codice che è fisicamente memorizzato, per esempio, su un server remoto.

Attenzione quindi sempre ai file che si scaricano, agli allegati che sembrano innocui, ad autorizzare l’esecuzione di codice inserito nei documenti Office. Inoltre, massima cura va dedicata all’aggiornamento del sistema operativo e dei software che si utilizzano abitualmente.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18153.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)