Il malware di nuova generazione non può essere più combattuto con le stesse armi che sono state utilizzate per anni, in passato. Gli obiettivi a cui guardano gli sviluppatori di malware sono radicalmente mutati ed oggi questo tipo di attività ha fini quasi esclusivamente economici (si punta alla sottrazione di dati personali, di informazioni sensibili, di dati di autenticazione per l’accesso a servizi finanziari, all’estorsione di denaro). Per raggiungere questi scopi illeciti è necessario che il malware passi inosservato all’utente: gli sviluppatori di componenti nocivi, quindi, sono sempre più dediti a mettere a punto attacchi che coinvolgono, di volta in volta, un numero piuttosto ristretto di sistemi abbinando sempre più spesso l’uso di tecniche rootkit: è un modo, quest’ultimo, per nascondere più efficacemente elementi dannosi. Il malware viene infatti nascosto all’interno di un altro contenitore “ostile”, capace di creare una sorta di barriera difficilmente penetrabile utilizzando soluzioni antivirus di tipo tradizionale.

Ed ecco che oggi, allora, l’antivirus evolve in un’entità più completa che integra funzionalità di analisi del sistema a più basso livello per rilevare l’attività di componenti rootkit. Contemporaneamente, sempre più soluzioni per la sicurezza stanno abbracciando il concetto di “intelligenza collettiva”: il singolo personal computer non è più considerato come un oggetto a sé stante ma diviene un elemento essenziale per collaborare nell’opera di individuazione di nuovi malware, compresi quelli che infettano un limitato numero di sistemi. In quest’ottica, la sicurezza viene sempre più intesa come servizio. L’intero processo di isolamento e raccolta del malware, classificazione e risoluzione del problema tende ad essere eseguito online: dopo una prima analisi sul sistema locale, nel caso in cui vengano rilevati file sospetti, gli oggetti potenzialmente nocivi sono trasmessi ai server del produttore antivirus. Qui, tutta una serie di procedure automatizzate si fanno carico dell’analisi approfondita di ogni campione pervenuto senza impattare negativamente sulle performance del sistema dell’utente. Gli stessi server remoti si occupano di produrre e distribuire aggiornamenti per le firme virali da distribuire a tutti gli utenti: in questo modo è subito possibile fidare del massimo livello di protezione anche nei confronti di malware nuovi, apparsi ad esempio soltanto su poche decine di sistemi.

Un altro concetto che sta prendendo piede tra i produttori di soluzioni per la sicurezza, consiste nel puntare molto sulla scansione di aree più limitate del sistema operativo. Fatta salva l’opportunità di mantenere sempre attivo il controllo in tempo reale di file e cartelle, i prodotti antimalware integrano nuove funzionalità che si occupano di sorvegliare gli interventi applicati su aree particolarmente delicate di Windows. Sono infatti queste le zone più attaccate dai software nocivi: è bene quindi tenere maggiormente d’occhio queste aree piuttosto che effettuare frequentemente attività di scansione dispendiose sia in termini di tempo, sia per quanto riguarda l’impatto sulle performance.

Sempre più prodotti, inoltre, affiancano anche l’utilizzo dell’analisi comportamentale. Grazie a questo approccio, il software antimalware può individuare applicazioni potenzialmente pericolose sulla base del comportamento tenuto ovvero delle azioni operazioni sulla configurazione del sistema operativo.

La maggior parte delle suite guarda oggi anche al wireless. Spesso, infatti, l’utente meno esperto non si accorge di avere posto in essere una connessione senza fili insicura che di fatto potrebbe essere utilizzata anche da persone non autorizzate. Gran parte dei prodotti recensiti fornisce quindi specifiche informazioni sulla tipologia di connessione che si sta impiegando, evidenziando così eventuali problematiche di sicurezza (uso di una connessione wireless non protetta, che non utilizza un algoritmo crittografico valido o che comunque risulta pericolosa).

Con lo scopo di ridurre ulteriormente i rischi derivanti dalla navigazione in Rete con un sistema non adeguatamente protetto, i produttori delle varie suite per la sicurezza, inoltre, sono sempre più propensi ad inserire funzionalità che provvedano a controllare la presenza delle patch e degli aggiornamenti critici per sistema operativo ed applicazioni principali.

Kaspersky Internet Security 2009

Globalmente la versione 2009 di Kaspersky Internet Security ha subìto numerose modifiche, soprattutto per quanto riguarda la difesa contro la posta elettronica indesiderata (spam) e la protezione anti-keylogger, aree nelle quali la precedente release del software appariva assai carente.

Nella nuova versione della suite, di origine russa, spiccano un sistema antimalware, un firewall, un meccanismo per il filtraggio dei contenuti potenzialmente dannosi contenuti nelle pagine web e nelle e-mail, un modulo per la protezione del sistema durante l’utilizzo di software per la messaggistica istantanea, uno per evitare che dati personali possano cadere nelle mani di eventuali aggressori, una funzionalità “parental control”.

Conclusa la fase di installazione Kaspersky Internet Security 2009 inizia a raccogliere, previa conferma dell’utente, informazioni sul sistema e sulle applicazioni installate. Tali dati vengono impiegati dai vari moduli (antivirus e firewall in primis) che compongono la suite per offrire un livello di protezione del computer ottimale. La procedura di scansione fa parte delle attività compiute dal nuovo modulo HIPS (Host-based Intrusion Prevention System) che si fa carico di controllare l’identità delle applicazioni in esecuzione decidendo dinamicamente quali operazioni siano sicure e quali invece possano presentare rischi.

La scansione della posta elettronica è efficace e non si limita ai soli Outlook ed Outlook Express ma vengono offerti plug-in anche per Windows Live, Thunderbird e The Bat!

Esclusiva di KIS 2009 sono le funzionalità che modificano alcune configurazioni predefinite del sistema operativo oppure pongono rimedio a cattive regolazioni operate dall’utente. Il software di Kaspersky, ad esempio, può controllare l’impostazione relativa all’esecuzione automatica di file per le varie periferiche (“autorun” su CD ROM, chiavette USB, unità di memorizzazione esterne, hard disk e così via), verificare che il browser sia aggiornato e che quindi non presenti vulnerabilità di sicurezza (purtroppo però il test viene effettuato soltanto su Internet Explorer e non, per esempio, su Firefox 3.0).

Le abilità dell’antivirus sono ormai proverbiali. A parte qualche falso positivo, evidenziato anche nei test di AV-Comparatives e VBA 100%, KIS 2009 si è ben comportato, proteggendo il sistema da qualsiasi tentativo di intrusione. Abbiamo incontrato qualche difficoltà, invece, anche rispetto alle precedenti versioni della suite, nell’eliminazione di malware già presenti su una macchina ampiamente infetta.

Diversamente rispetto a prodotti come Norton Internet Security 2009 che, per quanto concerne i programmi sconosciuti, ne tiene costantemente sotto controllo il comportamento, KIS 2009 usa un approccio differente. Se i programmi benigni, ben conosciuti, vengono inseriti in una categoria “trusted” mentre i malware nella sezione degli “untrusted”, per i software che non appartengono a nessuno dei due filoni, KIS 2009 impone delle limitazioni atte ad impedire eventuali comportamenti dannosi. Le azioni di ciascun programma sono limitabili a seconda che implichino interventi su sistema operativo, dati confidenziali, impostazioni a livello applicativo e reti.

Il firewall di KIS 2009 è stato concepito per ridurre al minimo la comparsa di richieste di autorizzazione relative ai tentativi di comunicazione avviati dai vari software installati sul personal computer. La suite di Kaspersky riesce bene nell’intento risultando un prodotto capace di compiere autonomamente delle scelte pur garantendo un eccellente livello di sicurezza. I più esperti, facendo riferimento alle impostazioni avanzate del firewall, potranno bloccare o consentire servizi specifici ma non troveranno, purtroppo, strumenti flessibili per personalizzare le regole di comunicazione, per ciascuna applicazione, a livello di porte e protocolli.

Molto interessante la funzionalità Ripristino di sistema che dà modo all’utente di verificare che l’azione di eventuali componenti nocivi non abbia danneggiato impostazioni chiave del sistema operativo. Gran parte dei malware sono infatti soliti modificare pesantemente la configurazione del registro di Windows, le impostazioni dell’“autorun”, le policy di sicurezza, file di sistema e così via. L’attività di controllo effettuabile con KIS 2009 consente di rilevare e correggere eventuali anomalie, grazie anche al chiaro resoconto proposto al termine della fase diagnostica.

Nell’era del “tutto digitale”, un aspetto da non trascurare è il manuale che Kaspersky allega al CD d’installazione: 100 pagine di guida sul prodotto e sui malware.

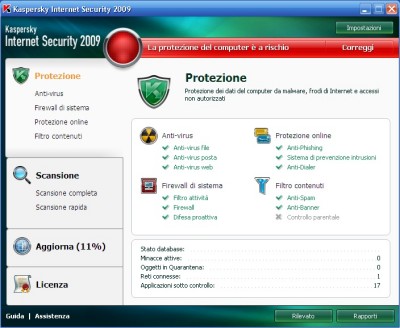

Conclusa l’installazione, KIS 2009 visualizzerà il messaggio “il computer è a rischio” fintanto che la procedura di aggiornamento via Internet non sarà terminata e non si sarà attivata una licenza d’uso valida.

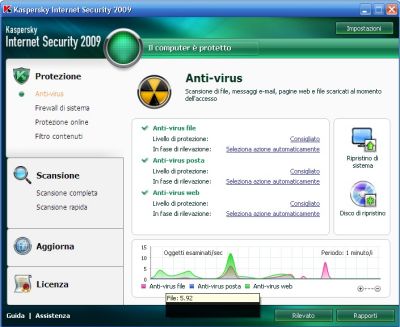

La finestra principale per la regolazione delle impostazioni dei vari modulo dell’antivirus: uno agisce localmente sul contenuto di file e cartelle, un altro sulla posta elettronica, un terzo sui contenuti web.

La protezione online di KIS 2009 integra un modulo anti-phishing, un sistema per la prevenzione delle intrusioni ed un anti-dialer. In basso l’attività delle tre funzionalità.

KIS 2009 inserisce automaticamente Mozilla Firefox nella lista dei software attendibili (“trusted”).

Symantec Norton Internet Security 2009

Norton Internet Security 2009 è una delle suite per la sicurezza che ha fatto maggiori passi in avanti rispetto alle precedenti versioni. In particolare, è il modulo antivirus ad averci impressionato molto positivamente. Una delle critiche da anni rivolte al prodotto di Symantec riguarda la “pesantezza” della soluzione che spesso impattava negativamente sulle performance del sistema con il risultato di causare cali prestazionali sopratutto su macchine un pò datate. La percezione di quanto Norton Internet Security 2009 sia più leggero rispetto al passato si ha immediatamente in fase d’installazione: il prodotto, infatti, richiede pochi minuti, poco più di quattro, complessivamente, per diventare operativo.

Nella finestra principale della suite, Symantec ha posto un grafico che riassume in modo visuale il carico sul processore distinguendo quello generato dai programmi Norton da quello causato dal sistema operativo e dalle altre applicazioni in esecuzione: un chiaro segnale di come la società di Cupertino abbia voluto puntare sul miglioramento delle performance.

NIS 2009 si presenta, agli occhi dell’utente, con un’interfaccia totalmente rinnovata all’interno della quale le varie funzionalità sono organizzate in maniera più ragionata. “Sotto il cofano”, invece, pulsa un motore di scansione virus nettamente migliorato: rispetto alla precedente versioni del programma, NIS 2009 è in grado di rilevare all’incirca il 30% di malware in più. Ottimizzato anche il comportamento della scansione euristica tanto che i falsi positivi sono risultati pressoché nulli. Una caratteristica, questo, che fa balzare l’antivirus integrato in NIS 2009 ai vertici tra i software concorrenti.

Come in KIS 2009, anche Norton propone un nuovo strumento per il ripristino del sistema in seguito a gravi infezioni da malware: il tool consente di riconfigurare automaticamente Windows in modo adeguato.

Appena installato NIS 2009, suggeriamo di avviare immediatamente un aggiornamento del pacchetto (clic su Esegui LiveUpdate): a differenza di altre suite, il download degli aggiornamenti non è la prima operazione ad essere compiuta in automatico e può richiedere, almeno la prima volta, anche il riavvio dell’intero sistema operativo.

Vera novità della versione 2009 della suite Norton è invece il meccanismo Pulse Update grazie al quale l’utente può ricevere, nel giro di 5-10 minuti dal primo rilevamento, aggiornamenti in automatico relativi a nuove minacce non ancora inserite negli archivi delle firme virali.

Debutta in NIS 2009 Norton Insight, una funzionalità che si fa carico di controllare i componenti benigni e ben conosciuti memorizzati sul personal computer facendo in modo che non vengano successivamente rianalizzati dalle procedura di scansione. In questo modo, Norton può migliorare la velocità di scansione del sistema evitando di rianalizzare elementi software assolutamente fidati. La verifica viene operata confrontando le firme di hash di ciascun file con quelle relative a file benigni reperiti sui sistemi di altri utenti.

I più esperti possono agire sulle opzioni avanzate del firewall cliccando su Impostazioni. Le regole firewall sono create da NIS 2009 in modo automatico, a seconda se un programma sia ritenuto o meno attendibile. Un buon margine di personalizzazione delle regole è comunque offerto nella schermata Controllo programmi del firewall.

La finestra principale di Norton Internet Security 2009 si presenta ampiamente rinnovata rispetto al passato. L’accesso alle varie sezioni della suite è più ragionato. Proposte anche informazioni riguardanti il carico sul processore e l’occupazione della memoria RAM.

La funzionalità Norton Insight consente di paragonare le firme hash dei file memorizzati su disco con quelle contenute nel database Symantec e reperite sui personal computer di altri utenti. In questo modo possono essere scartati dalle scansioni i file riconosciuti come benigni.

Attraverso la schermata Controllo programmi, i più esperti possono intervenire sulle regole firewall impostate da NIS 2009.

Trend Micro Internet Security Pro 2009

La suite di Trend Micro non presenta modifiche sostanziali dal punto di vista dell’interfaccia grafica che è molto simile a quella che caratterizzava le precedenti versioni del prodotto eccezion fatta per la comparsa di una scheda denominata My computer, “contenitore” per tutte le principali regolazioni relative al modulo antivirus ed antispyware, al firewall, al controllo della posta elettronica e dei contenuti presenti nelle pagine web visitate, al comportamento generale del software. Cliccando sul pulsante Pro features, l’utente può accedere ad una serie di funzionalità aggiuntive che possono essere ulteriormente personalizzate. Debutta nella versione 2009 della suite Trend Micro, ad esempio, la Security activity dashboard: si tratta di una finestra che visualizza, in forma grafica, dati e statistiche circa gli attacchi via a via rilevati e neutralizzati. Poiché Trend Micro Internet Security Pro 2009 risolve la maggior parte delle problematiche in modo silente, senza mostrare messaggi d’allerta o finestre di avviso, la nuova “dashboard” può rivelarsi come un ottimo strumento per verificare periodicamente le attività svolte dal programma.

La soluzione di Trend Micro si propone come un prodotto robusto in grado di prevenire le infezioni operando a più livelli. In primo luogo, la suite si fa carico di bloccare l’accesso ai siti Internet che distribuiscono malware. Contemporaneamente viene offerta una costante protezione, a livello di file system, sul sistema in uso: gli eventuali malware vengono eliminati automaticamente, senza mostrare messaggi di avviso. I malware che “sopravvivono” vengono sottoposti ad un’analisi comportamentale, sempre abilitata, che riesce a bloccare le varie minacce sulla base delle azioni che i vari programmi maligni intenderebbero compiere sul sistema. Il comportamento che Trend Micro 2009 deve tenere ogniqualvolta venga rilevato un tentativo di modifica su aree “critiche” del sistema operativo, è definibile cliccando sulla sezione Virus & Spyware della finestra principale, su Prevent unauthorized changes quindi su Settings… (“Impostazioni”). Per impostazione predefinita, Trend Micro 2009 mostra finestre a comparsa all’utente soltanto nei casi in cui un problema non possa essere risolto in modo automatico ma richieda invece un intervento manuale.

Molto valido il modulo firewall di Trend Micro che consente automaticamente le comunicazioni in Rete intentate dai software legittimi bloccando quelle poste in essere da programmi pericolosi o comunque sospetti.

Come Norton, anche la suite di Trend Micro si integra bene non solo con Internet Explorer ma anche con Mozilla Firefox installando un plug-in aggiuntivo per la notifica di siti potenzialmente dannosi. Per impostazione predefinita, vengono evidenziati i risultati delle ricerche effettuate con Google che potrebbero condurre a siti “maligni”.

Se installata su sistemi molto infetti, Trend Micro 2009 mostra qualche difficoltà nel funzionare in modo corretto. Per risolvere il problema e rimuovere le varie infezioni malware è solitamente sufficiente riavviare il sistema od avviare una scansione in modalità provvisoria.

Il modulo antispam di Trend Micro è sicuramente tra i migliori, sebbene si integri direttamente solo con client di posta quali Outlook ed Outlook Express. Nel caso in cui l’utente impieghi altri software per la gestione delle e-mail, sarà necessario creare manualmente una regola. Il contenuto dei messaggi in arrivo, un pò come fa Panda, viene confrontato con i dati memorizzati sui server di Trend Micro e provenienti dai vari utenti della suite per la sicurezza. I risultati ottenuti sono molto buoni e paragonabili a quelli rilevati impiegando soluzioni antispam specializzate.

Una funzionalità del tutto “inedita” è quella che provvede a cifrare tutte le informazioni che si inviano alle applicazioni installate utilizzando la tastiera (“keystroke encryption”): un keylogger che dovesse “intercettare” e registrare i tasti premuti dall’utente, non raccoglierà informazioni utili perché non verranno mostrate “in chiaro” ma risulteranno crittografate.

La schermata principale di Trend Micro Internet Security Pro 2009. Tutte le funzionalità principali sono racchiuse nella scheda My computer.

La finestra che permette di specificare il tipo di azione che Trend Micro deve compiere nel momento in cui dovesse essere rilevato un comportamento potenzialmente dannoso da parte di una qualunque applicazione.

G DATA TotalCare 2009

La software house tedesca G DATA si sta da qualche anno sempre più imponendo anche nel nostro Paese. “Più veloce, semplice, migliore” è lo slogan della nuova generazione di software G DATA per la sicurezza. Confermata la presenza della tecnologia DoubleScan: G DATA è l’unico prodotto della rassegna di questo mese che integra due motori antivirus differenti. Per la cronaca, il primo motore è quello di BitDefender (che ha preso il posto di Kaspersky) mentre il secondo è Avast. Grazie a questo espediente, G DATA TotalCare 2009 può incrementare ulteriormente il numero di malware rilevati. TotalCare 2009 porta con sé, comunque, numerose novità. A partire dall’adozione della tecnologia FingerPrint. Sviluppata da G DATA, essa permette di ridurre i tempi necessari per l’effettuazione delle scansioni del disco fisso eliminando, come fa Norton Insight, gli elementi già controllati in precedenza e considerabili come assolutamente sicuri.

G DATA ha voluto puntare molto sul miglioramento delle performance della sua suite per la sicurezza: un pieno supporto delle possibilità offerte dai processori Dual e QuadCore consente oggi di distribuire in modo ottimale i carichi di lavoro, rendendo il sistema più agile anche durante le scansioni dell’intero disco fisso (ParallelScan). Già in fase d’installazione, G DATA TotalCare 2009 promette di adeguarsi alle specifiche hardware del sistema in uso in modo da causare rallentamenti minimi. Se il sistema non dovesse soddisfare i requisiti minimi (ad esempio, qualora dovesse risultare dotato di meno di 512 MB di memoria RAM), G DATA adatterà, inoltre, il suo funzionamento alle ristrette capacità della macchina in uso. Il software poggia su più profili che consentono di ottenere il giusto equilibrio tra velocità e abilità del pacchetto.

Nel caso in cui G DATA dovesse rilevare la presenza, sul sistema in uso, di software per la sicurezza datati, provvederà automaticamente ad effettuarne la disinstallazione.

Sempre in fase di setup, G DATA richiede se l’utente sia o meno interessato ad installare le funzionalità “filtro web” e “parental control”.

Notevoli passi in avanti li ha compiuti anche il firewall integrato in G DATA TotalCare: la versione 2009 appare più snella rispetto al passato e, soprattutto, più discreta. Quest’ultima peculiarità rende il prodotto particolarmente adatto anche agli utenti meno esperti che non saranno costretti a prendere delle decisioni alla comparsa di finestre pop-up: le varie regole verranno infatti create in modo automatico da parte della suite.

G DATA TotalCare 2009 integra tutte le funzionalità per la protezione del sistema proprie di Internet Security 2009 con l’aggiunta di un sistema per il backup delle informazioni memorizzate sul personal computer ed un modulo “tuner” per il miglioramento delle prestazioni di Windows.

Molto più “alla moda” il look della finestra principale di G DATA TotalCare 2009.

Gli utenti più esperti possono modificare le impostazioni di default di G DATA in modo da avere la possibilità di interagire, di volta in volta, ad esempio, con il firewall.

Il filtro antispam è in grado di riconoscere come spam i messaggi contenenti termini ricorrenti, provenienti da server ed IP inseriti nella “liste nere”, aventi una struttura molto sospetta o redatti con set di caratteri stranieri.

Panda Global Protection 2009

La risposta più recente ed aggiornata di Panda nei confronti del “fenomeno malware”, letteralmente decuplicatosi nel corso dell’ultimo biennio, è la cosiddetta Collective Intelligence (CI). Questo tipo di approccio, lanciato a fine 2006, sfrutta la ormai continua fruibilità della connessione Internet per rivoluzionare le modalità con cui i nuovi malware vengono rilevati, classificati e rimossi. Se fino ad ora un personal computer veniva trattato come una singola unità e gli eventuali componenti nocivi rilevati considerati singolarmente, senza una visione d’insieme sui milioni di altri sistemi infettati, Collective Intelligence mira a modificare questo quadro. Grazie alla CI l’intero processo di isolamento e raccolta del malware, classificazione e risoluzione del problema può essere eseguito online. Dopo una prima analisi sul sistema locale, nel caso in cui vengano rilevati file sospetti, con l’autorizzazione dell’utente gli oggetti potenzialmente nocivi sono trasmessi ai server CI mantenuti da Panda. Qui, tutta una serie di procedure automatizzate si fanno carico dell’analisi approfondita di ogni campione pervenuto senza quindi impattare negativamente sulle performance del sistema dell’utente. Gli stessi server CI si occupano di produrre e distribuire aggiornamenti per le firme virali da distribuire a tutti gli utenti: in questo modo è subito possibile fidare del massimo livello di protezione anche nei confronti di malware nuovi, apparsi ad esempio soltanto su poche decine di sistemi. Un altro vantaggio della CI consiste nel quadro generale che questo approccio può restituire agli ingegneri ed agli analisti dei laboratori di Panda. Grazie alla CI, domande relative all’origine di un malware (è possibile ottenere l’elenco dei sistemi dai quali un malware è “nato”) ed alle sue modalità di diffusione, possono trovare rapidamente risposta. Panda è stato uno dei primi produttori di software per la sicurezza ad abbandonare il modello “PC-centric” per anni adottato guardando sempre più ad un approccio di tipo centralizzato. Panda si è comportato molto bene anche se installato su sistemi già infetti da malware probabilmente anche grazie alla scansione preventiva effettuata prima dell’installazione vera e propria. Abbiamo riscontrato qualche difficoltà nell’individuazione di alcuni campioni malware che sono risultati avviabili senza che la suite di Panda battesse ciglio.

In compenso, il modulo antispam – completamente riscritto rispetto alla precedente versione della suite – guadagna punti. Anch’esso si basa infatti, oggi, sull’utilizzo della Collective Intelligence che riesce a garantire un’elevata accuratezza in fase di individuazione delle e-mail indesiderate.

Ampiamente migliorabile, invece, il sistema di scansione antiphishing. I moduli per la protezione dei dati personali ed il “parental control” sono rimasti pressoché invariati rispetto alla versione precedente della suite.

Si presenta rinnovata l’interfaccia grafica di Panda Global Protection 2009, almeno per quello che riguarda la finestra principale del software: tutte le funzionalità sono suddivise in cinque pratiche schede.

Tutte le impostazioni del pacchetto sono regolabili attraverso un’unica finestra, suddivisa in più sezioni.

McAfee Total Protection 2009

Con la versione 2009 della suite per la sicurezza Internet Security, McAfee introduce alcune importanti novità. Prima tra tutte, una migliore installazione sui sistemi già infetti: McAfee Internet Security 2009 integra nuove abilità per il rilevamento e la rimozione di componenti software dannosi, eventualmente già presenti sul personal computer, che costituiscano intralcio al corretto funzionamento della suite.

Il meccanismo antispam appare notevolmente cresciuto rispetto alle precedenti versioni: McAfee Internet Security 2009 è in grado di aggiungere speciali barre degli strumenti ai vari client di posta elettronica quali Outlook, Outlook Express, Eudora, Mozilla Thunderbird e così via in modo da rendere più immediata la gestione delle e-mail indesiderate. Il componente antispam è comunque compatibile con qualunque client di posta POP3 e supporta diversi servizi di webmail (consultazione della posta elettronica via web, mediante il browser).

La più recente versione del pacchetto McAfee per la sicurezza del personal computer e dei dati in esso conservati, fa proprio un concetto che si sta via a via affermando tra i migliori software antimalware: effettuare con maggior frequenza un controllo delle aree chiave del sistema operativo ossia quelle che sono maggiormente soggette ad attacchi da parte di programmi maligni. E’ cosa nota, infatti, che i vari tipi di malware, per garantirsi l’avvio ad ogni ingresso in Windows, infettano specifiche aree del sistema. Perché allora non verificare più spesso la configurazione ed il contenuto di tali aree? Ecco la filosofia alla base della “scansione rapida” di McAfee Internet Security 2009: un’analisi frequente delle aree del computer più soggette ad attacco porta ottimi frutti senza impattare negativamente sulle performance globali del sistema.

Da sempre molto valida la protezione antiphishing offerta dalla suite che tra l’altro si integra con i motori di ricerca ed inserisce un’utile barra degli strumenti nel browser (Firefox compreso), così come fanno Norton e Trend Micro.

Active Protection è la nuova tecnologia lanciata da McAfee che si propone come una tempestiva risposta alla continua diffusione di nuovi malware: una volta che l’utente riceve un nuovo file nocivo, sconosciuto all’analisi effettuata consultando il database delle firme virali, l’elemento viene analizzato ed inviato (l’intero file od una sua “impronta”) al server Active Protection di McAfee. Quest’ultimo identifica la nuova minaccia ed invia informazioni sull’azione da compiere al sistema client. Anche in questo caso, abbiamo a che fare con una sorta di “intelligenza collettiva” sulle minacce che compaiono sulla scena mondiale.

L’interfaccia utente di McAfee 2009 non è cambiata granché rispetto alle precedenti due versioni. L’apposito pulsante in calce alla finestra permette, al solito, di accedere alle impostazioni avanzate.

Confermata la presenza dei SystemGuards, veri e propri “guardiani” del sistema che si occupano di monitorare costantemente la configurazione delle aree critiche di Windows con l’intento di impedire sul nascere eventuali tentativi di attacco.

Il firewall di McAfee non offre, purtroppo, un livello di personalizzazione delle varie regole paragonabile a quello di altri prodotti e, dal punto di vista dell’utilizzo, sembra concepito in particolare per gli utenti meno esperti.

F-Secure Internet Security 2009

F-Secure Internet Security si conferma come uno dei prodotti che impattano meno sulle performance del sistema. La procedura d’installazione automatica non richiede nessun intervento manuale da parte dell’utente e provvede a rimuovere eventuali software per la sicurezza, già presenti sul personal computer, che potrebbero risultare incompatibili con la soluzione di F-Secure. Optando per l’“installazione completa”, l’utente può scegliere se attivare o meno il “controllo genitori” o se eliminare eventuali software per la sicurezza.

L’interfaccia grafica di F-Secure Internet Security 2009 non sembra aver subìto particolari modifiche. Il motore di scansione antimalware si è sempre mostrato all’altezza eliminando pressoché la totalità dei campioni nocivi presi in esame. Pur basandosi sulla tecnologia DeepGuard, che monitora costantemente lo stato di sicurezza del personal computer e si fa carico di intercettare eventuali attività sospette che siano messe in atto sul sistema in uso, F-Secure 2009 non ha evidenziato problemi di “falsi positivi”. Purtroppo, però, abbiamo riscontrato non poche difficoltà durante l’installazione del prodotto su sistemi già ampiamente infetti.

Anche il modulo firewall non sembra aver registrato aggiornamenti degni di nota. Ad esempio, mentre altre suite provvedono ad eliminare a priori i software ai quali non deve essere consentito l’accesso alla rete Internet e gestiscono adeguatamente i programmi legittimi, F-Secure 2009 sembra porsi ancora un gradino più in basso. F-Secure, rispetto ad altre soluzioni “concorrenti”, può richiedere – con maggior frequenza – l’intervento dell’utente nella fase di creazione di regole firewall. Il modulo antispam è ridotto all’osso: va comunque rimarcato come la suite abbia commesso davvero pochi errori in fase di classificazione della posta indesiderata.

Appena avviato, F-Secure Internet Security 2009 non mostra particolari differenze rispetto alla precedente versione della suite.

La finestra delle impostazioni del modulo antispam. E’ possibile stilare elenchi di mittenti fidati e consultare le “black list” online per migliorare il tasso di rilevamento dei messaggi indesiderati.

/https://www.ilsoftware.it/app/uploads/2023/05/img_5039.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/totalav-antivirus-promo-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/12/totalav-sconto-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/12/TotalAV-Premium-2026-offerta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/ccleaner-premium-promo-300x120.webp)