A distanza di poche settimane dalla precedente scoperta (Windows Defender potrebbe eseguire codice JavaScript malevolo: come difendersi), Tavis Ormandy – ricercatore Google di primo piano all’interno del team Project Zero – ha comunicato di aver individuato un nuovo grave bug di sicurezza in Windows Defender, l’antimalware integrato nel sistema operativo Microsoft.

La vulnerabilità individuata da Ormandy è particolarmente grave perché la vittima non deve aprire allegati nocivi oppure fare doppio clic su qualche elemento: affinché il codice dannoso venga eseguito, è sufficiente che riceva un’email dal contenuto malevolo, visiti una pagina web preparata ad arte oppure, addirittura, un semplice messaggio istantaneo.

Ormandy spiega di aver rilevato la lacuna di sicurezza usando un fuzzer ovvero un software che “bersaglia” un’applicazione con dati corrotti e altri tipi di informazioni “fuori standard” con lo scopo di metterla in difficoltà e rilevare la presenza di eventuali punti di attacco.

Appena avviato il fuzzer, Ormandy rivela di aver subito individuato un problema di corruzione della memoria (heap corruption) nella API KERNEL32.DLL!VFS_Write. Un bug che avrebbe permesso a qualunque malintenzionato di eseguire codice dannoso sulle macchine degli utenti con uno sforzo molto ridotto e con un attacco dall’efficacia dirompente sfruttando proprio Windows Defender.

Viene utilizzato il condizionale perché Ormandy ha correttamente atteso la risoluzione del problema da parte di Microsoft prima di diffondere i dettagli della vulnerabilità.

Microsoft conferma che tutte le versioni di Windows Defender uguali o antecedenti la 1.1.13804.0 sono vulnerabili.

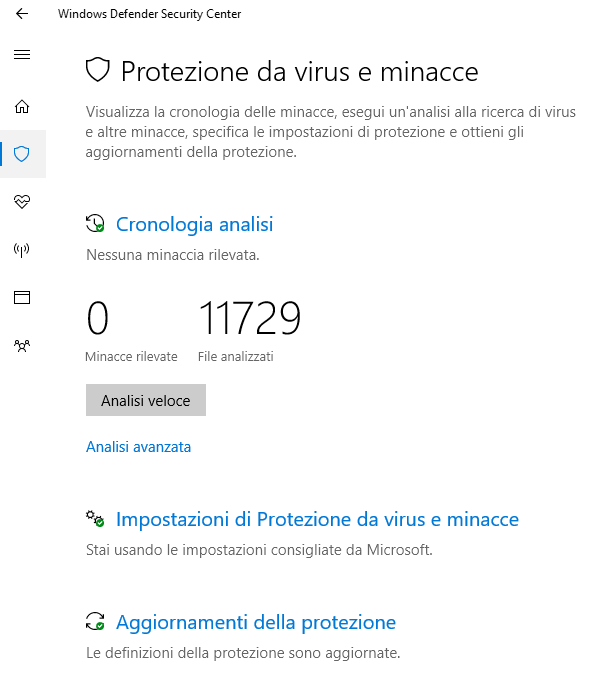

Per non rischiare nulla, quindi, è importante verificare che Windows Defender sia stato aggiornato alla versione 1.1.13903.0 o successive.

In Windows 10 basta accedere a Windows Defender quindi fare clic sulla voce Protezione da virus e minacce quindi su Aggiornamenti della protezione.

Installando un software per la sicurezza di terze parti, Windows Defender viene automaticamente disabilitato.

Non è escluso, a questo punto, che Ormandy torni alla carica con l’individuazione di nuove lacune: per stessa ammissione del ricercatore, infatti, il bug appena corretto è balzato immediatamente agli occhi, con un’operazione di analisi che viene considerata come “sommaria”.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15729.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)