C’è una buona notizia per coloro che in questi giorni hanno visto il contenuto del proprio sistema crittografato dal ransomware Petya.

Del ransomware Petya abbiamo parlato nell’articolo Petya ransomware, tante varianti per il malware che attacca il MBR.

Il malware, una volta in esecuzione sul sistema, al successivo riavvio provvede a cifrare il contenuto della Master File Table (MFT) chiedendo alla vittima il versamento di un riscatto in denaro.

La novità di queste ore è che, con un po’ di pazienza, la chiave crittografica usata per cifrare il contenuto della MFT può essere recuperata autonomamente.

Alcuni ricercatori hanno infatti scoperto che la chiave di decodifica, il cui inserimento è richiesto per rimettere le mani sui propri file, può avere una lunghezza compresa fra 16 e 73 ma solamente i primi 16 caratteri alfanumerici (quindi solo lettere maiuscole, minuscole e numeri) vengono considerati da Petya.

Per iniziare l’operazione di decodifica è possibile usare uno dei seguenti due siti web (se il primo fosse irraggiungibile o non funzionante, si potrà ricorrere al secondo link):

– Routine di decodifica

– Routine di decodifica (mirror)

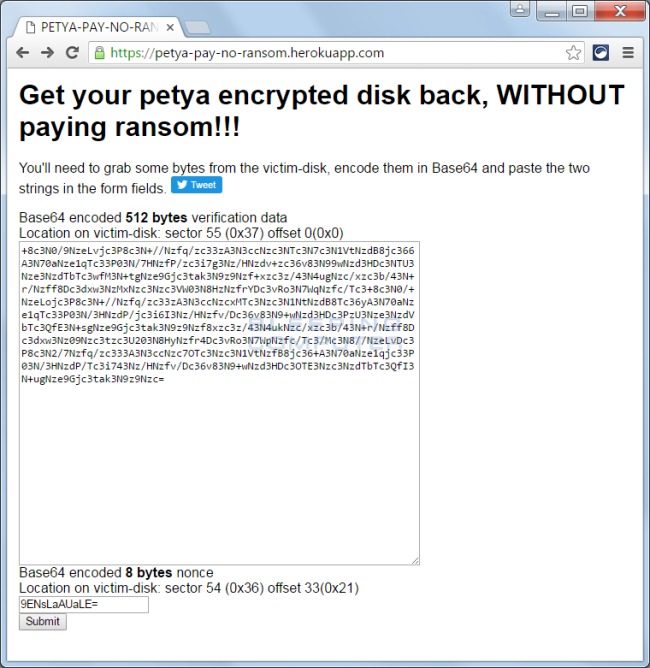

L’applicazione web richiede l’inserimento dei primi 512 bytes contenuti nell’hard disk; quelli che cominciano in corrispondenza del settore 55 (0x37h), offset 0(0x0).

Per estrarli, si dovrà disconnettere il disco fisso principale sul quale si è insediato Petya e collegarlo come unità secondaria su un altro sistema (vedere anche Installare un secondo hard disk: perché e come fare).

Allo scopo è possibile utilizzare anche una docking station come l’eccellente ed economica Inateck FD1003 che permette di collegare via USB sia hard disk da 3,5 pollici che da 2,5 pollici senza aprire il case del computer.

Dopo aver collegato l’hard disk aggredito da Petya ad un sistema Windows certamente funzionante, si dovrà semplicemente scaricare ed avviare l’utilità Petya Sector Extractor.

Grazie ad essa, sarà possibile estrarre istantaneamente il contenuto del settore indicato in precedenza ed esprimerlo con il sistema di numerazione Base64, come richiesto dallo strumento di decodifica online.

Cliccando sul pulsante Copy sector nel tool Petya Sector Extractor i 512 bytes d’interesse saranno automaticamente copiati nell’area degli appunti di Windows.

Bisognerà incollarli nella casella Base64 encoded 512 bytes verification data presente sul sito di decodifica usando la combinazione di tasti CTRL+V.

Allo stesso modo, dopo aver premuto Copy nonce, si dovrà premere CTRL+V in corrispondenza della casella Base64 encoded 8 bytes nonce sulla pagina di decodifica.

Premendo il pulsante Submit, l’applicazione web provvederà a generare la chiave di decodifica che Petya aspetta di ricevere in ingresso. Il processo di ricostruzione della chiave non impiegherà più di 60 secondi: una volta concluso, si dovrà annotare la chiave restituita, ricollegare l’hard disk al sistema d’origine, riavviare la macchina quindi inserire la chiave ottenuta.

Il contenuto dell’hard disk cifrato sarà così decodificato e l’utente potrà riprendersi i propri file ricordandosi però di mettere in pratica tutte quelle precauzione che permetteranno di difendersi dai ransomware: vedere l’articolo Proteggersi da Cryptolocker, TeslaCrypt e dai ransomware in generale.

Per risolvere il problema della decodifica di Petya, i ricercatori riferiscono di aver utilizzato un algoritmo genetico.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13661.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)