Con il nome FIDO2 si fa riferimento a una specifica nata per volontà della FIDO Alliance: l’obiettivo consisteva nello sviluppo di uno standard aperto che consentisse l’autenticazione sicura dell’utente su qualunque tipo di account.

Grazie all’utilizzo di FIDO2 è possibile sia abilitare l’autenticazione a due fattori (oltre all’inserimento di nome utente e password è necessaria un’altra autorizzazione, tipicamente prodotta da una chiavetta USB, NFC o Bluetooth, detta token) sia autenticazione senza l’inserimento di password grazie all’integrazione dello standard W3C WebAuthn.

Il vantaggio di FIDO2 è che si tratta di un meccanismo in grado di aiutare a superare l’utilizzo delle tradizionali credenziali (nome utente e password) evitando che l’account di un utente possa essere violato semplicemente impossessandosi di tali dati.

Esistono diverse modalità che permettono di proteggere gli account utente con l’autenticazione a due fattori. Alcune, però, come spiegato nel nostro articolo sono migliori di altre: Verifica in due passaggi: qual è la modalità più sicura. Ad esempio l’acquisizione di una specifica autorizzazione per il login su un dispositivo collegato all’account da proteggere rappresenta un’eccellente linea di difesa (si pensi al meccanismo Messaggio di Google attivabile da questa pagina per gli account dell’azienda di Mountain View oppure all’utilizzo di Duo: Autenticazione a due fattori: come estenderla ai servizi a uso professionale).

Le chiavette o token FIDO2 aiutano a raggiungere il livello di protezione più elevato in assoluto per scongiurare l’accesso ai propri account da parte di criminali informatici e di soggetti non autorizzati.

L’utilizzo di un secondo fattore come una chiavetta FIDO2 aumenta enormemente la sicurezza: se la password cade nelle mani sbagliate, un aggressore ha ancora bisogno di un altro fattore per poter accedere.

Per usare FIDO2, l’utente si registra su un servizio online e genera una coppia di chiavi sul suo dispositivo. La chiave privata viene conservata in locale mentre la chiave pubblica, seguendo lo schema di qualunque altro algoritmo crittografico di tipo asimmetrico, viene memorizzata su un server remoto (tipicamente quello del gestore del servizio web).

La chiave privata, utilizzata per tutte le successive autenticazioni, viene sbloccata dall’utente attraverso un’azione compiuta da questi (inserimento di un PIN, pressione di un pulsante, utilizzo di sensori biometrici o appunto l’utilizzo di un hardware qual è la chiavetta FIDO2).

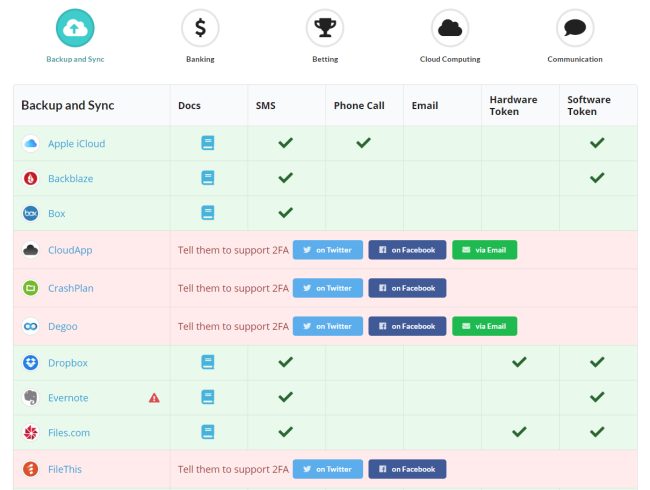

Come abbiamo visto nell’articolo Autenticazione a due fattori: quali siti e servizi online la offrono, il miglior modo per iniziare ad approcciarsi all’utilizzo delle chiavette FIDO2 consiste nel controllare su quali siti web si ha la necessità di autenticarsi con il massimo livello di sicurezza possibile.

A questo proposito, il sito Two Factor Auth (2FA) aiuta moltissimo: utilizzando le sue pagine si possono ottenere tutti i dettagli sulle modalità di autenticazione assicurate da ciascun servizio online.

Il segno di spunta verde nella colonna Hardware token conferma che il servizio è compatibile con le chiavette FIDO2 mentre Software token si riferisce al fatto che risulta possibile usare anche una stringa appositamente generata per ottenere l’accesso usando un dispositivo “ad hoc” (ad esempio il proprio smartphone).

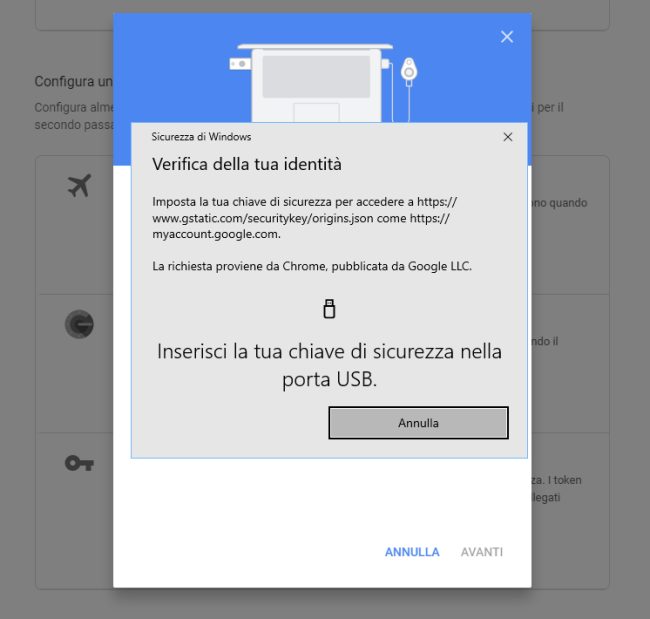

Se un servizio online già supporta FIDO2, è possibile impostare rapidamente l’utilizzo della chiavetta USB, NFC o Bluetooth: le varie finestre di dialogo guidano l’utente attraverso il processo di configurazione. Di solito basta inserire la chiavetta al momento della richiesta, toccare un pulsante e… basta.

Posto quanto illustrato nell’articolo Autenticazione a due fattori: cosa succede se si perde una chiavetta U2F FIDO2, il consiglio è quello di non affidarsi solo a un unico token hardware. Una chiavetta FIDO2 dovrebbe essere utilizzata quando ci si trova in viaggio o quando ci si sposta; una seconda a casa in un luogo sicuro.

Gli stessi dispositivi Windows, Android e alcuni basati su macOS (MacBook Pro con sensore di impronte digitali) possono essere utilizzati come token FIDO2 aggiuntivi (a patto che sia presente un chip TPM). Microsoft ha anche recentemente ottenuto la certificazione FIDO2 per Windows Hello: Windows Hello ottiene la certificazione FIDO2: ecco cosa significa.

Come spiegato nell’articolo Rintracciare un cellulare rubato diventa impossibile se Google chiede la conferma dell’identità, il tema dell’autenticazione a due fattori non va preso sotto gamba e il consiglio è quello di avere sempre a disposizione più strumenti per accedere al proprio account nel caso in cui, ad esempio, si dovesse perdere la chiavetta FIDO2.

Fondamentale, comunque, non tenere token FIDO2 fisicamente assieme al dispositivo dove sono annotati username e password. Ricordiamo, infatti, che il password manager di un browser web dovrebbe essere considerato come intrinsecamente insicuro, almeno nei confronti di chi avesse la disponibilità fisica del dispositivo dell’utente (notebook, smartphone, tablet,…). Vedere, ad esempio, Il browser mostra la password celata da pallini o asterischi: non è un problema e Password manager di Firefox: master password indovinabile in pochi minuti e, ancora, Password dimenticata, come trovare quella di Windows, Gmail e di altri servizi.

Nel caso dei sistemi Windows è quindi fondamentale proteggere l’accesso con BitLocker e una password da inserire in fase di avvio (e al rientro dall’ibernazione o dalla sospensione): BitLocker, come proteggere i dati su hard disk e SSD e chiedere una password all’avvio.

Alcune chiavette FIDO2, come la serie YubiKey 5 di Yubico consentono anche di gestire i token software insieme con le relative password “una tantum” che vengono memorizzate nella chiavetta. Con un dispositivo come YubiKey 5 si può collegare la chiavetta a un qualunque dispositivo e controllare immediatamente tutte le registrazioni OATH (Initiative for Open Authentication) configurate.

FIDO2 è nato per gestire le procedure di autenticazione sul web perché, come abbiamo visto, è necessario un server che gestisca la memorizzazione delle chiavi pubbliche.

Un password manager come KeePassXC consente di usare le chiavette YubiKey come token per l’accesso ai database delle proprie credenziali d’accesso. In questo caso, però, come spiegato in questa pagina, non è possibile parlare di un’autenticazione a due fattori in senso stretto.

Tra le chiavette FIDO2 migliori per proteggere i propri account, ci sono le già citate di Yubico, quelle di Feitian.

Nel caso delle chiavette FIDO2 cambia l’interfaccia utilizzata: in alcuni casi i token possono essere collegati a porte USB-A o USB-C e, in aggiunta, supportano la gestione in modalità wireless via Bluetooth o NFC (ideale per l’utilizzo con i dispositivi mobili).

Prima di lanciare sul mercato le sue nuove chiavette FIDO2 Yubikey 5 (Autenticazione a due fattori con le nuove YubiKey 5: disponibile anche un modello con chip NFC), Yubico aveva criticato senza mezzi termini la decisione di Google di utilizzare la tecnologia Bluetooth nelle sue chiavette sostenendo che essa non può offrire sufficienti garanzie in termini di sicurezza e suggerendo l’adozione della tecnologia NFC: Google Titan Key: lanciata negli USA a 50 dollari nelle versioni USB e Bluetooth (anche Google ha infatti immesso sul mercato le sue chiavette da usare come token di sicurezza ma al momento non sono disponibili in Italia).

/https://www.ilsoftware.it/app/uploads/2023/05/img_20426.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/motw-windows-salvataggio-pagine-web-pericoloso.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/Chrome_Android_Bar_Blog_Header_V.width-1000.format-webp1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-2-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/Gemini_google-chrome.jpg)