"Malware" è un termine che si fa derivare dalla contrazione dei due termini inglesi (malicious e software) col quale ci si riferisce a quell’insieme di programmi che vengono appositamente sviluppati, da parte di malintenzionati, per causare danni sui sistemi ove questi dovessero essere eseguiti. Si distinguono molte categorie di malware anche se questi programmi possono appartenere, sempre più frequente, a più tipologie. Oggigiorno, infatti, il confine tra virus, trojan, backdoor, keylogger sta divenendo sempre più sfumato. Capita sempre più spesso che gli sviluppatori di un worm integrino, all’interno delle loro creature, funzionalità in grado di spiare le attività dell’utente e di ritrasmettere a terzi dati sensibili od informazioni personali oppure di mettere in ascolto sul personal computer "vittima" componenti server per facilitare l’accesso al sistema infetto da parte di malintenzionati, da remoto.

Gli "spyware" sono sovente inseriti tra i malware anche se di solito non causano veri e propri danni al sistema ed ai dati in esso memorizzati: essi rappresentano piuttosto una pesante minaccia per la privacy dell’utente.

Spyware e malware in generale si installano in due modi differenti: i primi sono talvolta inseriti in qualche programma shareware o freeware mentre i secondi si incontrano pressoché esclusivamente navigando in Rete con il browser.

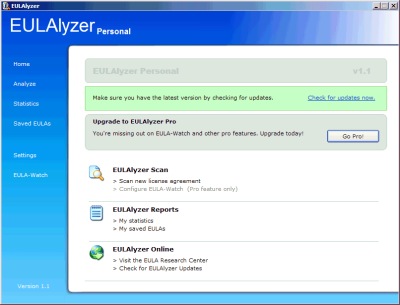

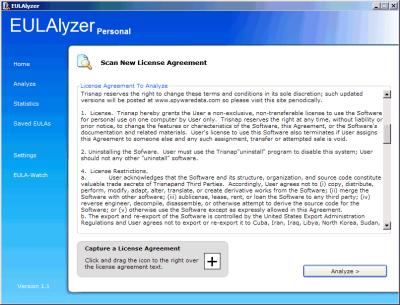

L’obiettivo primario di chi sviluppa spyware consiste, generalmente, nel raccogliere dati personali a fini promozionali. Per quanto riguarda gli spyware inseriti da alcuni sviluppatori di software shareware/freeware nei loro prodotti, il loro utilizzo è spesso dichiarato nella licenza d’uso del programma stesso. In pratica, se l’utente è interessato all’uso del programma deve accettare la presenza dello spyware sul proprio sistema, altrimenti è tenuto a disinstallare immediatamente il software. In questo modo, gli sviluppatori di questi software cercano di tutelarsi legalmente ottenendo parimenti un finanziamento economico dalle aziende che sviluppano i vari componenti spyware. In Rete è disponibile un interessante programma gratuito (EULAlyzer) che si fa carico di esaminare il contratto di licenza d’uso di un qualsiasi software individuando le porzioni di testo in cui si dichiara la presenza e l’utilizzo di elementi spyware.

Per prevenire l’installazione non autorizzata di malware durante la navigazione in Rete, la regola principale non ci stancheremo mai di ripeterlo consiste nel mantenere sempre aggiornato il sistema operativo e le applicazioni "critiche" come browser, client di posta elettronica, software per la messaggistica istantanea e comunque tutti i programmi che si adoperano per scambiare informazioni con la rete Internet. Microsoft rilascia infatti a cadenza mensile patch di sicurezza che permettono di risolvere vulnerabilità scoperte nel sistema operativo, nel browser od in altre applicazioni. Nel caso di patch particolarmente critiche, la loro mancata applicazione può avere come conseguenza l’esposizione del proprio personal computer a facili attacchi provenienti dall’esterno. Per evitare di correre rischi, suggeriamo caldamente di ricorrere spesso all’utilizzo delle funzionalità per l’aggiornamento del sistema operativo od all’uso di software gratuiti come Microsoft Baseline Security Analyzer, compatibile con i sistemi Windows 2000, Windows XP e Windows 2003.

Per mantenersi informati, è possibile consultare la pagina dedicata alla sicurezza sul sito Microsoft. I più esperti possono avere un quadro globale su tutti i bollettini rilasciati dall’azienda di Redmond consultando questa pagina.

Si tenga comunque presente che anche i prodotti "della concorrenza" non sono immuni da problemi. A mero titolo esemplificativo, per quanto riguarda i browser web, vengono talvolta messe a nudo vulnerabilità di sicurezza anche in prodotti come Mozilla Firefox od Opera.

A tal proposito, oltre a visitare i siti web dei rispettivi produttori alla ricerca di eventuali aggiornamenti, consigliamo di verificare sul sito di Secunia quali e quante siano le vulnerabilità nei vari software utilizzati: è sufficiente digitare il nome del programma nella casella Search.

Sarebbe inoltre preferibile provvedere all’installazione di un "personal firewall" in grado non solo di bloccare tentativi di attacco provenienti dall’esterno ma di controllare quali applicazioni, presenti sul sistema in uso, tentino di scambiare dati in Rete. Grazie a questa funzionalità, diventa semplice portare alla luce losche attività perpetrate da eventuali spyware e malware.

I personal firewall più evoluti permettono anche di filtrare i contenuti attivi presenti nelle pagine web: si tratta di una possibilità che riveste secondo noi un’importanza a dir poco fondamentale. Intervenendo sulle impostazioni del firewall, è possibile specificare che contenuti potenzialmente offensivi come oggetti ActiveX e Java siano automaticamente bloccati.

Eliminazione di spyware e malware. Gli strumenti probabilmente più conosciuti per l’eliminazione di spyware e malware sono Ad-Aware e SpyBot Search&Destroy. Si tratta di due programmi freeware che, una volta installati, permettono di esaminare il contenuto di dischi e partizioni alla ricerca di eventuali minacce. Entrambi non permettono il monitoraggio in tempo reale del sistema (individuando e bloccando l’insediamento di componenti maligni) ma integrano un modulo per la scansione del disco e del registro di sistema. Un po’ come i software antivirus, anche Ad-Aware e SpyBot debbono essere mantenuti costantemente aggiornati usando le funzioni di "update" richiamabili dall’interfaccia. Ad-Aware si limita ad effettuare una scansione del sistema (compreso, eventualmente, il file HOSTS) mentre SpyBot include anche la cosiddetta funzione di Immunizzazione per Internet Explorer: il programma è in grado di bloccare siti web e contenuti attivi conosciuti come maligni.

Sono assai interessanti gli strumenti che SpyBot mette a disposizione dell’utente nella modalità avanzata: cliccando sul pulsante Utilità, l’utente più smaliziato può ad esempio gestire gli ActiveX in uso sul sistema, ottenere la lista degli oggetti BHO installati in Internet Explorer, modificare la pagine di riferimento utilizzate dal browser (home page, pagine di ricerca,…), controllare i programmi eseguiti automaticamente all’avvio di Windows e molto altro ancora.

Avendo già dato ampio spazio in passato ad Ad-Aware e SpyBot abbiamo preferito presentare, questa volta, un software come a-squared, anch’esso gratuito ed aggiornabile online.

Monitoraggio in tempo reale: Windows Defender

La nuova frontiera dei tool antispyware consiste nel sorvegliare, in tempo reale, il sistema rilevando tentativi di installazione non autorizzati da parte di malware e componenti sospetti. Nel mese di Dicembre 2004, l’azienda di Bill Gates aveva acquisito Giant Software, software house da tempo attiva nello sviluppo di prodotti e soluzioni antispyware rilasciando poco dopo (a Gennaio 2005) la prima versione beta di Microsoft Antispyware. Il prodotto apparve subito come una ridenominazione del prodotto originale distribuito precedentemente da Giant dato che le nuove caratteristiche introdotte erano piuttosto limitate. In seguito Microsoft ha rilasciato cinque aggiornamenti del prodotto senza però mai abbandonare la versione "beta 1" finché a Novembre 2005 l’azienda comunicò un cambio di denominazione per il prodotto che si sarebbe d’ora in poi chiamato Windows Defender.

Windows Defender sarà parte integrante di Windows Vista e sarà legato strettamente con i servizi per l’aggiornamento del sistema operativo (Windows Update) e la funzione "Aggiornamenti automatici". La protezione offerta da Windows Defender sarà attiva in modo predefinito.

All’avvio dell’installazione, il programma richiede se si desidera che gli aggiornamenti di Windows Defender via a via rilasciati vengano scaricati ed automaticamente applicati. Il software inoltre propone l’adesione al programma Microsoft Spynet. In questo caso, le informazioni riguardanti le minacce individuate dagli agenti di Windows Defender vengono trasmesse ai produttori del software che le analizzeranno migliorando così le abilità diagnostiche del prodotto.

Se si desidera soltanto che vengano periodicamente scaricati ed installati gli aggiornamenti, è sufficiente selezionare l’opzione Install definition updates only. In questo modo il programma si aggiornerà automaticamente con le informazioni relative alle nuove minacce scoperte.

Oltre alla possibilità di effettuare scansioni manuali del sistema, Windows Defender si compone di numerosi "agenti" ciascuno dei quali deputato al controllo di uno specifico aspetto del sistema operativo. Per fare qualche esempio, un agente tiene d’occhio la lista dei servizi di sistema bloccando l’installazione di quelli non autorizzati, un altro vigila sull’installazione di barre degli strumenti ed oggetti BHO in Internet Explorer, sulla modifica della pagina iniziale e dei motori di ricerca usati dal browser, un altro ancora sorveglia il contenuto del file "HOSTS" verificando se un’applicazione tenti di apportare delle modifiche. Altri agenti tengono sotto controllo l’elenco dei programmi avviati ad ogni ingresso in Windows, impediscono interventi sulla configurazione della connessione Internet da parte di applicazioni non autorizzate e così via. Mentre nel software derivato direttamente da Giant (Microsoft Antispyware) l’utente aveva la possibilità di configurare il comportamento di ogni singolo “agente”, in Windows Defender si è preferito puntare tutto sulla facilità d’uso del programma. La protezione in tempo reale viene attivata mediante l’installazione di un nuovo servizio di sistema in Windows (Windows Defender Service; “C:\Programmi\Windows Defender\MsMpEng.exe”).

La scansione manuale del sistema è avviabile in qualunque momento cliccando sul pulsante Scan visualizzato nella barra degli strumenti (è possibile optare tra una scansione veloce, una completa ed una personalizzata).

Per ciascun componente sospetto individuato dal programma di Microsoft, l’utente può scegliere tra diverse possibilità: Ignore, Quarantine, Remove, Always ignore.

Mediante il pulsante Tools si accede alla configurazione avanzata del programma: dalle opzioni relative alla scansione automatica, alle azioni da compiere nel caso in cui vengano individuati elementi sospetti, alla protezione in tempo reale (Options). Cliccando sul link Software Explorer, i più esperti possono controllare quali software risultano in esecuzione mentre Quarantined items mostra l’elenco degli oggetti posti nell’area di “quarantena”.

L’ultima versione di Windows Defender al momento disponibile, è prelevabile da questa pagina cliccando sul pulsante Download it here (è obbligatorio accettare la verifica della regolarità della licenza di Windows in uso).

Tra i programmi illustrati nelle pagine successive, Spyware Terminator è quello che come Windows Defender oltre ad un modulo per la scansione manuale, include un sistema di protezione che opera in background.

Interpretazione dei risultati, l’assistente legale EULAlyzer, rootkit e HijackThis

Interpretazione dei risultati delle scansioni antispyware. Grande attenzione va riposta durante la fase di lettura, interpretazione e valutazione dei risultati di una scansione. Molti software, infatti, potrebbero classificare come dannosi software che invece sono utilizzati dall’utente per compiere operazioni più evolute. Ad esempio, un software freeware come VNC che consente di gestire da remoto un qualsiasi personal computer come se si fosse seduti dinanzi al suo schermo viene generalmente considerato come potenzialmente nocivo quando in realtà esso può essere impiegato dall’utente per le normali operazioni di gestione del sistema. VNC è costituito da un modulo server (se eseguito un qualsiasi sistema si mette in ascolto rilevando tentativi di connessione dall’interno) e da un client (necessario per connettersi ad una macchina sulla quale sia in esecuzione il server di VNC). Può essere interessante il fatto che molti antispyware indichino come pericoloso il modulo server del programma (l’utente potrebbe non essere a conoscenza della sua presenza sul suo personal computer) ma ci pare un po’ eccessivo segnalare come "a rischio" anche il "viewer" del programma ossia il modulo client.

Tanto per fare qualche esempio, alcuni software antispyware potrebbero additare come potenzialmente nocivi anche applicazioni come MIRC (famoso software utilizzato per chattare in Rete). Va detto come le chat IRC pullulino sempre più di malintenzionati che tentano di inviare ad ignari utenti virus o, comunque, malware.

Prima di acconsentire all’eliminazione di elementi classificati da un software antispyware come malware, è quindi bene analizzarne con calma la natura in modo da evitare la cancellazione di software utili.

A-squared free, software presentato nelle pagine che seguono, permette di scegliere prima dell’avvio della scansione se andare alla ricerca anche dei cosiddetti "riskware" (VNC e MIRC, ad esempio, sono considerati tali) e se utilizzare anche la funzionalità euristica (il programma rileva componenti non ancora indicati come spyware o malware all’interno del proprio archivio delle firme ma che, se presenti sul sistema, si comportano come oggetti dannosi).

HijackThis: la cassetta degli attrezzi per i più esperti

HijackThis è un software di dimensioni assai contenute (pesa, complessivamente, meno di 250 KB) che offre la possibilità di effettuare un rapido controllo sulla configurazione di tutte le aree del sistema operativo comunemente sfruttate da spyware e malware per far danni.

Il programma è una sorta di cassetta degli attrezzi appannaggio degli utenti più smaliziati. Una volta eseguito, infatti, ed effettuata una scansione del sistema (Do a system scan only; cliccare sul pulsante Do a system scan and save a logfile per memorizzare il risultato dell’analisi in un file di testo), HijackThis suddivide le informazioni rilevate in ben 23 sezioni differenti, ciascuna marcata con una sigla specifica (esempio: O1, O2,…,O23). Cliccando qui, tutti gli interessati possono trovare una guida completa all’uso di HijackThis con la spiegazione esaustiva del significato di ciascuna sigla utilizzata dal programma.

In questa sede ci limitiamo a dire soltanto, per esempio, che gli elementi R0-R3 sono spesso riconducibili all’attività di hijackers del browser (componenti malware che modificano la pagina iniziale od i motori di ricerca predefiniti); O1 indica le modifiche apportate al file HOST di Windows; con O2 sono marcati tutti gli oggetti BHO usati in Internet Explorer; con O4 i programmi in esecuzione automatica; con O8 le aggiunte inserite al menù contestuale.

Il problema derivante dall’uso di HijackThis consiste nel discernere gli elementi benigni da quelli invece collegati all’azione di componenti spyware o malware. Il programma infatti, non dà nessun suggerimento (fatta eccezione per qualche indicazione di carattere molto generico, poco utile all’atto pratico) sull’identità dei vari oggetti rilevati e non consiglia quale sia bene eliminare e quale invece debba essere necessariamente mantenuto.

Chi utilizza HijackThis e si appresta ad eliminare una o più delle voci elencate deve ben comprendere, prima, il funzionamento del software. La cancellazione di oggetti benigni può comportare malfunzionamenti al sistema ed alle applicazioni installate.

System Spyware Interrogator, software che presentiamo più avanti, tende la mano agli utenti meno esperti che, con HijackThis, si trovino in difficoltà.

Ad ogni modo, un valido aiuto per l’identificazione dei software che vengono caricati all’avvio del personal computer, degli oggetti BHO e delle toolbar caricati in Internet Explorer e di molti altri oggetti, arriva dal sito “CastleCops”. Di seguito proponiamo una lista delle pagine che è possibile interrogare per stabilire l’identità di varie categorie di oggetti:

O2 – Oggetti BHO

O9 – Oggetti “extra” nella barra degli strumenti di Internet Explorer o nel menù “Strumenti” del browser

O10 – Winsock hijacker (LSP)

O16 – Oggetti ActiveX (alias “Downloaded Program Files”)

O18 – Protocolli “extra” e protocol hijackers

O20 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O21 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O22 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O23 – Servizi di sistema (NT/2000/XP/2003) sconosciuti

EULAlyzer: il consulente legale scova-spyware

Abbiamo evidenziato nell’introduzione come alcuni sviluppatori di software shareware e freeware integrino, nei loro prodotti, dei componenti spyware. Il loro obiettivo consiste essenzialmente nel ricevere una remunerazione economica. Chi sviluppa spyware è infatti interessato a conoscere le abitudini degli utenti pagando a peso d’oro questo tipo di informazioni. Per motivi legali, il produttore del software è comunque obbligato a dichiarare esplicitamente l’uso del componente spyware nella licenza d’uso del suo prodotto. Spesso gli utenti non leggono con attenzione i contratti di licenza (EULA) proposti al momento dell’installazione di un software. Talvolta, soprattutto perché sono molto lunghi (spesso vengono così realizzati per scoraggiarne la lettura completa) e generalmente redatti in lingua inglese, possono sfuggire, quindi, clausole estremamente importanti.

EULAlyzer è un programma gratuito che si incarica di analizzare in pochi istanti qualunque contratto di licenza d’uso evidenziando immediatamente parole sospette collegate all’utilizzo di tecnologie spyware. E’ possibile quindi scoprire immediatamente se il programma che siete in procinto di installare sul vostro personal computer visualizza finestre pop-up, trasmette dati personali a terzi, se fa uso di identificativi unici per tenere traccia delle vostre attività e così via. EULAlyzer è gratuito per uso personale e per scopi educativi non sostituendo comunque l’attenta lettura dei contratti di licenza d’uso che suggeriamo di analizzare sempre con la dovuta attenzione.

Dopo aver installato il programma, è possibile esaminare un qualunque contratto di licenza cliccando sul link Scan new license agreement (finestra principale del software) quindi incollandone il testo nel box License agreement to analyze ("Contratto di licenza da analizzare") oppure trascinando la croce sulla finestra dell’applicazione che si sta installando non appena viene mostrata la licenza (EULA).

L’ultima versione di EULAlyzer al momento disponibile, è scaricabile gratuitamente da questa pagina.

Quando i malware si nascondono: la minaccia "rootkit"

I rootkit sono dei programmi inseriti su un sistema da parte di un aggressore remoto dopo che questi ne ha preso il controllo: essi permettono di cancellare le tracce dell’attacco e di facilitare la vita al malintenzionato per i successivi ingressi. La peculiarità principale dei rootkit consiste nel fatto che si tratti di programmi sviluppati per nascondersi sul sistema in modo da non insospettire l’utente. Grande clamore ha sollevato tempo fa la scoperta, da parte di M.Russinovich di Sysinternals.com, dell’utilizzo di Sony BMG di un componente che si comportava, di fatto, come un rootkit e che veniva utilizzato come parte integrante della protezione anticopia (DRM) per alcuni CD musicali. Il componente veniva installato sul sistema senza l’autorizzazione dell’utente (non ne veniva nemmeno dichiarato l’utilizzo) e non ne veniva permessa la disinstallazione. Si sono susseguite polemiche, azioni legali, rilasci di patch. Windows Defender (l’allora “Microsoft Antispyware”), addirittura, ha – poche settimane dopo – permesso l’eliminazione del rootkit di Sony BMG (un comunicato è pubblicato sul blog ufficiale).

Tutti gli attacchi da malware e spyware

1. Il file HOSTS. Il cosiddetto file HOSTS permette di associare un indirizzo "mnemonico" (per esempio, www.google.com) ad uno specifico indirizzo IP. Il risultato che si ottiene ricorda da vicino quello di un comune server DNS. In Windows NT/2000/XP/2003 è presente nella cartella \SYSTEM32\DRIVERS\ETC mentre in Windows 9x/ME nella cartella d’installazione di Windows (es.: C:\WINDOWS). Molti malware o hijackers modificano il file HOSTS con lo scopo di reindirizzare il browser su siti web specifici. A seguito di questi interventi non autorizzati, digitando www.google.com o gli URL di altri siti web molto conosciuti, si potrebbero aprire, anziché le pagine web corrette, siti web assolutamente sconosciuti. La modifica del file HOSTS è effettuata anche da virus (un esempio è MyDoom.B) con lo scopo di evitare l’apertura dei siti di software house che sviluppano soluzioni antivirus. HijackThis raggruppa con l’identificativo "O1" tutti gli interventi subiti dal file HOSTS di Windows.

2. BHO (Browser Helper Objects) e toolbars. Malware e spyware fanno ampio uso dei BHO. Si tratta di componenti specificamente ideati per Internet Explorer. Gli oggetti di questo tipo sono nati con lo scopo di aprire il browser Microsoft a funzionalità messe a disposizione con applicazioni sviluppate da terze parti. SpyBot Search&Destroy stesso, ad esempio, utilizza un BHO per interfacciarsi con Internet Explorer in modo da riconoscere e bloccare pagine potenzialmente pericolose. Adobe Acrobat e Google ricorrono ad oggetti BHO per dotare Internet Explorer di funzionalità per la gestione di file PDF, l’effettuazione di ricerche in Rete, l’implementazione di funzioni di "desktop search".

Ma gli oggetti BHO sono ampiamente usati da malware e spyware per compiere operazioni illecite.

Analoghe considerazioni possono essere fatte per le barre degli strumenti che, in sistemi poco difesi e raramente aggiornati, compaiono in massa in Internet Explorer.

La presenza di BHO e barre degli strumenti maligni è evidenziabile ricorrendo all’uso di tool specifici come BHODemon (disponibile nel CD di PC Open) oppure ad HijackThis (gruppi "O2" e "O3").

La loro identità può essere accertata verificando il relativo CLSID. Si tratta di un codice alfanumerico a 128 bit, scritto in esadecimale e racchiuso tra parentesi graffe. Questa pagina permette di consultare un ricco database contenente un vasto numero di CLSID. E’ immediato verificare, ad esempio, come {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} sia un BHO legato ad Adobe Acrobat, quindi assolutamente legittimo.

3. Hijacking del browser. Spyware e malware, ricorrendo a tecniche particolari od a vulnerabilità conosciute del browser, riescono su sistemi non aggiornati a modificare la pagina iniziale impostata oppure il motore di ricerca predefinito. Questi interventi si chiamano "hijacking" del browser e consistono nell’obbligare l’utente a collegarsi forzatamente con un sito web. Le applicazioni maligne che causano questi problemi si dicono hijackers.

4. ActiveX. Molti componenti nocivi (soprattutto i dialer) arrivano sotto forma di ActiveX. Un oggetto ActiveX è un programma sviluppato con tecnologia Microsoft che permette di estendere le funzionalità del browser. Essi vengono scaricati da Internet Explorer nella cartella Downloaded Program Files. Per evitare problemi è bene eliminare immediatamente ActiveX sospetti, accertandosi di aver aggiornato e "patchato" sistema operativo e browser. Se non si vogliono disabilitare gli ActiveX, una buona idea consiste nell’adozione di un "personal firewall" che sia in grado di filtrarli.

Esecuzione all’avvio di Windows. Gran parte dei malware e degli spyware, una volta avuto accesso al sistema, cercano di fare di tutto per "autoeseguirsi" ad ogni avvio di Windows. Da questo punto di vista, il sistema operativo di Microsoft offre una vasta scelta di opportunità. Sono infatti molteplici gli espedienti che un software maligno può utilizzare per garantirsi l’avvio automatico ad ogni accensione del personal computer. Da un lato, possono essere usate le tante chiavi del registro di sistema che il sistema operativo mette a disposizione, dall’altro i file win.ini e system.ini (che risalgono alle vecchie versioni di Windows ma ancora conservati per motivi di retrocompatibilità). Spyware e malware, inoltre, cercano di camuffarsi con nomi che ricordano da vicino componenti critici del sistema operativo. Così facendo, un occhio poco esperto può essere facilmente tratto in inganno.

E’ bene quindi verificare sempre (magari servendosi anche di Autoruns, software gratuito già presentato più volte nelle pagine de IlSoftware.it (ved. qui) quali sono i programmi che vengono avviati ad ogni ingresso in Windows. Il consiglio da tenere a mente, poi, è quello di non farsi ingannare da nomi che sembrano essere componenti vitali del sistema operativo.

A mo’ di esempio, basti pensare che SYSUPD.EXE, WUPDATER.EXE o varianti di EXPLORER.EXE e IEXPLORER.EXE sono usati da moltissimi malware.

HijackThis raggruppa con l’identificativo "O4" i programmi eseguiti all’avvio di Windows.

5. Modifica delle aree di sicurezza di Internet Explorer. Internet Explorer gestisce in modo differente le risorse provenienti dalla Rete Internet e quelle memorizzate sulla rete locale. E’ facile accorgersene accendendo al menù Strumenti, Opzioni Internet quindi cliccando sulla scheda Protezione. Nel caso di Internet il livello di protezione è impostato su medio mentre per la rete Intranet su medio-basso. Chi sviluppa malware conosce alcuni trucchetti (reperibili anche in Rete facendo qualche ricerca) per "far credere" ad Internet Explorer che i loro componenti nocivi facciano parte della rete locale o, peggio ancora, dell’area "Risorse del computer" (identifica il computer locale: si tratta di una zona non visibile in modo predefinito tra le opzioni di Internet Explorer ma che esiste). In questo modo, i malware hanno ampie possibilità d’intervento sul sistema senza alcuna restrizione.

Per difendersi da questo tipo di minacce, le soluzioni applicabili sono essenzialmente tre (che possono essere comunque combinate tra loro): disabilitare in Internet Explorer l’esecuzione di controlli ActiveX, applet Java e Visual Basic Script; installare un "personal firewall" in grado di monitorare e filtrare i contenuti web potenzialmente pericolosi; abbandonare Internet Explorer e passare ad un browser web "alternativo".

6. Introduzione di restrizioni. Alcuni spyware e malware, una volta insediatisi sul sistema, introducono, per complicare la vita all’utente, addirittura delle restrizioni su sistema operativo e browser. E’ possibile che l’icona delle Opzioni Internet sparisca dal Pannello di controllo, che non sia più consentito l’accesso alla finestra delle opzioni di Internet Explorer o la modifica del registro di sistema. Windows Defender (pulsante Advanced Tools) ed HijackThis consentono di risolvere gran parte di queste problematiche.

7. Modifica del Winsock. Winsock è il driver utilizzato da Windows per effettuare transazioni di rete. Il sistema operativo lo utilizza per gestire i protocolli di rete a basso livello e le applicazioni interagiscono con Winsock per collegarsi con altri sistemi, per comunicare con altri programmi residenti su diversi computer, per instradare dati sulla rete.

Esistono alcuni "hijackers" altamente pericolosi che, come parassiti, si "agganciano" al sistema operativo a livello di Winsock intercettando tutte le comunicazioni di rete. Si tratta di malware con la "M" maiuscola che concatenano un loro componente alle librerie Winsock di Windows: ogni volta che ci si connette ad Internet tutto il traffico passa anche attraverso i file che fanno capo all’ospite indesiderato. Il malware ha così modo di registrare, indisturbato, tutto il traffico (rubando, tra le altre cose, anche dati personali ed informazioni sensibili) e di rinviarlo a terzi.

HijackThis inserisce queste minacce nel gruppo O10 ma è altamente sconsigliabile premere il pulsante Fix checked: si causerebbero problemi di instabilità all’intero sistema. Per rimuovere questi componenti maligni (LSP, Layered Service Providers) è necessario servirsi dell’ultima versione di SpyBot disponibile, assicurandosi di aggiornarla tramite la funzione Cerca aggiornamenti, Scarica aggiornamenti integrata nel software.

In alternativa, è possibile usare il programma LSPfix, distribuito da Cexx.org. Nel gruppo O10 di HijackThis potreste trovare componenti di software antivirus: in questo caso, non preoccupatevi assolutamente. Ciò è del tutto normale se il vostro antivirus opera a livello Winsock.

8. Default prefix hijack di Internet Explorer. Quando si inserisce in Internet Explorer un URL non preceduto dall’identificativo del protocollo che deve essere usato (ad esempio, http://, ftp://, e così via), Windows per default applica il prefisso http://.

Il prefisso predefinito può essere modificato con un semplice intervento sul registro di sistema. Alcuni malware modificano tale informazione nel registro di sistema con lo scopo di avviare i loro componenti maligni. Il diffusissimo hijacker CoolWebSearch modifica il prefisso di default sostituendolo con l’indirizzo di un sito web: in questo modo, non appena l’utente digiterà un indirizzo nella barra degli indirizzi del browser senza anteporre http://, scenario certamente più comune, verrà reindirizzato sul sito web di riferimento del malware. HijackThis raggruppa i "default prefix hijack" in O13. In questi casi è bene tentare una rimozione di tutte le varianti di CoolWebSearch ad oggi conosciute usando CWShredder.

9. IERESET.INF. Nella cartella \WINDOWS\INF è presente un file denominato IERESET.INF che può essere utilizzato da Internet Explorer per ripristinare le impostazioni di configurazione scelte al momento dell’installazione di Windows. Alcuni malware modificano il file IERESET.INF in modo tale che, qualora si tenti un ripristino delle impostazioni iniziali del browser, Internet Explorer si configurerà di nuovo con i parametri scelti dal malware. Simili interventi sono catalogati da HijackThis nel gruppo O14.

a-squared free

a-squared free è un software antispyware ed antimalware che si pone in diretta concorrenza con Ad-Aware e SpyBot Search&Destroy. Interamente in lingua italiana, dispone di un valido motore di scansione in grado di riconoscere, al momento, più di 260.000 oggetti nocivi.

Durante l’installazione, a-squared propone immediatamente di aggiornare l’archivio contenente le informazioni per il riconoscimento e l’eliminazione di oggetti potenzialmente dannosi. Per poter effettuare l’aggiornamento del prodotto è richiesta una registrazione gratuita sul sito web della software house produttrice: cliccando sul link Crea un nuovo profilo di a2 ora, il browser aprirà la pagina all’interno della quale si dovranno inserire il proprio nome ed un indirizzo di posta elettronica valido (l’iscrizione alle newsletter è, ovviamente, del tutto facoltativa).

Dopo pochi minuti si riceverà un’e-mail contenente il codice necessario per proseguire l’installazione: è necessario, a questo punto, specificare il proprio indirizzo e-mail ed il codice ottenuto negli appositi campi quindi cliccare sul pulsante Attiva a2. Il programma si connetterà al sito web dell’azienda produttrice e provvederà a prelevare automaticamente tutti gli aggiornamenti rilasciati sino ad oggi (sia le firme antimalware che le patch per l’implementazione di nuove funzionalità o la risoluzione di problemi).

a-squared integra un ottimo motore per la scansione antispyware ed antimalware che opera in maniera molto simile ai programmi Ad-Aware e Spybot. Il software, nella versione freeware completamente gratuita -, non include il modulo per la protezione in tempo reale dalle varie minacce. La possibilità di effettuare un monitoraggio in background è prevista solo nella versione a pagamento di a-squared (la registrazione costa poco meno di 40 Dollari). A-squared free offre quindi un sistema di scansione che agisce a posteriori, verificando se sul sistema siano presenti oggetti nocivi e proponendone eventualmente l’eliminazione. Il programma può rilevare la presenza di spyware, worm, trojan e dialer. Al termine della scansione, a-squared fornisce un resoconto finale: spuntando le caselle visualizzate accanto ad ogni componente potenzialmente pericoloso, quindi cliccando su Rimuovi i malware selezionati, è possibile sbarazzarsene immediatamente. E’ importante osservare come la colonna Diagnosi, riporti il tipo di minaccia rappresentato dal componente indicato: le minacce più importanti sono quelle ove si veda riportate le dizioni "Trojan", "Trojan-Downloader", "Worm", "Backdoor" e "Spyware". I "Tracking Cookie" rappresentano una minaccia, complessivamente, davvero bassa mentre con "Riskware" sono riportati i software considerati rischiosi.

Il software può integrarsi con la shell di Windows inserendo, all’interno del menù contestuale, una speciale voce che permette l’avvio dell’operazione di scansione antispyware.

Avvio dell’installazione e registrazione gratuita

Requisito indispensabile per l’utilizzo di a-squared free (così come per la versione Personal), è la registrazione di un account presso il sito web della software house produttrice.

Una volta avviata l’installazione del programma, a-squared richiederà di inserire il proprio indirizzo e-mail ed il codice ricevuto da Emsi Software. Per provvedere alla registrazione gratuita è sufficiente cliccare sul link Crea un nuovo profilo.

Aggiornamento delle firme antispyware

Terminata la fase di registrazione iniziale, a-squared provvederà a connettersi col sito web ufficiale ed a scaricare tutti gli aggiornamenti rilasciati nel corso del tempo. Quest’operazione può richiedere diversi minuti a seconda della velocità della connessione Internet in uso. Per ciascun aggiornamento ne è riportata la tipologia (aggiornamento delle firme o di funzionalità del software).

Il menù principale

A questo punto, è possibile avviare il programma cliccando sull’icona a-squared StartCenter. La finestra che compare propone quattro possibilità di scelta. Soltanto due, però, sono effettivamente utilizzabili nella versione freeware (Esamina il tuo computer e Esegui l’aggiornamento). A-Squared richiede quindi quali siano le cartelle sulle quali operare l’analisi alla ricerca di componenti sospetti.

Scansione ed eliminazione di componenti dannosi

Si possono indicare intere unità disco o partizioni (consigliato) oppure singole cartelle. Al termine della fase di scansione, a-squared visualizza la lista degli elementi nocivi o potenzialmente dannosi che sono stati rilevati sul sistema. Grazie all’Intelligent Cleaning Engine, i componenti malware vengono eliminati senza compromettere la stabilità di Windows.

L’ultima versione di a-squared free al momento disponibile, è scaricabile facendo riferimento a questa pagina.

Spyware Terminator

Spyware Terminator è un software relativamente nuovo che comunque ci ha ben impressionato. E’ immediato notare la somiglianza, dal punto di vista grafico, alla soluzione antispyware di Microsoft sebbene le differenze "sotto il cofano" siano comunque notevoli.

Il programma, oltre ad offrire la possibilità di effettuare una scansione dell’intero sistema, è dotato di un modulo decisamente poco comune tra i software freeware che permette di bloccare, in tempo reale, tentativi di installazione da parte di software non autorizzati. Spyware Terminator può rilevare l’azione di spyware, adware, trojan, keylogger, hijacker del browser, software malware in generale proponendo lo spostamento di questi elementi in un’area sicura (Quarantena) in modo da effettuarne l’analisi ed un’eventuale successiva eliminazione definitiva. L’apposita funzionalità di backup permette anche di ripristinare un programma cancellato per errore. Il software integra anche la possibilità di pianificare scansioni automatiche del sistema.

Ad installazione conclusa, Spyware Terminator presenta i quattro passi necessari per un corretto utilizzo del programma: applicazione degli aggiornamenti, protezione in tempo reale, invio di informazioni sugli spyware rilevati sul sistema alla software house produttrice del prodotto (si può decidere se attivare o meno questa funzionalità), scansione del sistema. L’ultima finestra proposta in fase d’installazione consente di pianificare quando debba essere eseguita una scansione rapida (Fast scan) del sistema.

Cliccando sul pulsante Run fast scan now si può avviare immediatamente un controllo veloce del contenuto del disco fisso alla ricerca di oggetti sospetti, potenzialmente pericolosi. La scansione iniziale può essere anche effettuata in seguito cliccando sull’apposito link.

Ad analisi conclusa, il programma elenca nella finestra Threats tutti i componenti pericolosi che sono stati individuati. Per ciascun elemento viene indicato un livello di pericolosità associato (colonna Threat ranking). Cliccando su ciascun oggetto in lista, Spyware Terminator illustra in modo esaustivo la tipologia e l’identità dello stesso indicando ove sono memorizzati (percorso e nome del file) i suoi componenti. I software che risultano sconosciuti (perché non ancora inseriti nel database del programma), vengono elencati nella scheda Unknown SW.

Con i prossimi aggiornamenti, la software house produttrice conta di stabilire con certezza l’identità di un sempre maggior numero di oggetti riducendo al minimo quelli presenti nella scheda Unknown SW. Per questo, gli utenti vengono esortati ad utilizzare il pulsante Send to support per contribuire al miglioramento delle abilità del software. Tramite il pulsante Real-time protection si possono specificare le aree del sistema che il programma deve tenere costantemente sott’occhio.

Installare il programma

L’installazione di Spyware Terminator si conclude in pochi passaggi: il programma richiede se si vogliano attivare la funzione di aggiornamento automatico ed il monitoraggio in tempo reale delle aree chiave del sistema operativo; se si desidera collaborare con la software house inviando dettagli sui componenti sospetti rilevati. L’ultima finestra permette di pianificare l’esecuzione di una scansione automatica.

Scansione programmata e manuale

Le analisi programmate possono essere impostate successivamente facendo riferimento al pulsante Settings quindi a Scheduler. La finestra principale del programma (pulsante Spyware scan) consente invece di avviare scansioni in modo manuale: è sufficiente cliccare sul pulsante Scan quindi su Start new scan. La scansione Fast analizza solo il registro e i file di sistema oltre a quelli in esecuzione automatica.

Analisi rapida, completa e personalizzata

Per operare un’analisi approfondita del contenuto di partizioni e dischi fissi, è possibile selezionare l’opzione Full scan. Scegliendo Custom scan l’utente è invece completamente libero di scegliere quali elementi debbano essere esaminati. Nella scheda Threats vengono elencati gli elementi pericolosi mentre in Safe SW quelli riconosciuti come benigni. Gli oggetti sconosciuti sono inseriti nella scheda Unknown SW.

Scansione ed eliminazione di componenti dannosi

Il pulsante Report false positive consente di segnalare alla software house l’errato rilevamento di un software che nocivo non è. Agendo sul pulsante Quarantine è possibile spostare nell’area di quarantena una qualunque minaccia in elenco mentre Remove la rimuove in modo definitivo. La sezione Real-time protection permette di regolare le preferenze per il monitoraggio in tempo reale.

System Spyware Interrogator

Nell’introduzione ed in altri articoli precedentemente apparsi su IlSoftware.it, abbiamo illustrato l’utilizzo di HijackThis (ved. qui), un software freeware che consente di recuperare un gran numero di informazioni sulla configurazione di Windows. Il software, analizzando in modo approfondito tutte le aree-chiave di Windows (le stesse che più di frequente sono utilizzate da spyware e malware per compiere le loro nefandezze), si rivela un’eccellente soluzione per l’individuazione di componenti sospetti, eventualmente presenti sul sistema. Il problema di fondo è che HijackThis può risultare, per l’utente meno esperto, un software cervellotico non offrendo alcun chiaro suggerimento sull’identità di ciascun elemento rilevato. Se non ne si comprende appieno il funzionamento, il neofita potrebbe spingersi all’eliminazione di file benigni o, peggio ancora, strettamente necessari per il corretto funzionamento di Windows o dei programmi installati. HijackThis, quindi, si propone come un software espressamente dedicato agli utenti più esperti.

System Spyware Interrogator (SSI) svolge una funzione di analisi che ricalca il comportamento di HijackThis prendendo però per mano l’utente nella fase di identificazione e rimozione di componenti malware, sia conosciuti che sconosciuti.

Una volta effettuata la scansione delle aree del sistema operativo più frequentemente impiegate dagli spyware e dai malware in generale per assicurarsi l’avvio automatico ad ogni ingresso in Windows, SSI si collega al sito web della software house sviluppatrice del programma ed effettua una comparazione degli elementi rilevati sul personal computer dell’utente con le informazioni contenute nel ricco database online.

“Using SSI helps you become part of the solution, not just a victim!” è lo slogan che campeggia nel report finale mostrato da SSI dopo aver completato l’analisi del sistema. In effetti si tratta di una frase d’effetto che calza a pennello: l’utente, anche il meno esperto, non è più vittima ma diventa l’ingranaggio essenziale per risolvere i problemi determinati da spyware e malware. Come espressamente illustrato nella licenza d’uso del programma, l’utente può contribuire a migliorare ulteriormente il già favoloso database antimalware inviando eventualmente le informazioni relative alle scansioni operate sui suoi sistemi. Questi tipi di dati vengono raccolti in forma anonima.

SSI non analizza affatto i cookie non considerandoli giustamente una grave minaccia (altri software ne hanno secondo noi a torto creato fama di componenti potenzialmente pericolosi) dato che possono essere eventualmente bloccati dall’utente agendo nelle impostazioni del browser.

SSI è stato ampiamente migliorato rispetto alle primissime versioni. Oggi è un tool completo che, sin dal primo avvio, consente di optare fra le seguenti scelte principali:

– Malware scan

– Memory inspection

– HijackThis Analyzer

– ADS Scanner

– File researcher

– Internet connection

– Options

Cliccando su Malware scan quindi su Start scan, è possibile andare alla ricerca di eventuali componenti sospetti presenti sul sistema in uso. Una volta premuto il link “Start scan”, il programma inizierà la scansione delle aree-chiave del sistema operativo quindi provvederà a collegarsi con il sito web del produttore per raccogliere informazioni su ciascun file e su ogni oggetto trovato nelle aree del sistema solitamente sfruttate da componenti malware per compiere operazioni dannose.

Al termine dell’analisi, SSI aprirà il browser e mostrerà le informazioni correlate (identità, pericolosità e così via) ai vari elementi nocivi eventualmente individuati sul sistema. Nel caso in cui la ricerca non dovesse rilevare alcunché di sospetto, verrà mostrata una pagina web contenente un messaggio di congratulazioni.

La scansione antimalware è completamente grauita, tuttavia se si vuole sfruttare il programma per eliminare una specifica minaccia, gli autori del software richiedono l’acquisto (al costo di pochi euro) del pacchetto che permette di eliminare il malware direttamente da SSI ed in modo automatico, senza l’intervento dell’utente.

L’opzione Memory inspection consente di confrontare i programmi caricati in memoria con il database disponibile online sul sito web dei produttori. Anche questo tipo di analisi permette di scoprire la presenza di eventuali malware e, soprattutto, di “uccidere” (Kill checked items) i relativi processi nel caso in cui dovesse essere rilevato qualcosa di nocivo.

Davvero eccellente è il comando HijackThis Analyzer. Si tratta di una novità assoluta rispetto alle precedenti versioni, funzionalità unica nel suo genere. Cliccando sul link Open HijackThis log quindi specificando, nella finestra di dialogo, la posizione in cui si è memorizzato il file di log creato in precedenza con HijackThis, SSI è in grado di analizzare tale file, eliminare gli elementi che sono da considerarsi certamente sicuri quindi provvede a confrontare ciascuno dei restanti oggetti con il pingue database disponibile online.

Molto interessante anche il comando File researcher che consente di stabilire l’identità di qualunque file (ad esempio uno qualsiasi degli elementi riportati in un log di HijackThis) sulla base di uno o più dati introdotti manualmente dall’utente (nome del file, percorso, azienda produttrice, versione, CRC, firma MD5).

L’ultima versione di System Spyware Interrogator (SSI) è prelevabile cliccando qui.

/https://www.ilsoftware.it/app/uploads/2023/05/img_3117-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)