Il client di messaggistica WhatsApp è diventato non solo uno strumento di comunicazione quotidiana, ma anche un vettore privilegiato per campagne di frode ad alta efficacia, spesso riconducibili a una truffa WhatsApp basata su social engineering. Tra le tecniche più insidiose si sta diffondendo una forma di compromissione che non sfrutta vulnerabilità software, non richiede malware tradizionale e non implica alcuna violazione dei sistemi centrali del servizio. Il punto di ingresso per una delle truffe WhatsApp più efficaci in assoluto è una funzionalità perfettamente legittima: Dispositivi collegati.

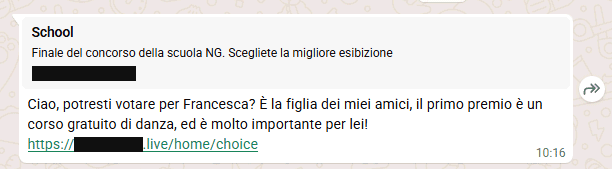

Anche noi abbiamo ricevuto un messaggio truffaldino come questo: “Ciao, potresti votare per Francesca? È la figlia dei miei amici, il primo premio è un corso gratuito di danza, ed è molto importante per lei! https*********/home/choice“. La comunicazione è arrivata via WhatsApp da un contatto che conosciamo molto bene.

A una prima occhiata abbiamo pensato che il messaggio potesse essere “genuino” ma già il nome del dominio di destinazione ci ha immediatamente fatto insospettire. In questo articolo analizziamo nel dettaglio come una truffa WhatsApp possa consentire a un attaccante remoto di ottenere accesso persistente a uno o più account WhatsApp, leggere conversazioni storiche e orchestrare truffe credibili verso i contatti della vittima.

Versione breve: come funziona la truffa WhatsApp per chi ha poco tempo

Tutto inizia spesso con un messaggio apparentemente innocuo, inviato da un contatto conosciuto, ad esempio: “Ciao, potresti votare per Francesca? È la figlia dei miei amici…”

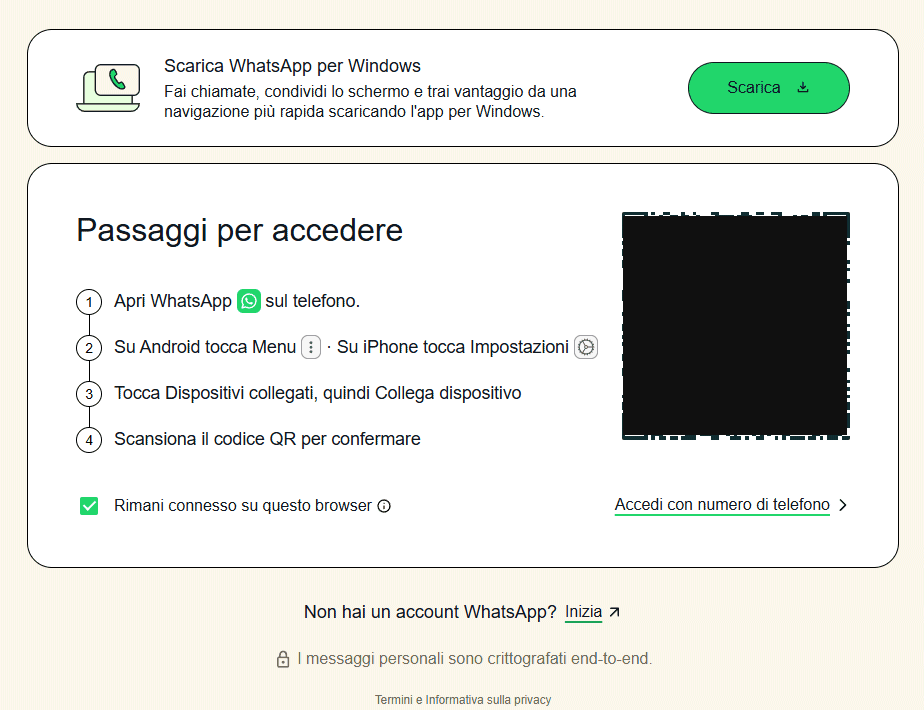

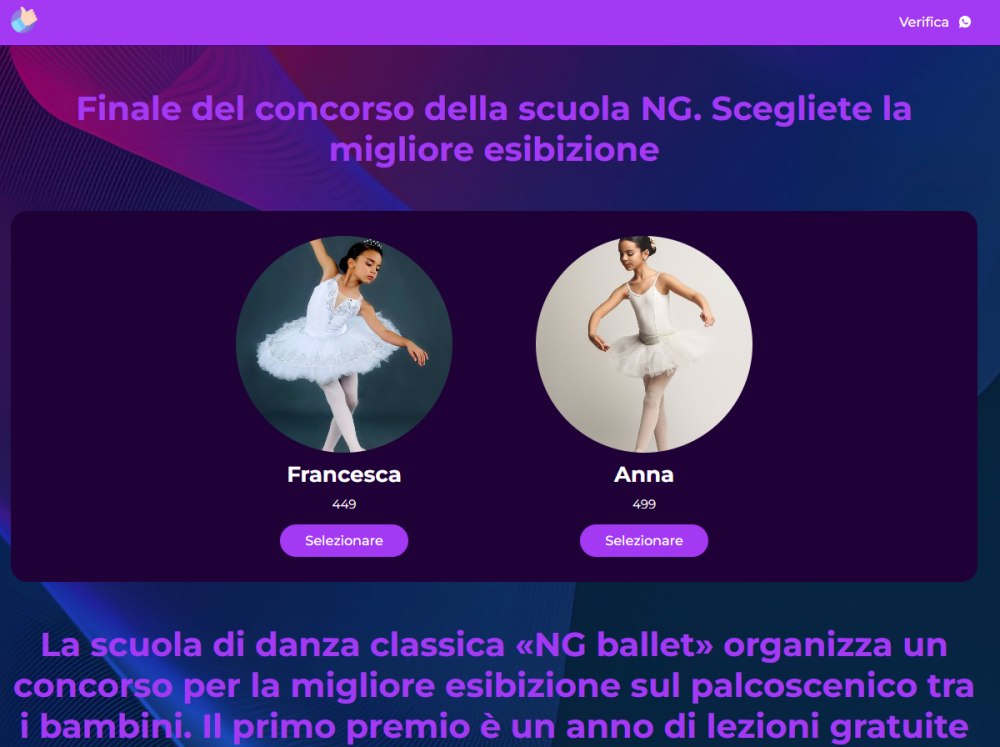

Cliccando sul link, si apre una pagina che chiede di “autorizzarsi con WhatsApp”. Qui avviene l’inganno: WhatsApp non è un sistema di autenticazione per siti esterni. Inserendo il proprio numero e confermando una richiesta o un codice, l’utente autorizza un nuovo dispositivo nella sezione Dispositivi collegati di WhatsApp. Quel dispositivo è in realtà sotto il controllo dei truffatori.

Una volta collegato il dispositivo:

- può leggere le chat già esistenti

- vede nomi e contatti salvati

- può scrivere ai tuoi contatti fingendo di essere te

- può avviare nuove truffe (richieste di denaro, link, urgenze inventate)

La truffa prosegue in modo silenzioso e persistente, finché il dispositivo non viene disconnesso manualmente.

Segnali d’allarme da non ignorare: un sito che chiede di “accedere” o “autorizzarsi” con WhatsApp; una richiesta di inserire un codice WhatsApp che non hai avviato personalmente; messaggi insoliti da contatti fidati che chiedono soldi o favori urgenti. In questi casi non rispondere nella chat e verifica sempre tramite una telefonata o un SMS.

Cosa fare subito se sospetti un accesso non autorizzato

- Apri WhatsApp e tocca i tre puntini in alto a destra.

- Vai su Dispositivi collegati

- Disconnetti tutti i dispositivi presenti

- Attiva o reimposta la verifica in due passaggi

- Poi avvisa i tuoi contatti: qualcuno potrebbe ricevere messaggi truffaldini a tuo nome.

Ti consigliamo di leggere integralmente l’articolo che segue: la questione non si esaurisce qui. Chi è caduto vittima della truffa potrebbe aver causato, senza saperlo, danni anche ad altre persone.

Il modello di sicurezza di WhatsApp e il ruolo dei dispositivi collegati

WhatsApp adotta un’architettura basata su crittografia end-to-end: ogni messaggio è cifrato tra i dispositivi coinvolti. Neppure Meta/WhatsApp può leggere il contenuto dei messaggi, almeno sulla base del protocollo utilizzato che è di derivazione Signal.

Il client di messaggistica offre però una pratica funzionalità che permette di collegare più dispositivi allo stesso account WhatsApp. La funzione si chiama Dispositivi collegati ed è accessibile toccando i tre puntini in alto a destra nella schermata principale dell’app.

Il vantaggio di questa funzione è che si possono vedere tutti i messaggi WhatsApp, insieme con la cronologia delle chat con tutti i contatti, su altri device: si pensi ad esempio alla comodità di rispondere dal PC desktop o dal portatile che si usa a casa o al lavoro, servendosi della tastiera e del mouse (o del touchpad) senza mai afferrare il telefono.

Utilizzando Dispositivi collegati all’interno di WhatsApp il modello cambia: il client primario (leggasi lo smartphone con la numerazione telefonica associata all’account WhatsApp) autorizza esplicitamente la replica dello stato delle chat verso un nuovo endpoint.

Dal punto di vista tecnico, il dispositivo collegato:

- Riceve una copia sincronizzata delle conversazioni.

- Mantiene una sessione persistente.

- Può inviare e ricevere messaggi come dal telefono principale.

Questo comportamento è intenzionale e necessario al funzionamento di WhatsApp Web/Desktop. Il problema non risiede nella crittografia, ma nell’assunzione di fiducia sull’atto di autorizzazione.

Meccanismo di accoppiamento dei dispositivi: cosa avviene durante il collegamento a WhatsApp Web e Desktop

Quando un utente apre WhatsApp Web o WhatsApp Desktop su un computer, il client genera una richiesta di accoppiamento sotto forma di codice QR o, in alternativa, di codice alfanumerico.

Dal punto di vista tecnico, questa richiesta non è associata a un account specifico, ma rappresenta un token temporaneo che segnala la disponibilità di un dispositivo secondario a essere collegato a un account WhatsApp esistente, un passaggio spesso sfruttato in una truffa WhatsApp basata sull’ingegneria sociale.

È solo nel momento in cui il dispositivo primario, tramite l’app mobile, scansiona il codice QR o inserisce il codice nella sezione Dispositivi collegati dell’app WhatsApp che avviene l’associazione vera e propria.

L’atto di autorizzazione comporta la creazione di una sessione autenticata e persistente tra il dispositivo primario e quello secondario. A partire da questo istante, il dispositivo collegato riceve una copia sincronizzata delle conversazioni presenti sull’account, inclusi messaggi, contatti e metadati necessari al funzionamento dell’interfaccia.

La sincronizzazione avviene in modo trasparente all’utente e non richiede che il telefono resti costantemente connesso, grazie al modello multi-dispositivo adottato dalla piattaforma.

Dal punto di vista della sicurezza, è importante sottolineare che il sistema presuppone la piena consapevolezza dell’utente al momento dell’accoppiamento. Non viene richiesto alcun ulteriore fattore di verifica contestuale, né viene fornito un riepilogo dettagliato delle implicazioni dell’operazione. Una volta stabilita, la sessione rimane valida fino a quando non viene esplicitamente revocata dal dispositivo primario o invalidata automaticamente per inattività prolungata.

Il comportamento descritto, funzionalmente necessario per garantire continuità d’uso, costituisce anche il punto di maggiore esposizione nel caso in cui l’autorizzazione sia concessa in modo inconsapevole o sotto induzione esterna.

Truffa WhatsApp e ingegneria sociale come vettore di compromissione

Chiarito come funziona l’accoppiamento di uno o più dispositivi legittimi a un account WhatsApp, passiamo all’approccio sempre più utilizzato dagli aggressori remoti. Lo schema di attacco menzionato in apertura non prevede exploit né brute force. L’attaccante induce la vittima a:

- scansionare un codice QR

- oppure inserire un codice di collegamento

- oppure confermare una richiesta di pairing (accoppiamento)

Prendiamo il caso del messaggio “Ciao, potresti votare per Francesca? È la figlia dei miei amici, il primo premio è un corso gratuito di danza, ed è molto importante per lei! https*********/home/choice” veicolato tramite WhatsApp.

Visitando la pagina indicata ci si trova dinanzi a una pagina come quella in figura:

A parte che Francesca e Anna sembrano sorelle, a parte il riferimento alla fantomatica scuola di danza NG ballet, non un enorme campanello d’allarme ma proprio una sirena dovrebbe suonare nel momento in cui si cliccasse su Selezionare. L’applicazione Web richiede infatti una “sospettosissima” autorizzazione tramite WhatsApp.

E da quando in qua WhatsApp è diventato uno strumento di autenticazione? Qui si parla addirittura di “autorizzazione”… E quel messaggio “Autorizzazione tramite WhatsApp ci permette di proteggere i tuoi dati e risparmiare il tuo tempo personale” dovrebbe suonare alla stregua di una supercazzola di Ugo Tognazzi.

È proprio questo abuso del meccanismo di autorizzazione a rendere la truffa WhatsApp particolarmente efficace e difficile da riconoscere per l’utente medio.

Purtroppo, infatti, in tanti inseriscono il numero di telefono nella casella a destra e proseguono. “Cosa mi potrà mai succedere?”, è il pensiero di molti.

Cosa comporta l’inserimento del numero di telefono

Digitando il numero di telefono e proseguendo la procedura, l’inconsapevole vittima della truffa WhatsApp sta innanzi tutto inviando ai truffatori il suo numero di telefono reale.

Gli scammer, dall’altro lato, attivano una sessione Dispositivi collegati di WhatsApp e generano la visualizzazione di un codice alfanumerico o di un codice QR, a seconda della scelta dell’utente.

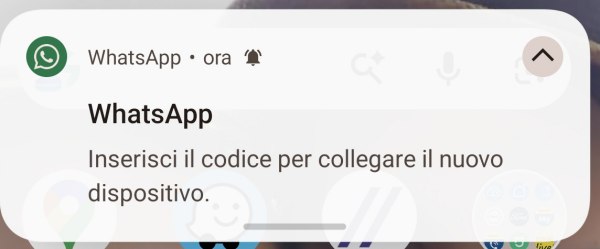

Nel primo caso, l’applicazione Web truffaldina mostra un codice, chiedendo di inserirlo manualmente nella schermata Dispositivi collegati. Nel frattempo, sullo smartphone dell’utente vittima, compare una notifica che così recita: “Inserisci il codice per collegare il nuovo dispositivo“.

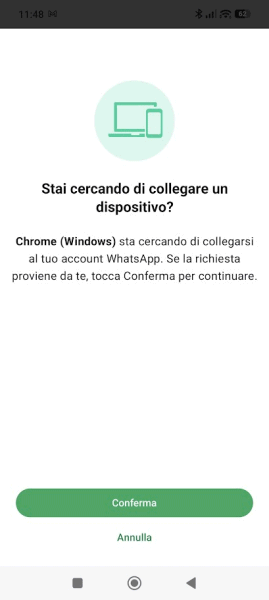

Toccando la notifica, appare una schermata WhatsApp come quella in figura.

WhatsApp scrive “Se la richiesta proviene da te, tocca Conferma per continuare” e mostra un ulteriore avviso “Non inserire codici che non hai richiesto“. Il fatto è che molti cascano nella trappola convinti che la conferma abbia in qualche modo a che fare con la verifica del voto che si sta cercando di conferire.

Niente di più falso. I criminali informatici usano questa sottile tecnica di ingegneria sociale per indurre quanti più utenti possibile in errore e accaparrarsi il controllo sui loro account WhatsApp.

Cosa succede, infatti, cliccando su Conferma? Una volta collegato il dispositivo, sfruttando l’errore della vittima, l’attaccante ottiene:

- Accesso alle chat già presenti sul dispositivo.

- Accesso ai messaggi storici, non solo a quelli futuri.

- Visibilità completa dei nomi salvati in rubrica.

- Contesto relazionale, tono e contenuti delle conversazioni.

Dal punto di vista tecnico, non esiste distinzione tra “vecchi” e “nuovi” messaggi: il sistema remoto sotto il controllo diretto degli aggressori riceve lo stato sincronizzato dell’account WhatsApp.

Come continua la truffa WhatsApp e perché è pericolosa

Una volta guadagnato il controllo dell’account WhatsApp altrui, l’aggressore remoto può sfruttare la truffa WhatsApp per leggere tutte le comunicazioni della vittima e utilizzarle per imbastire nuove truffe verso i suoi contatti.

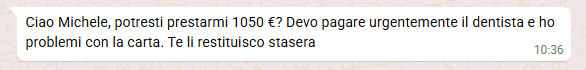

Può inviare altri messaggi del tipo “Ciao, potresti votare per Francesca? È la figlia dei miei amici, il primo premio è un corso gratuito di danza, ed è molto importante per lei! https*********/home/choice“. Oppure, potrebbe iniziare a battere cassa con messaggi del genere:

Ciao Michele, potresti prestarmi 1050 €? Devo pagare urgentemente il dentista e ho problemi con la carta. Te li restituisco stasera

Ecco l’immagine del messaggio personalmente ricevuto dall’autore dell’articolo da un contatto purtroppo caduto nella trappola.

Anche qui, i criminali sparano nel mucchio dei contatti WhatsApp della vittima cercando però di rendere il messaggio il più plausibile possibile. Notare il riferimento al nome di battesimo giusto, l’italiano corretto, il riferimento ai “problemi con la carta”…

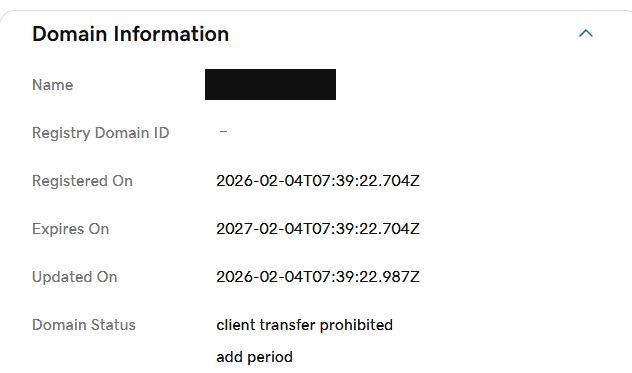

Come nota, abbiamo verificato che il dominio linkato nel primo messaggio scam era stato appena registrato, appena qualche ora prima! Ecco il responso di un WHOIS su GoDaddy:

Le conversazioni WhatsApp come vettore di attacco secondario

Una volta che l’aggressore dispone dell’accesso persistente ottenuto tramite una truffa WhatsApp, il contenuto delle conversazioni della vittima non è più solo un obiettivo passivo, ma diventa materia prima operativa. Le chat precedenti consentono di ricostruire relazioni personali, dinamiche familiari, rapporti professionali e abitudini comunicative. Dal punto di vista tecnico, l’attaccante osserva direttamente il contesto reale, con un livello di dettaglio che normalmente sarebbe disponibile solo al legittimo proprietario dell’account.

L’aggressore può fare tentativi di scam “di massa” oppure lavorare in modo più puntiglioso e potenzialmente molto più pericoloso, individuando interlocutori abituali, conversazioni recenti, situazioni emotive in corso o riferimenti a problemi concreti già discussi in chat. Tali elementi sono poi riutilizzati per costruire messaggi fraudolenti, contestualizzati e temporalmente plausibili, riducendo drasticamente la probabilità che il destinatario percepisca l’anomalia.

Persistenza dell’accesso e meccanismo di auto-rafforzamento della truffa WhatsApp

Dal punto di vista operativo, la truffa non si presenta più come un evento isolato, ma come una continuazione apparentemente legittima di un dialogo già avviato. Questo è un passaggio cruciale: l’attacco sfrutta non solo l’identità digitale della vittima, ma anche la memoria delle interazioni precedenti. Il destinatario non valuta il messaggio come proveniente da un’entità esterna, bensì come parte di una relazione esistente, con tutto il carico di fiducia che ne deriva.

Un ulteriore aspetto critico riguarda la persistenza temporale dell’accesso. Finché il dispositivo collegato al criminale remoto non viene esplicitamente disconnesso da WhatsApp, l’aggressore può monitorare in tempo reale le risposte dei contatti, adattare il linguaggio, correggere eventuali incongruenze e perfezionare progressivamente la sua strategia.

Il risultato finale è un attacco che si auto-rinforza: ogni nuova interazione fornisce ulteriori informazioni, che vengono immediatamente reinvestite per rendere le truffe successive ancora più credibili. In assenza di una revoca tempestiva delle sessioni attive, l’account compromesso diventa così un nodo di propagazione, attraverso il quale l’aggressore può estendere la propria attività fraudolenta all’intera rete sociale della vittima.

Automazione dell’accesso: come vengono gestite centinaia di sessioni WhatsApp Web dai criminali informatici

Gli aggressori non utilizzano un singolo browser con decine di schede aperte. In contesti reali di frode organizzata, l’accesso a WhatsApp Web/Desktop è gestito tramite ambienti automatizzati che consentono di mantenere molte sessioni isolate e persistenti in parallelo. Tecnicamente, questo è possibile sfruttando container browser, profili separati o istanze headless che replicano il comportamento di un normale client desktop.

Dal punto di vista operativo, gli aggressori avviano istanze di WhatsApp Web che rimangono in attesa di accoppiamento, ciascuna con il proprio QR o codice numerico temporaneo. Questi token di collegamento non sono legati a un numero finché una vittima non completa l’autorizzazione. Il processo è quindi scalabile: molte istanze “vuote” vengono preparate e solo una parte diventa effettivamente attiva quando una vittima scansiona il codice.

Una volta accoppiata, l’istanza è promossa a sessione persistente e inserita in un sistema di gestione interno, spesso con tagging automatico (numero, Paese, data di accesso, stato dell’account,..). Le istanze non accoppiate sono automaticamente eliminate trascorso un certo periodo di tempo.

Nelle operazioni più strutturate, le sessioni attive non sono gestite singolarmente, ma tramite pannelli di controllo che permettono di:

- visualizzare lo stato di centinaia di account

- inviare messaggi in modo selettivo o automatico

- monitorare le risposte in tempo reale

- sospendere o abbandonare account a rischio

I pannelli usati dai criminali informatici non sfruttano API ufficiali, ma pilotano i client Web come se fossero utenti reali, spesso con strumenti di browser automation. Dal punto di vista di WhatsApp, il traffico appare alla stregua di un’interazione umana, soprattutto se gli aggressori abbinano anche salvaguardie particolari a livello di rete.

Cosa fare in caso di compromissione

Nel momento in cui un utente realizzasse di aver autorizzato un dispositivo non riconosciuto o sospetta un accesso persistente al proprio account WhatsApp, la prima azione deve essere l’invalidazione immediata di tutte le sessioni attive.

Dal punto di vista tecnico, questo si ottiene esclusivamente attraverso la sezione Dispositivi collegati, forzando la disconnessione globale di tutti i client connessi.

Dalla finestra principale di WhatsApp, si devono toccare i tre puntini in alto a destra quindi Dispositivi collegati, selezionare ciascuno dei dispositivi nella lista sotto Stato dispositivo e scegliere Disconnetti.

L’operazione interrompe istantaneamente il flusso di sincronizzazione verso i client remoti e rappresenta l’unico modo efficace per revocare l’accesso senza attendere interventi lato piattaforma.

Subito dopo, è necessario portarsi nelle impostazioni di WhatsApp quindi impostare o reimpostare la verifica in due passaggi (tre punti, Impostazioni, Account, Verifica in due passaggi).

Dal punto di vista forense, l’utente deve essere consapevole che WhatsApp non fornisce log dettagliati delle attività dei dispositivi collegati. Non è possibile sapere quali chat siano state lette, quali messaggi visualizzati o per quanto tempo l’accesso sia rimasto attivo. Di conseguenza, la compromissione va trattata come potenzialmente totale per quanto riguarda la visibilità delle conversazioni presenti sul dispositivo al momento dell’accesso.

Per quanto riguarda la denuncia alle Autorità, è importante chiarire un punto spesso frainteso: la denuncia non ha efficacia tecnica immediata e difficilmente porta all’identificazione dell’autore, soprattutto quando l’accesso avviene tramite infrastrutture estere e account effimeri. Tuttavia, la denuncia è opportuna in presenza di danni economici, furto di identità o utilizzo dell’account per commettere ulteriori reati. In questi casi, rappresenta uno strumento di tutela legale e documentale, utile per dimostrare la tempestività della reazione e limitare responsabilità successive, ma non va considerata una misura di mitigazione dell’incidente in corso.

Esposizione di dati personali e informazioni riservate nelle conversazioni compromesse

La compromissione di un account WhatsApp comporta inevitabilmente un’esposizione di dati personali e, in molti casi, di informazioni di natura riservata che gli utenti tendono a condividere all’interno di conversazioni ritenute informali o private.

Dal punto di vista tecnico, l’accesso tramite dispositivi collegati consente all’aggressore di visualizzare il contenuto delle chat così come appare al legittimo proprietario, inclusi testi, allegati e metadati conversazionali, nella misura in cui tali elementi siano presenti sul dispositivo al momento della sincronizzazione.

Nella pratica, questo significa che possono risultare esposti dati identificativi come nomi, numeri di telefono, indirizzi, coordinate bancarie condivise in chat, documenti fotografati o scannerizzati, informazioni sanitarie, riferimenti a situazioni familiari o lavorative, nonché credenziali o codici trasmessi per comodità in contesti non formali.

Ricostruzione del profilo della vittima e riutilizzo delle informazioni

Anche quando tali informazioni non sono concentrate in un singolo messaggio, la lettura sequenziale delle conversazioni consente all’aggressore remoto di ricostruire profili personali dettagliati, combinando frammenti informativi distribuiti nel tempo. Se si fossero memorizzate credenziali e password all’interno di WhatsApp, ad esempio anche inviando messaggi a se stessi (l’app permette di farlo…), bisogna dare per scontato che queste informazioni siano già nelle mani degli aggressori. Questi ultimi possono usare (e li usano!) sistemi automatizzati per esportare tutte le chat e cercare informazioni rilevanti da usare in altri attacchi mirati.

Gestione dell’impatto e mitigazione del rischio residuo

In questo senso, una denuncia alle Autorità – come spiegato in precedenza – può aiutare a fotografare formalmente l’accaduto. Nel frattempo, però, si dovrebbe procedere con la rotazione delle password e prepararsi all’arrivo di nuovi tentativi di truffa che possono bersagliare non solo la vittima ma anche tutti i contatti della stessa.

L’aggressore non è infatti “vincolato” a un utilizzo immediato delle informazioni acquisite. I dati letti possono essere archiviati, correlati con altre fonti e riutilizzati nel tempo per attività di ingegneria sociale ancora più sofisticate, furti di identità o tentativi di accesso ad altri servizi.

La gestione dell’incidente non dovrebbe limitarsi al ripristino dell’account, ma includere una valutazione critica delle informazioni condivise in passato e delle possibili conseguenze della loro esposizione. Tale consapevolezza è essenziale per adottare misure correttive proporzionate, sia sul piano personale sia, in contesti professionali, sul piano organizzativo e della conformità normativa.

Dal punto di vista della sicurezza collettiva, è altrettanto importante non trattare l’evento come un problema individuale. Informare altri contatti WhatsApp potenzialmente coinvolti riduce l’efficacia dell’attacco e interrompe la catena di propagazione. La rapidità di reazione è spesso più determinante di qualsiasi strumento tecnologico: un avviso tempestivo può prevenire danni economici e reputazionali ben più gravi di quelli già causati.

Come reagire ai messaggi sospetti provenienti da contatti fidati

Quando un utente riceve messaggi anomali da un contatto fidato, come richieste di denaro urgenti, link sospetti o comunicazioni fuori contesto, situazione tipica di una truffa WhatsApp in corso, l’errore più pericoloso è interagire all’interno della stessa chat.

Dal punto di vista operativo, ogni risposta conferma all’aggressore che il canale è attivo e che il contatto è potenzialmente sfruttabile. La prima misura corretta consiste quindi nell’isolamento: nessuna risposta su WhatsApp, nessun clic su link e nessuna condivisione di informazioni.

La verifica dell’autenticità deve avvenire esclusivamente tramite canali alternativi, come una telefonata tradizionale o un SMS diretto. Questo passaggio consente di distinguere rapidamente tra un messaggio legittimo e una compromissione in corso, senza fornire feedback all’aggressore ormai in possesso dell’account WhatsApp del contatto.

In caso di conferma della compromissione del contatto, è fondamentale informarlo utilizzando lo stesso canale esterno, con istruzioni operative chiare e sintetiche che inducano un’azione immediata, come la disconnessione dei dispositivi collegati e l’attivazione della verifica in due passaggi.

/https://www.ilsoftware.it/app/uploads/2026/02/truffa-whatsapp-dispositivi-collegati.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/localizzazione-cellulare-rete-mobile.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/visio-videoconferenza-francia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/password-rubate-in-chiaro-online.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/PEC-Europea-IONOS-Offerta.jpg)