Quando si parla di sicurezza informatica, apprendere non significa soltanto conoscere strumenti o leggere manuali: serve esperienza pratica, misurarsi con scenari reali e sviluppare una mentalità offensiva e difensiva. Due piattaforme si sono consolidate come riferimenti fondamentali per questo percorso: TryHackMe (THM) e Hack The Box (HTB). In questo articolo analizziamo entrambe, spiegando i concetti chiave, confrontandone approccio, difficoltà, tooling e metodologie, e suggerendo come sfruttarle al meglio per crescere come professionisti della cybersecurity.

Perché TryHackMe è il punto di partenza ideale

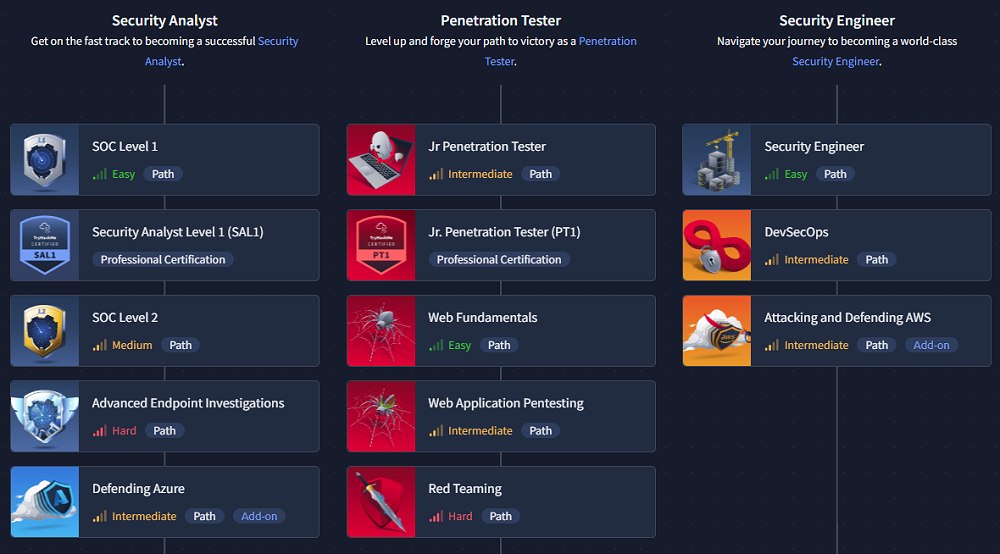

TryHackMe si distingue per i suoi percorsi didattici strutturati, noti come learning paths. Ogni percorso è suddiviso in rooms, stanze virtuali che combinano spiegazioni teoriche, quiz e l’uso di macchine virtuali accessibili direttamente dal browser. È un approccio che permette di capire subito l’effetto di un comando, di un exploit o di una configurazione errata senza dover installare nulla sul proprio computer.

Ad esempio, nel percorso Security Engineer, un modulo guida l’utente attraverso sistemi operativi Windows e Linux, mostrando come configurare correttamente i permessi e monitorare i processi. Non si tratta solo di imparare un comando, ma di capire perché un sistema può diventare vulnerabile se le policy non sono corrette.

Le esercitazioni sulla OWASP Top 10 consentono di attaccare applicazioni Web vulnerabili, verificare le tecniche di SQL Injection o Cross-Site Scripting, e subito dopo vedere come mitigare la stessa vulnerabilità.

THM rende immediatamente chiaro il concetto di “attacker mindset”: impari a ragionare in termini di superficie d’attacco, a capire quali informazioni possono essere sfruttate e come.

Ci siamo occupati di sicurezza informatica per circa tre decenni: nonostante la semplicità apparente di THM, molte stanze contengono dettagli tecnici che spesso vengono trascurati nei corsi più tradizionali.

Nel percorso SOC Level 1, ad esempio, THM introduce all’operatività di un Security Operations Center (SOC). L’utente si confronta con strumenti reali come Splunk e Snort e impara a monitorare i log, individuare attività sospette e reagire agli incidenti. I moduli di analisi forense per Windows permettono di esaminare file, registri e dati dei sistemi per capire come è stato effettuato un attacco e quali danni ha provocato.

Il SOC come filo conduttore

Un concetto ricorrente è appunto il Security Operations Center (SOC). Comprendere il ruolo del SOC aiuta a capire perché certe attività offensive o difensive sono importanti.

Un SOC monitora reti e sistemi, identifica anomalie e coordina la risposta agli incidenti. THM permette di simulare queste attività, dando una comprensione concreta dei flussi di lavoro, dall’analisi dei log alla gestione degli incidenti.

L’esperienza sul campo conferma che chi comprende i processi SOC sviluppa un vantaggio: sa quali informazioni raccogliere, come interpretarle e come reagire agli attacchi in modo sistematico.

Dalla teoria alla pratica: le sfide Capture The Flag su THM

Dopo aver acquisito le basi, THM propone sfide di tipo Capture The Flag (CTF): ogni room diventa una simulazione di attacco reale. Anche le sfide classificate “Easy” richiedono tempo e concentrazione: non basta applicare un exploit copiato, bisogna capire il contesto e le conseguenze delle proprie azioni.

Cimentandosi, per esempio, con la sfida W1seGuy potrebbero essere necessarie ore per decifrare un testo cifrato con XOR. Si impara però, in questo modo, a riconoscere schemi di cifratura e a sviluppare procedure ripetibili per attacchi simili.

Le sfide di livello “Medium” o avanzato, come Volt Typhoon o REvil Corp, vanno oltre la pura esecuzione di exploit: richiedono di analizzare i log, individuare attività sospette e applicare TTP (Tactics, Techniques, Procedures). Ovvero replicare, in un ambiente sicuro, il modo in cui veri attaccanti operano nel mondo reale.

Chi ha provato queste stanze racconta che il lavoro si estende spesso su più giorni, con tentativi falliti che sono parte integrante dell’apprendimento. La piattaforma insegna a ragionare come un attaccante, ma anche a mantenere un approccio sistematico tipico di un SOC professionale.

Hack The Box: il passo successivo

Molti professionisti concordano: “THM è perfetta se sei all’inizio; semplifica tutto e aiuta a capire le basi. Ma se vuoi davvero pensare come un hacker e affrontare problemi complessi, HTB è il passo successivo”. Questa frase sintetizza una distinzione chiave: THM è la palestra guidata, HTB (Hack The Box) la vera arena dove testare creatività e abilità di problem solving.

Hack The Box offre macchine molto meno guidate, scenari complessi e laboratori professionali (Pro Labs) che simulano infrastrutture aziendali reali. La piattaforma è meno didattica di THM: non c’è la stessa quantità di spiegazioni passo-passo, e questo richiede di fare ricerche autonome, combinare exploit e strumenti, prodigandosi per risolvere i problemi proposti in modo creativo.

Ad esempio, una macchina classificata “Medium” può richiedere una sequenza di azioni che parte da una vulnerabilità Web, passa per l’escalation di privilegi e arriva a una rete interna simulata. Non ci sono scorciatoie: devi interpretare log, capire il comportamento dei sistemi e sviluppare flussi di lavoro.

Chi proviene da THM nota subito la differenza: la curva di apprendimento è più ripida, ma la crescita tecnica e mentale è altrettanto veloce.

Come usare entrambe le piattaforme per crescere

Abbinare THM e HTB è il modo più efficace per sviluppare competenze complete. THM serve a costruire basi solide e procedure standardizzate mentre HTB aiuta di mettere in pratica quanto appreso in scenari meno lineari e più realistici.

Dopo aver completato i learning paths di THM, affrontare macchine Medium o Hard di HTB diventa meno frustrante. La strategia migliore è quindi alternare giorni di apprendimento guidato con THM a sessioni di risoluzione autonoma su HTB, documentando tutto in un quaderno digitale o fisico.

/https://www.ilsoftware.it/app/uploads/2025/09/tryhackme-hackthebox-funzionamento.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/edge-VPN-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/wp_drafter_496703.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/migliaia-robot-aspirapolvere-controller-playstation.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/phishing-starkiller-reverse-proxy-funzionamento.jpg)