/https://www.ilsoftware.it/app/uploads/2023/05/img_20003.jpg)

Dopo Simjacker (vedere Simjacker: i dispositivi mobili possono essere attaccati via SMS), arriva la notizia di un’altra tipologia di attacco molto simile.

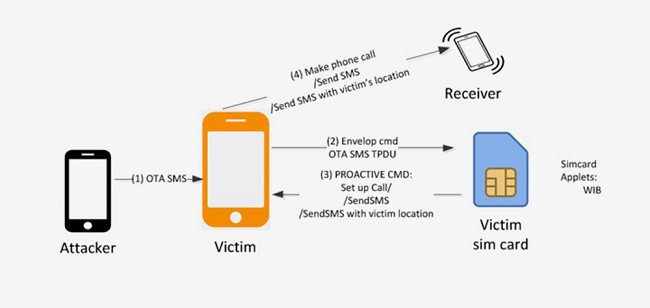

Battezzata WIBattack, essa viene utilizzata – ancora una volta – per prendere di mira le schede SIM e in particolare il componente chiamato Wireless Internet Browser (WIB). Gli operatori di telecomunicazioni usano WIB su alcune SIM per controllare i piani tariffari attivi e gestire la scheda a distanza.

Come nel caso di Simjacker, anche con WIBattack gli aggressori possono prendere il controllo da remoto di alcuni funzioni del telefono delle vittime inviando messaggi SMS con una speciale formattazione.

Dopo aver sferrato un’aggressione, i criminali possono inviare testi, avviare chiamate, puntare il browser web su siti specifici, visualizzare testi e raccogliere informazioni sulla posizione fisica dell’utente.

Gli esperti di Ginno Security Lab, autori della scoperta, affermano di aver informato la GSM Association circa la nuova lacuna di sicurezza. Al momento non è dato sapere se l’ente commerciale che rappresenta gli interessi degli operatori di rete mobile in tutto il mondo abbia intenzione di intervenire in qualche modo.

Non è comunque certo quanti siano gli utenti collegati alla rete telefonica effettivamente aggredibili. Non e’ sicuro di quante persone siano veramente vulnerabili. Ginno Security Lab parla di “centinaia di milioni” di telefoni con schede SIM compatibili WIB potenzialmente a rischio ma altri esperti, come quelli di SRLabs fanno riferimento a un numero stimato di vittime (almeno in via teorica) molto più limitato. Su 800 SIM sino ad oggi provate, soltanto il 10,7% ha installato WIB e il 3,5% risultava effettivamente vulnerabile.

Le due app gratuite SIMTester e SnoopSnitch, una per i sistemi desktop, l’altra utilizzabile sui dispositivi Android basati su SoC Qualcomm e precedentemente sottoposti a rooting, possono essere usate per verificare la presenza di vulnerabilità sulle proprie schede SIM.

Sempre secondo SRLabs gli attacchi basati sullo sfruttamento delle falle di SS7 sono oggi molto più semplici da sfruttare rispetto a WIBattack e Simjacker: Intercettare telefonate con SS7, ecco come funziona e Vulnerabilità in SS7 usate per prosciugare conti correnti bancari.

/https://www.ilsoftware.it/app/uploads/2025/04/mini-tastiera-techly-78-tasti-italiano.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_481919.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/flux_image_481931_1751263384.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/06/google-find-hub.jpg)