La maggior parte dei provider Internet e dei fornitori di servizi di posta elettronica consente l’utilizzo dei protocolli POP3 e IMAP per la ricezione dei messaggi.

Il servizio IMAP, talvolta, viene offerto solo a pagamento a fronte del versamento di un canone o di un importo aggiuntivo.

Nell’articolo Differenza tra POP3 e IMAP: cosa cambia nella ricezione della posta abbiamo spiegato nel dettaglio in che cosa IMAP differisce da POP3 (e viceversa).

In breve, comunque, l’utilizzo di IMAP è consigliato a tutti coloro che usano contemporaneamente molti dispositivi diversi ed hanno la necessità di accedere, anche simultaneamente, allo stesso account email.

Mentre, per esempio, Google Gmail ed Outlook.com mettono a disposizione anche il protocollo IMAP a titolo gratuito, altri provider fanno pagare tale servizio, soprattutto se collegato ad un nome a dominio personale.

POP3, IMAP e SMTP (quest’ultimo è il protocollo utilizzato per l’invio dei messaggi di posta elettronica) possono tutti lavorare utilizzando connessioni non cifrate.

Ciò significa che le email inviate e ricevute possono potenzialmente essere lette da parte di eventuali malintenzionati, collegati alla medesima rete locale oppure sulla rete Internet, lungo il percorso che il messaggio compie dal sistema sorgente a quello di destinazione (attacco man-in-the-middle, MITM o “dell’uomo nel mezzo“).

Si pensi alla comune situazione in cui si stia adoperando una WiFi condivisa con altri utenti. Si pensi, per esempio, alle reti WiFi pubbliche o, addirittura, a quelle aperte.

Eventuali malintenzionati possono, piuttosto agevolmente, intercettare i pacchetti dati in transito (attività di sniffing) ed esaminarne indisturbati il contenuto.

Ciò è possibile proprio quando i dati vengono fatti viaggiare “in chiaro”, senza l’impiego di alcuna forma di cifratura.

Utilizzando i protocolli POP3, IMAP e SMTP senza attivare la crittografia, le informazioni in transito possono essere agevolmente intercettate. Un malintenzionato, così, avrebbe la possibilità non soltanto di leggere il contenuto di un’email altrui ma anche di accaparrarsi le credenziali degli altri utenti usate per l’accesso alle caselle email.

Nei seguenti articoli abbiamo presentato tutta una serie di misure per proteggere i dati durante l’uso di connessioni di rete potenzialmente a rischio:

1) Usare WiFi aperte è sicuro? Come proteggersi

2) Collegarsi ad una rete Wi-Fi pubblica o non protetta: come proteggere i propri dati

3) Sicurezza reti WiFi pubbliche: il test di F-Secure

Differenza tra SSL/TLS e STARTTLS

Nulla vieta, per le email contenenti dati personali ed informazioni sensibili, di utilizzare soluzioni software che attivano la crittografia end-to-end, ossia dal momento in cui viene inviata l’email al momento in cui il messaggio viene ricevuto e letto dal destinatario.

Una soluzione, molto semplice da usare, consiste nell’uso di Mailvelope: Crittografare email da web con Mailvelope.

In alternativa, e con tutti i client di posta elettronica, è possibile ricorrere all’utilizzo dei certificati S/MIME o di OpenPGP: Google pensa alla crittografia “end-to-end” su Gmail?.

S/MIME ed OpenPGP consentono di scambiare email cifrate preservandone il contenuto da “occhi indiscreti”, anche inviando e ricevendo la posta usando i protocolli POP3, IMAP e SMTP senza crittografia SSL/TLS (di solito, quindi, sulle porte standard 110, 143 e 25).

Nei client di posta elettronica, però, si trovano spesso riferimenti a SSL/TLS e STARTTLS.

Qual è la differenza tra SSL/TLS e STARTTLS?

I protocolli POP3, IMAP e SMTP, di default, lavorano rispettivamente sulle porte 110, 143 e 25.

Il protocollo SSL ed il suo successore TLS permettono una comunicazione sicura dal sorgente al destinatario (end-to-end) su reti TCP/IP (i.e. la rete Internet) offrendo autenticazione, integrità dei dati e cifratura operando al di sopra del livello di trasporto.

Per come SSL/TLS sono stati concepiti, le comunicazioni non possono avvenire su porte di comunicazione ove è in ascolto un server di posta che non usa la crittografia (e che quindi scambia i dati “in chiaro”).

Ecco perché di default POP3 con SSL/TLS lavora sulla porta 995; IMAP con SSL/TLS sulla porta 993 e SMTP con SSL/TLS sulla porta 465.

Il protocollo TLS è di fatto un’evoluzione di SSL anche se, spesso, ci si riferisce al primo continuando ad usare l’appellativo SSL.

Il protocollo STARTTLS, successivamente proposto, consente invece di cifrare la connessione anche sulle porte originali, ossia 110, 143 e 25.

Il client, se configurato per l’uso di STARTTLS sulle porte “standard”, prova prima a richiedere al server l’instaurazione di una connessione cifrata. In questo caso, la sessione inizia “in chiaro” per poi diventare cifrata prima che venga trasmessa qualunque informazione sensibile o potenzialmente tale.

Di solito, connessioni SSL/TLS su POP3, IMAP e SMTP sono utilizzate per le conversazioni tra client e server (e viceversa) mentre STARTTLS viene spesso impiegato tra MTA (Mail Transfer Agent) ovvero durante il trasporto dell’email da un provider all’altro (ad esempio da quello del mittente a quello dell’utente destinatario).

Come evidenziato nell’articolo Creare un indirizzo email: quale servizio scegliere, al giorno d’oggi è importante verificare di utilizzare i protocolli POP3, IMAP e SMTP insieme con SSL/TLS.

È bene evitare l’impiego di STARTTLS perché il server di posta può supportarlo o meno. Utilizzando SSL/TLS, invece, sulle porte corrispondenti, si avrà la certezza che le email scambiate col server di posta di riferimento vengano automaticamente tutte cifrate.

Come spiegato al punto 5) dell’articolo Creare un indirizzo email: quale servizio scegliere, sarebbe assai importante che il provider del servizio di posta elettronica prescelto non si limitasse a cifrare con SSL/TLS l’email solo per il tratto client-server e viceversa.

Sarebbe invece altresì molto importante che il provider scelto dall’utente crittografasse i messaggi anche durante il dialogo, ad esempio, con il server di posta del provider di destinazione dell’email.

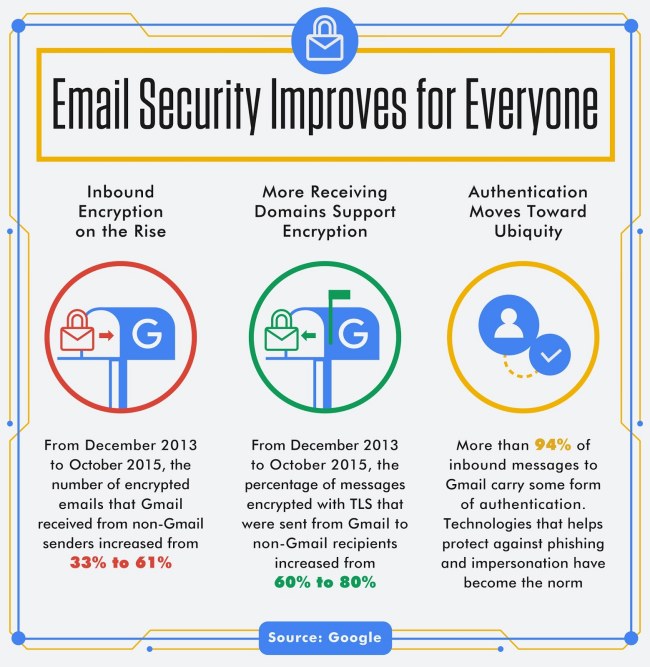

Google ha recentemente avviato una campagna di sensibilizzazione (vedere questa pagina) per coinvolgere i provider e spronarli a cifrare i dati in transito dai loro server a quelli del provider di destinazione (e viceversa).

Utilizzando sempre questa pagina (casella Esplora i dati, Cerca), si può verificare se il proprio provider si attivi o meno per la cifratura dei messaggi di posta.

Fortunatamente, come si può evincere analizzando i dati appena diffusi da Google, i messaggi in entrata verso i server di Google sono passati in meno di due anni (dicembre 2013 – ottobre 2015) dal 33% al 61% e quelli inviati da Gmail in forma cifrata ed accettati come tali dai provider di destinazione sono a loro volta cresciuti dal 60% all’80%.

/https://www.ilsoftware.it/app/uploads/2023/05/img_13031.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/generico-giornale.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/cloudflare-contestazione-multa-agcom-1.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/visio-videoconferenza-francia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_494802.jpg)