Una VPN (Virtual Private Network) è una rete che permette di proteggere i dati scambiati tra due host remoti. Ciò è possibile grazie alla creazione di un tunnel crittografato tra i due sistemi: tutto ciò che transita attraverso il tunnel non sarà accessibile o modificabile da parte di soggetti terzi.

In un altro articolo spieghiamo cos’è una VPN e quali sono i migliori servizi: se infatti è possibile configurare un server VPN in azienda, in ufficio oppure a casa per collegarsi in tutta sicurezza da remoto alla propria rete locale e accedere alle risorse condivise, sono però disponibili tanti servizi VPN gestiti da società specializzate che permettono di superare eventuali filtri imposti a livello locale, di superare restrizioni geografiche, di tutelare la riservatezza dei propri dati quando si usano connessioni WiFi o reti gestite da terzi.

È infatti vero che la maggior parte dei siti web usano ormai il protocollo HTTPS ma alcune comunicazioni potrebbero avvenire in forma non crittografata: una VPN evita che soggetti non autorizzati possano leggere e modificare i dati in transito.

Una delle contestazioni che vengono più di frequente avanzate nei confronti dei gestori di servizi VPN è che essi sono in grado di monitorare le attività svolte dagli utenti. Molti servizi VPN assicurano di non conservare alcun registro sulle attività degli utenti (no-log policy) ma in alcuni casi gli abbonati compiono una sorta di atto di fede perché non hanno modo di verificare che le dichiarazioni corrispondano al vero.

Servizi VPN storici che condividono con gli utenti tutti i dettagli sul loro modo di operare e che soprattutto vengono periodicamente sottoposti ad audit da parte di realtà indipendenti sono quelli sui quali bisognerebbe maggiormente concentrare l’attenzione.

VPN decentralizzata: cos’è e cosa può rappresentare in ottica futura

Una VPN decentralizzata, nota anche come dVPN (Decentralized VPN) o VPN P2P collega i dispositivi degli utenti non a un server proprietario ma a un nodo potenzialmente gestito anche da normali utenti: potrebbe essere il desktop, il notebook o lo smartphone di qualcuno.

Le dVPN non permettono a terzi, ovviamente, il controllo dei dispositivi ma utilizzano una parte delle risorse macchina e della banda di rete per proteggere la riservatezza delle comunicazioni altrui.

Il meccanismo può essere paragonato a quello delle reti peer-to-peer nelle quali non esiste alcun server centralizzato a governarne il funzionamento. La rete BitTorrent è oggi molto meno utilizzata che un tempo ma il principio di funzionamento delle dVPN è simile.

I fornitori di servizi dVPN offrono di solito due piani: ci sono quelli che permettono di guadagnare dei crediti permettendo ad altri di instradare i loro traffico attraverso i dispositivi dell’utente e quelli che permettono di pagare per l’accesso e l’utilizzo del servizio come nel caso di una normale VPN.

Il funzionamento delle VPN decentralizzate poggia sulla blockchain, spesso quella di Ethereum oggi ampiamente utilizzata anche per creare e gestire NFT (Non-Fungible Token) utili nella compravendita di opere e beni digitali.

Si può pensare alla blockchain di Ethereum come al vasto database che le VPN decentralizzate hanno per autenticare gli utenti, mantenere le liste dei server, le credenziali e così via.

Come per la maggior parte delle infrastrutture peer-to-peer più partecipanti si uniscono alla rete più questa diventa forte e robusta.

Tutte le dVPN nelle quali ci siamo imbattuti sono opensource: chiunque può verificare il codice alla base del loro funzionamento.

Differenze tra le VPN decentralizzate e la rete Tor

Anche nelle reti VPN decentralizzate si parla di nodi esattamente come avviene nel caso della rete Tor.

Nel caso di Tor volontari in tutto il mondo mettono a disposizione degli utenti dei nodi a titolo completamente gratuito (non ricevono alcun corrispettivo economico).

Le VPN centralizzate offrono invece dei “crediti” (in una criptovaluta) che gli utenti che acconsentono ad allestire un nodo possono successivamente spendere per utilizzare in proprio la rete. D’altra parte, come detto in precedenza, gli utenti possono scegliere di pagare per usare la VPN decentralizzata senza allestire alcun nodo.

Il vantaggio delle dVPN rispetto a Tor sta nella velocità di trasferimento dati: esse usano protocolli migliorati e dovrebbero quindi essere adeguate, anche in ottica futura, a sostenere la fruizione dei principali servizi di streaming video con la possibilità di superare tutte le limitazioni geografiche.

dVPN come Orchid, Neutrality Way, Sentinel, Deeper e Mysterium Network sono alcuni progetti tutt’oggi in fase di dispiegamento e la cui crescita è ancora agli inizi.

Ciascuna soluzione offre più dApp (app decentralizzate) che utilizzano l’approccio peer-to-peer e che possono essere installate su dispositivi Windows, macOS, Linux, Android e iOS.

Ciascuna dVPN permette di selezionare il nodo di uscita da un elenco relativo al globo intero (di solito vengono forniti IP residenziali ma in alcun caso sono anche aziendali).

Una volta stabilita la connessione tutto il traffico viene crittografato e indirizzato attraverso la rete Internet verso gli host di destinazione specificati dall’utente (dalla barra degli indirizzi del browser così come da qualunque applicazione installata sul suo dispositivo).

Chiunque può allestire un nodo della dVPN utilizzando il proprio PC o anche un sistema ultracompatto e portatile basato su Raspberry Pi. I gestori dei nodi possono specificare l’indirizzo del loro portafoglio per criptovalute usando un’apposita dashboard, utile anche a tracciare i guadagni.

Nel caso delle dVPN, come dicevamo, non esiste alcun log centralizzato quindi le attività espletate dagli utenti non vengono in alcun modo registrate. Nel caso di Tor alcuni ipotizzano che un certo numero di nodi siano gestiti da soggetti malintenzionati che potrebbero potenzialmente controllare abbastanza nodi per tracciare gli utenti. La rete Tor in sé non conservare alcun log tuttavia un gruppo di soggetti ben motivati che guadagnasse il controllo su un buon numero di nodi potrebbe teoricamente riuscire a identificare gli utenti.

Gli sforzi per compiere un’operazione del genere vengono comunque considerati immani.

Infine, sebbene l’utilizzo dei servizi dVPN sia in sé molto semplice gli utenti devono comunque disporre di un bagaglio di conoscenze di base sul mondo delle criptovalute e su come mantenere al sicuro un portafoglio digitale.

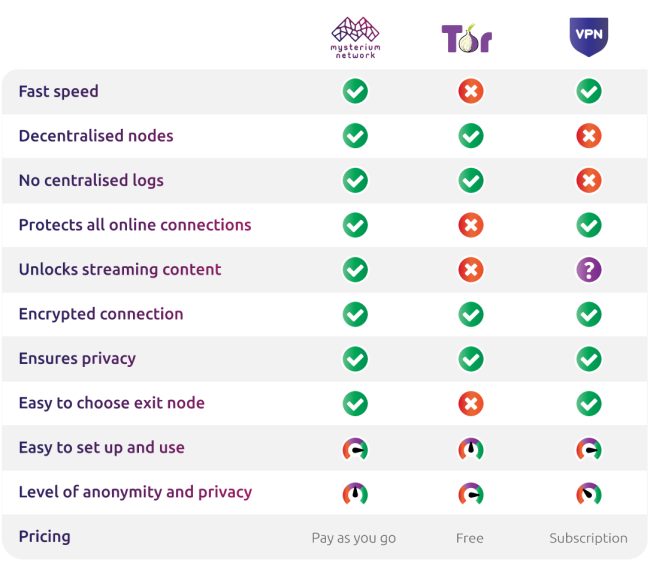

La tabella riprodotta in figura e realizzata da Mysterium Network ben riassume le differenze tra VPN, dVPN e Tor. Nella colonna Mysterium Network si può leggere dVPN perché le peculiarità generali valgono anche per le altre VPN decentralizzate.

Due appunti: diversamente rispetto a quanto riportato in tabella, scegliere il nodo di uscita in Tor Browser non è affatto complicato. Basta semplicemente aggiungere una singola riga nel file di configurazione (ne parliamo nell’articolo citato al precedente paragrafo “Differenze tra le VPN decentralizzate e la rete Tor“).

L’icona del punto interrogativo posta nella colonna VPN in corrispondenza di Unblocks streaming content si riferisce al fatto che molti servizi di streaming video tendono a bloccare le VPN. Alcuni servizi VPN sono però più abili di altri nel superare le restrizioni geografiche. Usando Tor, invece, come correttamente riportato in tabella, non è possibile superare le limitazioni geografiche delle varie piattaforme di streaming anche perché la banda di solito disponibile su Tor spesso non è sufficiente per garantire la corretta fruibilità dei contenuti riprodotti.

La “X” rossa nella colonna di Tor in corrispondenza della riga Protect all online connections si riferisce al fatto che Tor Browser protegge unicamente la riservatezza della sessione di navigazione corrente ma non può crittografare né anonimizzare gli altri trasferimenti di dati in corso da e verso il dispositivo in uso.

Tor, VPN e dVPN soluzioni complementari

Tor e VPN/dVPN dovrebbero essere considerate come soluzioni complementari che concorrono a migliorare la privacy degli utenti e la sicurezza e riservatezza dei loro dati.

Nulla vieta di utilizzare insieme Tor e VPN (Onion over VPN o Tor over VPN): collegandosi prima alla VPN e poi alla rete Tor, il nodo di ingresso vedrà l’indirizzo IP del server VPN utilizzato e non quello reale dell’utente.

Con questa configurazione il fornitore del servizio VPN non potrà vedere l’attività online dell’utente perché le sue operazioni verranno veicolate attraverso i nodi di Tor e quindi non saranno visibili all’operatore della VPN.

Ancora, l’operatore di telecomunicazioni scelto dall’utente può accorgersi che l’utente sta utilizzando una VPN ma non potrà ad esempio accertare che si sta adoperando anche Tor.

Chi decidesse di usare una dVPN può quindi attivarla, stabilire una connessione e poi avviare Tor Browser.

Nel complesso le dVPN sembrano promettenti in ottica futura ma bisognerà tenerne d’occhio gli sviluppi perché potrebbero diventare uno degli strumenti più apprezzati per tutelare la privacy degli utenti unendo i vantaggi della rete Tor con quelli delle VPN più tradizionali.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23385.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconti-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/11/uomo-davanti-a-computer-portatile.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/privadovpn-sconto-90-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-sorridente-di-fronte-a-smartphone.jpg)