Italiani bersaglio di una nuova ondata del ransomware Cryptolocker. Il malware che, una volta insediatosi sul sistema, “prende in ostaggio” tutti i file personali dell’utente memorizzati sul personal computer, torna nuovamente a far parlare di sé.

Per avere ancori maggiori chances di essere eseguito sul sistema degli utenti, Cryptolocker si sta presentando in queste ore via email proponendo un’email fasulla relativa ad un ordine di prodotti commissionato a varie società.

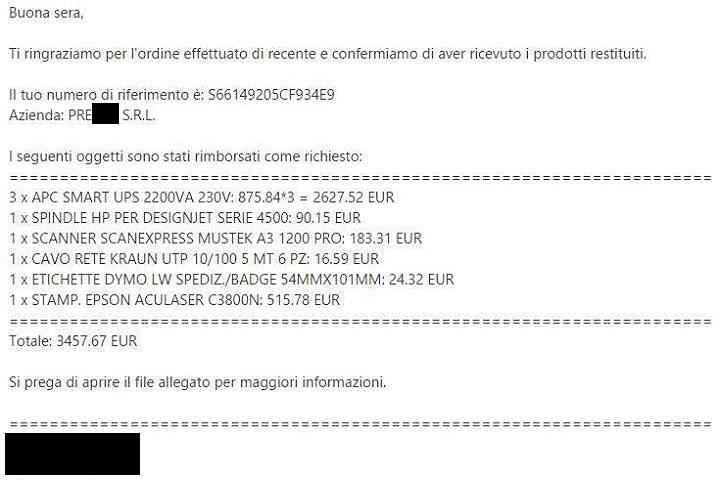

“Ti ringraziamo per l’ordine effettuato di recente e confermiamo di aver ricevuto i prodotti restituiti“. Questo l’incipit dell’email truffaldina, il cui testo prosegue con una lista di prodotti e si conclude con la frase “Si prega di aprire il file allegato per maggiori informazioni“.

Aprendo il file allegato (questa volta un file con estensione .CAB) di fatto di eseguire il ransomware sul proprio sistema e si permette così a Cryptolocker di porre sotto scacco tutto quanto in esso conservato.

Documenti e file, infatti, vengono crittografati utilizzando una chiave che viene generata dinamicamente sui server dei criminali informatici. Senza tale chiave, almeno nel caso delle più recenti varianti di Cryptolocker, è impossibile recuperare i propri file. Contando sulla solidità degli algoritmi crittografici RSA-2048 e RSA-4096, gli autori di Cryptolocker chiedono all’utente il versamento di un riscatto di importo variabile (fino a 800 euro).

Marco Giuliani, CEO dell’italiana Saferbytes, sottolinea quanto le tecniche di ingegneria sociale utilizzate dagli autori di Cryptolocker stiano via a via evolvendo: “l’email è scritta in un italiano perfetto così da renderla il più possibile credibile“.

Il ransomware, che ha un comportamento simile a quello di Cryptolocker, si chiama CTB-Locker, spiega ancora Giuliani che ci fornisce anche la lista completa dei file oggetto di attacco (quei file, cioè, che vengono crittografati dal malware rendendoli inaccessibili da parte dell’utente):

Dal punto di vista prettamente tecnico, Giuliani spiega che l’infezione non viene eseguita normalmente all’avvio come chiave di registro, ma viene creata un’attività pianificata in Windows all’interno del file C:WINDOWS asks.

omerandom.job

Il ransomware CTB-Locker, inoltre, ed è proprio su quest’aspetto che si sta concrentando l’analisi di Giuliani, offre una funzionalità freemium. Il ransomware dà cioè la possibilità di decodificare 5 file criptati, con il preciso obiettivo di mostrare all’utente che è in grado di farlo.

Se il ransomware può decodificare i file senza scaricare la chiave privata dal server, allora probabilmente significa che la chiave RSA privata è ancora in locale da qualche parte. Infine, CTB-Locker – conclude Giuliani – non si appoggia alle librerie CryptoAPI di Windows ma include nel proprio codice OpenSSL.

Nell’articolo Infezione da Cryptolocker e CryptoWall: dati in pericolo abbiamo spiegato che cos’è Cryptolocker e come proteggersi da questo tipo di aggressioni.

Nella successiva news Cryptolocker e CryptoWall: Italia sotto attacco abbiamo evidenziato come, purtroppo, l’Italia sia al primo posto per infezioni da Cryptolocker e ransomware in generale.

/https://www.ilsoftware.it/app/uploads/2023/05/img_11775.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/avast-antivirus-70-sconto.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/dati-personali-incogni-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-al-lavoro-al-computer-di-notte.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/totalav-promo-300x120.webp)