Cryptolocker è il capostipite di una famiglia di malware (detti ransomware), purtroppo sempre più ampia, che blocca i file personali degli utenti crittografandoli e rendendoli di fatto inaccessibili.

Gli autori di Cryptolocker e dei suoi tanti figli e fratelli chiedono il versamento di una somma in denaro (di solito diverse centinaia di euro) per fornire la chiave privata utilizzabile per decodificare i file. Si tratta di un vero e proprio riscatto che solitamente viene richiesto attraverso una transazione anonima, mediante il versamento di monete Bitcoin.

Che cos’è Cryptlocker e cosa sono i ransomware in generale

Nell’articolo Infezione da Cryptolocker e CryptoWall: dati in pericolo, abbiamo spiegato nel dettaglio che cos’è Cryptolocker e come funzionano i vari ransomware oggi in circolazione.

Abbiamo anche spiegato come difendersi da Cryptolocker e dagli altri malware similari. Quando però il danno è già stato fatto (i propri file personali sono già stati crittografati da Cryptolocker) qual è la soluzione?

Recuperare i file cifrati da Cryptolocker e ransomware similari

La prima variante del ransomware Cryptolocker è stata avvistata in Rete ad inizio settembre 2013.

In seguito sono apparse numerose varianti del primo Cryptolocker insieme con altri ransomware dal funzionamento molto simile.

Si è parlato, allora, di TorrentLocker, CryptoWall, CTB-Locker: Cryptolocker: nuova ondata di attacchi in Italia.

Più di recente ha iniziato a prendere piede anche Tesla Crypt, un altro ransomware che codifica i file aggiungendo ai nomi originali l’estensione .ecc.

Tutti i dettagli nell’articolo Cryptolocker ha un figlio che attacca anche i videogiocatori.

Recuperare i file cifrati da Cryptolocker e dagli altri ransomware citati appare assai complicato, almeno sulla carta.

I ransomware utilizzano un algoritmo crittografico che non è assolutamente in discussione. L’algoritmo RSA, come gli altri algoritmi asimmetrici, poggia il suo funzionamento sull’uso di una chiave privata e di una pubblica.

La coppia chiave privata/chiave pubblica viene adoperata per cifrare tutti i file personali dell’utente o comunque quelli che hanno specifiche estensioni (.DOC, .XLS, .DOCX, .XLSX, .PDF, .ODT, .MDB e così via).

I malware in questione memorizzano la chiave pubblica sul sistema dell’utente mentre mantengono su server remoti, inaccessibili all’utente, la chiave privata.

Dal momento che ogni file crittografato con una chiave pubblica può essere decifrato solamente usando la corrispondente chiave privata, gli sviluppatori dei ransomware tengono per loro la chiave privata fornendola eventualmente solo in caso di versamento del riscatoo.

Allorquando l’utente non provvedesse al pagamento del riscatto, trascorsi alcuni giorni, la chiave privata viene definitivamente cancellata inibendo definitivamente il recupero dei file crittografati da Cryptolocker e simili.

L’algoritmo RSA non ha evidenziato debolezze intrinseche: non è quindi possibile sfruttare una sua “debolezza” per decifrare i file crittografati da Cryptolocker.

Dal momento che documenti e file personali vengono crittografati dai ransomware utilizzando una coppia di chiavi generate dinamicamente utilizzando l’algoritmo di cifratura asimmetrica RSA a 2.048 o 4.096 bit, non è possibile contare su lacune nell’algoritmo.

RSA è basato sull’elevata complessità computazionale della fattorizzazione in numeri primi (scomporre un numero nei suoi divisori primi è un’operazione molto lenta che richiede un impegno notevole in termini di risorse hardware). RSA-2048 e RSA-4096 (algoritmo RSA con l’utilizzo di chiavi a 2048 e 4096 bit) non sono stati fattorizzati e non lo saranno ancora, presumibilmente, per molti anni, anche considerando i progressi che si stanno facendo nell’ottimizzazione delle risorse computazionali (si pensi alla potenza di calcolo messa a disposizione da molti servizi cloud).

Qual è, quindi, la soluzione per decifrare i file crittografati da Cryptolocker & C.?

A settembre 2014 alcuni ricercatori hanno analizzato il codice di TorrentLocker (uno dei “figli” di Cryptolocker) individuando una grave lacuna nell’implementazione dell’algoritmo di crittografia AES: bastava conoscere anche solo un file decodificato, nella sua forma originale, per recuperare l’intera chiave di decodifica per tutti i file.

Gli autori di TorrentLocker hanno risolto rapidamente questo problema cambiando la modalità di utilizzo dell’algoritmo AES da CTR (counter mode) a CBC (cipher block chaining) in modo da proteggersi dall’estrazione dell’eventuale keystream.

Le nuove versioni di Cryptolocker, pur modificando le modalità crittografiche (da AES 256 CTR a AES 256 CBC) e quindi rendendo molto più difficile l’eventuale estrazione del keystream, sembrano comunque vulnerabili ad un attacco di criptoanalisi.

Gli esperti affermano che non è un attacco immediato, né tantomeno è immediato poter estrarre la chiave, ma è effettivamente possibile realizzarlo. L’estrazione della chiave privata non è immediata ma potrebbe essere possibile a partire dalla generazione di apposite “rainbow tables“.

L’azienda russa Dr. Web, la cui storia inizia di fatto nel lontano 1992 con il rilascio della prima soluzione antivirus, tuttavia, sembra aver compiuto giganti passi avanti proprio negli ultimi mesi.

Dr. Web afferma di essere in grado di decodificare i file cifrati da molti ransomware, comprese le varianti meno note.

Gli esperti si stanno interrogando sulle modalità utilizzate dai tecnici di Dr. Web per decodificare i file cifrati dai tanti figli di Cryptolocker ma, allo stato attuale, c’è massimo riserbo intorno a questo aspetto.

Vale la pena evidenziare, innanzi tutto, che Dr. Web sembrerebbe assegnare il nome Trojan.Encoder a tutti i ransomware scoperti nel corso del tempo, indipendentemente dalle varianti. All’appellativo Trojan.Encoder viene abbinato un codice numerico che varia in funzione della specifica famiglia di encoder ossia sulla base di quei componenti che, una volta in esecuzione sul sistema, crittografano i file dell’utente.

In questa pagina Dr. Web pubblica una lista dei file che risultano decodificabili.

In realtà, abbiamo potuto verificare come Dr. Web sia in grado di decodificare varianti non presenti in lista quali Trojan.Encoder.761 e Trojan.Encoder.225.

Quest’ultimo sembra essere il recente ransomware Tesla Crypt, presentato nel nostro articolo Cryptolocker ha un figlio che attacca anche i videogiocatori.

Allo stato attuale, quindi, Dr. Web sembra in grado di recuperare i file cifrati con estensione .encrypted e .ecc ma i tecnici della società russa potrebbero essere in grado di decifrare altre tipologie di file già caduti nelle grinfie di un ransomware.

Decodificare file cifrati da Cryptolocker & C. con Dr. Web

Allo stato attuale non ci risulta che nessun’altra società specializzata in soluzioni per la sicurezza informatica sia in grado di recuperare i file crittografati da ransomware così come Dr. Web.

Dr. Web avrebbe infatti allestito un team di tecnici impegnati pressoché esclusivamente nello studio dei ransomware e nelle modalità di decodifica dei dati.

Consigliamo a chi si trovasse nell’impossibilità di accedere ai propri dati perché crittografati da Cryptolocker o da altri ransomware di acquistare una licenza di Dr. Web Security Space.

La licenza viene commercializzata a soli 28 euro annuali e visitando più volte il sito di Dr. Web si vedrà generalmente comparire un’offerta speciale che permette di usufruire di uno sconto variabile dal 30% al 50%.

Spesso, tornando sul sito web di Dr. Web, si vedrà aumentare lo sconto.

La licenza può essere acquistata semplicemente cliccando sul pulsante rosso Buy with discount (è necessario utilizzare una carta di credito oppure PayPal).

Grazie alle promozioni, sempre presenti nel corso delle ultime settimane, è quindi possibile arrivare a pagare una licenza singola (annuale) di Dr. Web Security Space appena 14 euro + IVA.

Una volta ricevuto il codice di licenza personale di Dr. Web Security Space, si dovrà registrarlo sul sito della società russa confermando i propri dati anagrafici.

A questo punto, visitando questa pagina, si potrà richiedere ai tecnici di Dr. Web di tentare la decodifica dei file cifrati da Cryptolocker o da altri ransomware.

Per poter procedere bisognerà indicare:

– il proprio nome e cognome nella casella Nome/Ente

– il proprio indirizzo email (indicare lo stesso indirizzo di posta collegato alla licenza di Dr. Web Security Space)

– il numero di serie della licenza di Dr. Web Security Space

Nella casella Testo della richiesta, si può digitare qualcosa di simile:

“Hello. My personal files were enciphered by a ransomware identified by Dr.Web as [specificare eventualmente la denominazione Trojan.Encoder.XXX].”

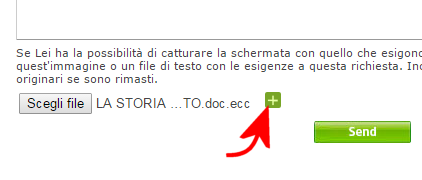

Cliccando su Scegli file si dovrà selezionare un file crittografato da ransomware. Il consiglio è quello di inviare un file con estensione DOC ed un file con estensione XLS.

Non si inviino, invece, file nel formato DOCX, XLSX o ODT.

Per aggiungere un secondo file, basterà cliccare sull’icona raffigurante il simbolo “+”.

Nell’esempio si vede come sia in corso l’invio di file cifrati da Tesla Crypt (estensione .ecc).

Dopo aver fatto clic sul pulsante Send, si dovrebbe ricevere – a stretto giro – una risposta da parte del supporto tecnico di Dr. Web.

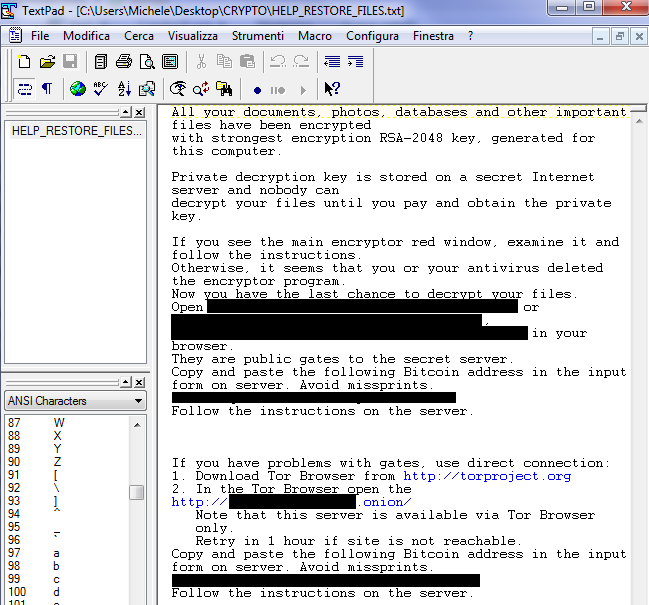

In alcuni casi, i tecnici di Dr. Web potrebbero richiedere l’invio dei file “guida” o “help file” visualizzato dal ransomware e contenente le istruzioni per l’effettuazione del pagamento (si chiama HELP_TO_SAVE_YOUR_FILES.txt, HELP_RESTORE_FILES.txt o ha un nome simile).

Ecco un esempio:

Nel caso in cui l’operazione dovesse avere esito positivo, i tecnici di Dr. Web invieranno gli stessi file trasmessi dall’utente in forma decodificata insieme con il tool per decifrare automaticamente tutti gli altri dati, senza versare alcun riscatto.

<!– Anziché acquistare la licenza sul sito di Dr. Web, chi volesse fruire del supporto del distributore italiano di Dr. Web può fare riferimento a questa pagina web.

Il distributore italiano – si tratta di un’azienda con sede a Firenze – fornisce un servizio di assistenza dedicato (anche telefonico) per supportare gli utenti infettati da ransomware nella rimozione del malware e nel recupero dei file crittografati.

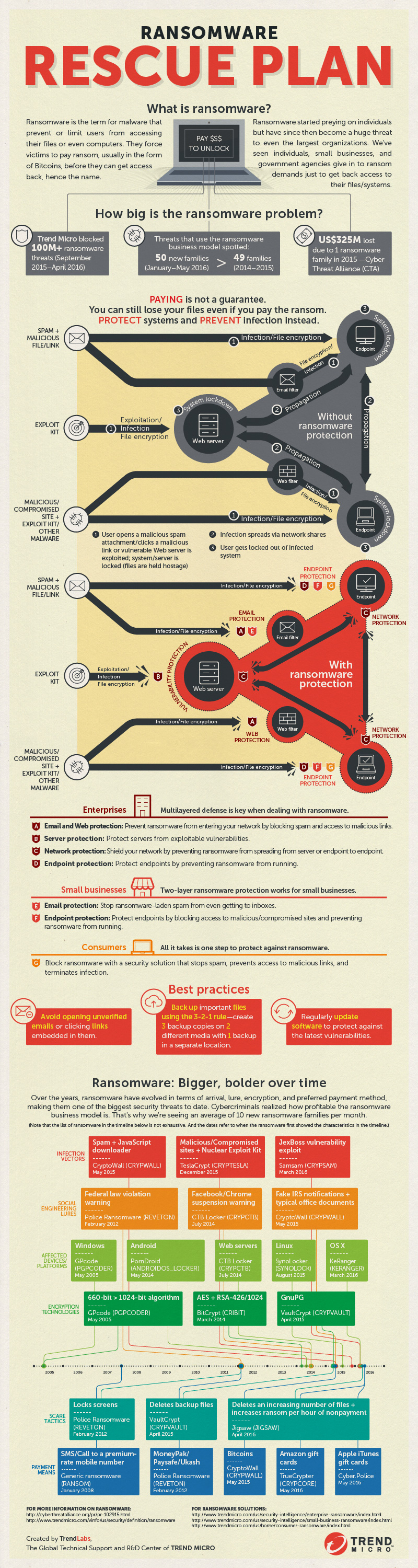

–>Di seguito pubblichiamo un’interessante infografica riassuntiva, elaborata da Trend Micro (fonte: trendmicro.com), che fotografa, nella sua interezza, il “fenomeno ransomware”.

/https://www.ilsoftware.it/app/uploads/2023/05/img_12149.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/nordlayer-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/Total-VPN.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)